Apple Pro Weekly News (15.04 – 21.04.24)

Вышли вторые бета-версии для разработчиков, AirPlay заработал в первых отелях, как Apple отметила День Земли и что можно получить пользователям, а также рассказ о вьетнамских флешбеках Тима Кука. Есть ещё несколько слухов с чехлами новинок, а также новости эмуляторов игр. Всё это и многое другое в...

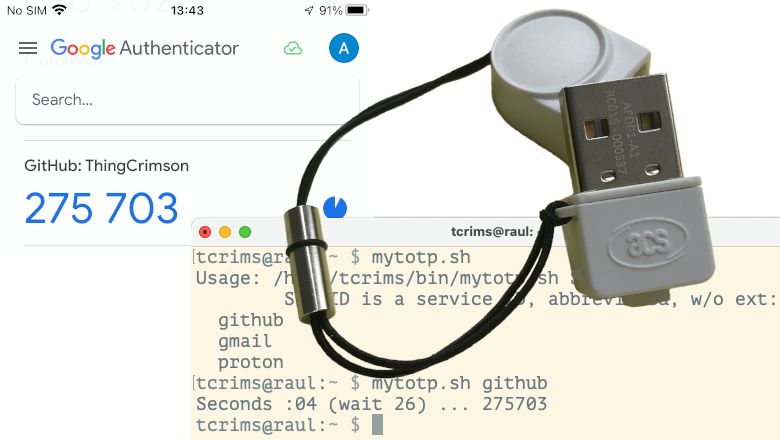

TOTP без смартфона, послесловие

После публикации статьи «TOTP без смартфона» она получила много интересных и полезных комментариев. Я решил подождать, пока обсуждение затихнет и провести работу над замечаниями и высказанными мыслями. Поскольку объём работы оказался достаточно большой, то оформил её в виде отдельной...

Intel показала как выглядит ИИ с 1,15 млрд нейронов (2 фото)

Halo Point включает шесть процессорных стоек, каждая размером с микроволновую печь. Внутри расположилось 1152 процессора Loihi 2, построенных на базе чипсета Intel 4 process node и получивших название в честь вулкана на Гавайях. Система включает 1,15 миллиарда нейронов и 128 миллиарда синапсов....

Никому нельзя верить на слово в безопасной разработке, или Еще один взгляд на SCA

Захожу я в английский клуб. Там все сидят, выпивают, в карты играют. Смотрю — в очко режутся! Сел я за столик, взял карты. У меня — 18. А мой соперник говорит: «20». Я ему: «Покажи!». А он мне: «Мы, джентльмены, верим друг другу на слово». И вот тут-то мне поперло. Но в ИБ так не пройдет, нужна...

Принципиально новый формат рекламы в Telegram теперь доступен с помощью сервиса TargetAds

Новые возможности для бизнеса и диджитал-агентств....

Как отзывы помогают привлечь потребителей из поиска

Влияние «гласа народа» на продажи и продвижение. Кейсы....

Устройство памяти процессов в ОС Linux. Сбор дампов при помощи гипервизора

Иногда для анализа ВПО или, например, для отладки какого-либо процесса может потребоваться дамп памяти процесса. Но как его собрать без отладчика? Постараемся ответить на этот вопрос в этой статье. Задачи: - Обозначить цель сбора дампа процесса. - Описать структуру памяти процессов в Linux и...

Сплит-тестирование, новые маркетинговые механики и сегментирование рассылок в WhatsApp

Обзор последних обновлений RetailCRM....

«М2 — всё сложится»: экосистема недвижимости запустила новую рекламную кампанию

...

Мошенники. Вектор атаки на айтишников через LinkedIn

Кажется, только что испытал на себе новый вектор атаки на айтишников. Почему думаю, что на айтишников? Потому что через LinkedIn и, очевидно, с айтишников есть, что взять. Читать далее...

Анализ фишинга с Venom RAT

В начале апреля в организации Российской Федерации (и не только) пришли письма от неизвестного отправителя. В содержимом письма, кроме пожелания хорошего дня и просьбой ответить «скорее», находился RAR архив, а внутри архива *.bat файл. После проверки содержимого в песочнице были предоставлены...

Фальшивые криптокошельки в официальном каталоге Ubuntu — индикатор более серьёзной угрозы

Через официальный каталог приложений Ubuntu Snap некоторое время распространялся фейковый криптокошелёк, средства с которых сразу переводились на сторонний адрес. У одного из пользователей удалось увести 9,84 BTC. Это типичная supply chain attack, один из самых опасных видов атак. Он предполагает...

Инструменты, уязвимости и атаки на беспроводные технологии. Злой двойник и плата глушилка

Введение Снова рады приветствовать дорогих читателей! Продолжаем рубрику статей "Без про-v-ода" в которой мы обозреваем для вас различные инструменты, уязвимости и атаки на беспроводные технологии или протоколы. Wi-Fi технология стала неотъемлемой частью нашей повседневной жизни. Мы используем...

Препарируем Wazuh. Часть 3: источники не из коробки

В предыдущей статье мы говорили о том, как можно подключить к Wazuh стандартные источники, идущие, что называется, «из коробки». С ними все относительно просто: выполняем действия, представленные в инструкции по подключению Wazuh на источнике, выполняем необходимые правки на стороне агента и все...

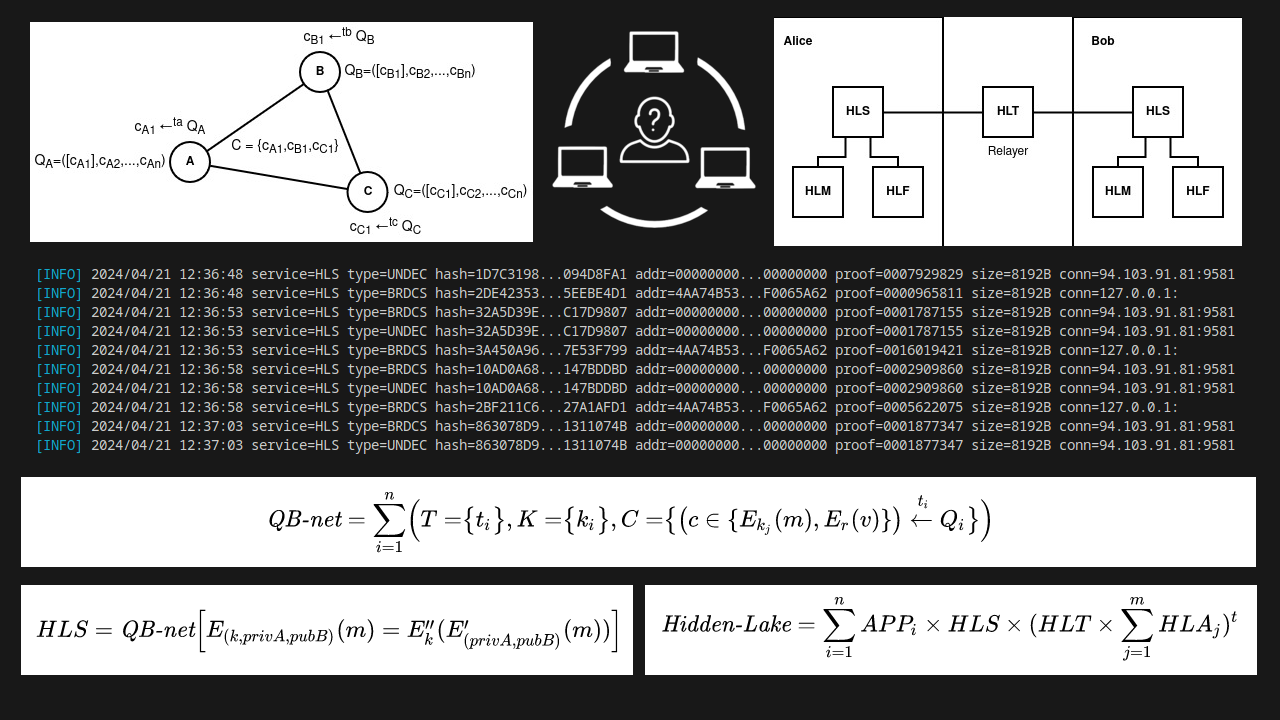

Анонимная сеть Hidden Lake → анализ QB-сетей, функций шифрования и микросервисов на базе математических моделей

Анонимная сеть Hidden Lake (HL) - это децентрализованная F2F (friend-to-friend) анонимная сеть с теоретической доказуемостью. В отличие от известных анонимных сетей, подобия Tor, I2P, Mixminion, Crowds и т.п., сеть HL способна противостоять атакам глобального наблюдателя. Сети Hidden Lake для...

Разбор новой атаки кибершпионов Sticky Werewolf с использованием Rhadamanthys Stealer

5 апреля 2024 года на платформу VirusTotal была загружена вредоносная ссылка кибершпионской группы Sticky Werewolf. Внимание аналитиков тогда привлекла новая для группы полезная нагрузка – злоумышленники использовали Rhadamanthys Stealer, стилер с модульной архитектурой, написанный на C++ и...

Идеальный кейс внедрения DevSecOps. Так бывает?

Привет, на связи отдел безопасной разработки СИГМЫ (ОБР). И хоть наша команда сформировалась относительно недавно, мы уже приобщились к «вечному» — а именно «противостоянию» разработки и безопасников. Если вы читаете эту статью, скорее всего такое знакомо и вам. Но иногда в этом взаимодействии...

Партнёрское продвижение: почему бизнесу нельзя игнорировать кросс-маркетинг

Кросс-промо — незаменимый инструмент для любой компании. Доводы....

Назад