Таргетированные SMS-рассылки как замена заблокированным и перегретым каналам продвижения

Изучаем перспективный рекламный инструмент....

Brand Hub запустил первый национальный рейтинг брендинговых агентств

В Brand Hub проанализировали 597 брендинговых агентств по 68 критериям и опубликовали рейтинг 50 лучших компаний в сфере брендинга....

Как проявляется сезонность в email-рассылках

Есть ли зависимость от времени года и как быть сезонному бизнесу....

Магазин электроники разместил товарные фиды в Яндекс Поиске и увеличил заказы на 39%

Продаём электронику через Поиск....

Увеличили конверсии из поиска в 3 раза за две недели: кейс PromoPult

Результаты продвижения интернет-магазина товаров для творчества при помощи технологии PromoPult Max....

Домик Алисы, светлячки и огурчики. Какие пасхалки есть в Яндекс Станциях

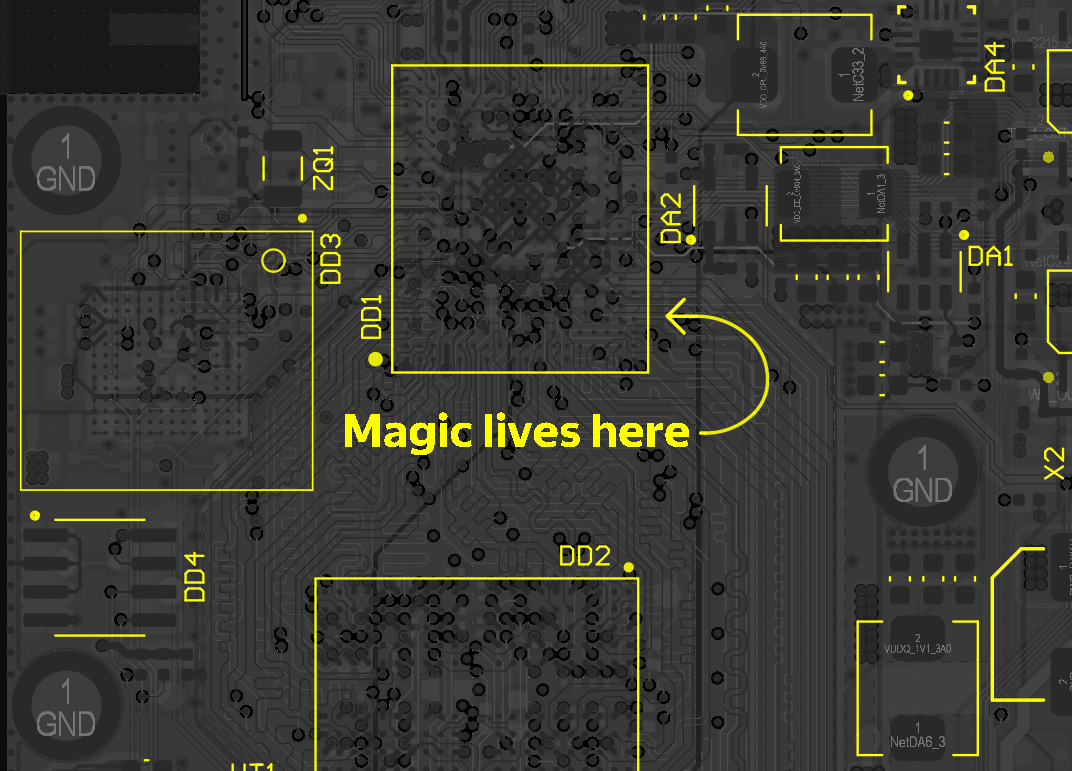

Привет! Это Алексей Фоменко, инженер-электронщик Алисы и умных устройств. Я руковожу группой аппаратной разработки, но время от времени делаю платы и своими руками. Наши инженеры с огромным трепетом относятся к каждой плате, которую они создают, уделяя внимание мельчайшим деталям. Можно сказать,...

Apple Pro Weekly News (15.04 – 21.04.24)

Вышли вторые бета-версии для разработчиков, AirPlay заработал в первых отелях, как Apple отметила День Земли и что можно получить пользователям, а также рассказ о вьетнамских флешбеках Тима Кука. Есть ещё несколько слухов с чехлами новинок, а также новости эмуляторов игр. Всё это и многое другое в...

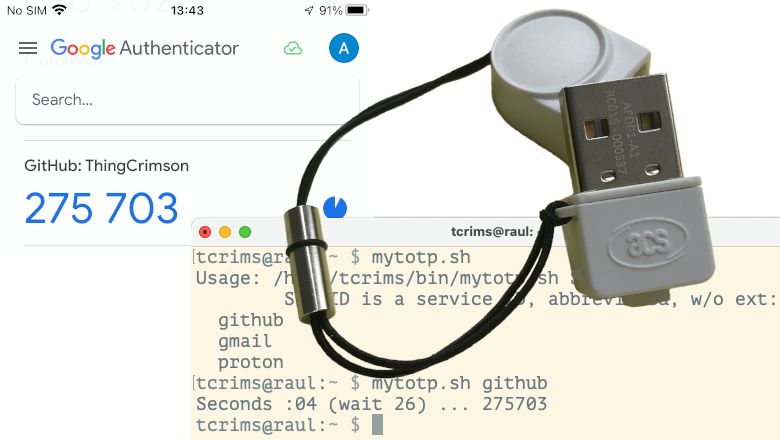

TOTP без смартфона, послесловие

После публикации статьи «TOTP без смартфона» она получила много интересных и полезных комментариев. Я решил подождать, пока обсуждение затихнет и провести работу над замечаниями и высказанными мыслями. Поскольку объём работы оказался достаточно большой, то оформил её в виде отдельной...

Никому нельзя верить на слово в безопасной разработке, или Еще один взгляд на SCA

Захожу я в английский клуб. Там все сидят, выпивают, в карты играют. Смотрю — в очко режутся! Сел я за столик, взял карты. У меня — 18. А мой соперник говорит: «20». Я ему: «Покажи!». А он мне: «Мы, джентльмены, верим друг другу на слово». И вот тут-то мне поперло. Но в ИБ так не пройдет, нужна...

Принципиально новый формат рекламы в Telegram теперь доступен с помощью сервиса TargetAds

Новые возможности для бизнеса и диджитал-агентств....

АКАР обновила карту рынка adtech

Рынок рекламных технологий в России в 2023 году значительно изменился: крупные игроки стали запускать свои рекламные сети и инвестировать в собственные технологии, активно начали развиваться ритейл-медиа, а искусственный интеллект сделал возможной детальную персонализацию. Учитывая эти...

Как отзывы помогают привлечь потребителей из поиска

Влияние «гласа народа» на продажи и продвижение. Кейсы....

Устройство памяти процессов в ОС Linux. Сбор дампов при помощи гипервизора

Иногда для анализа ВПО или, например, для отладки какого-либо процесса может потребоваться дамп памяти процесса. Но как его собрать без отладчика? Постараемся ответить на этот вопрос в этой статье. Задачи: - Обозначить цель сбора дампа процесса. - Описать структуру памяти процессов в Linux и...

Сплит-тестирование, новые маркетинговые механики и сегментирование рассылок в WhatsApp

Обзор последних обновлений RetailCRM....

«М2 — всё сложится»: экосистема недвижимости запустила новую рекламную кампанию

...

Мошенники. Вектор атаки на айтишников через LinkedIn

Кажется, только что испытал на себе новый вектор атаки на айтишников. Почему думаю, что на айтишников? Потому что через LinkedIn и, очевидно, с айтишников есть, что взять. Читать далее...

Анализ фишинга с Venom RAT

В начале апреля в организации Российской Федерации (и не только) пришли письма от неизвестного отправителя. В содержимом письма, кроме пожелания хорошего дня и просьбой ответить «скорее», находился RAR архив, а внутри архива *.bat файл. После проверки содержимого в песочнице были предоставлены...

Фальшивые криптокошельки в официальном каталоге Ubuntu — индикатор более серьёзной угрозы

Через официальный каталог приложений Ubuntu Snap некоторое время распространялся фейковый криптокошелёк, средства с которых сразу переводились на сторонний адрес. У одного из пользователей удалось увести 9,84 BTC. Это типичная supply chain attack, один из самых опасных видов атак. Он предполагает...