Как отделаться «малой кровью» при компрометации секретных ключей

Приветствую, Хабр! Одной из интереснейших тем для обсуждения из современной криптографии, на мой взгляд, является тема эволюции криптографических ключей и связанных с ними протоколов, обеспечивающих наличие ряда дополнительных полезных свойств систем, основанных на асимметричных криптоалгоритмах....

Как найти черную кошку в темной комнате? Определяем местонахождение носителей данных в пределах контролируемой зоны

Приветствую, Хабр! Меня зовут Сергей Панасенко, я работаю в компании «Актив» директором по научной работе. По роду занятий мне достаточно часто требуется знание (а иногда и решение вопросов практического применения) нормативных документов регуляторов в области ИБ, в том числе приказов ФСТЭК России,...

Возможности реализации 2ФА в ОС Linux

Данный текст не является руководством по внедрению двухфакторной аутентификации в Linux на основе токенов / смарт-карт. Подобные (и весьма подробные) руководства вы сможете найти как на сайтах производителей токенов, так и операционных систем. Я лишь хочу перечислить возможные варианты реализации...

ТОП-9 фильмов, к сценарию которых ИБ-экспертов не допустили

Я обожаю кинематограф. Однако по мере знакомства со старой классикой и современным кино, все реже и реже встречаются действительно качественные и глубокие фильмы. В большинстве случаев картина не вызывает никаких эмоций, и приятных впечатлений хватает на один раз. Статистика походов в кино за...

Развитие систем криптографической защиты информации в IoT (часть 1-я)

Глядя на то, как сегодня продвигается внедрение аппаратных средств криптографии в кибер-физических системах, к которым относят и интернет вещей, невольно вспоминаешь анекдот. Улитка заходит в бар, но бармен заявляет: "У нас строгая политика в отношении улиток!", — и ногой выпихивает ее на улицу....

Модифицируем процесс загрузки с помощью утилиты make-initrd

В этой статье мы хотим помочь глубже разобраться, как устроен процесс загрузки Linux, дать советы по реализации сложных сценариев загрузки Linux, а также познакомить с удобным и быстрым генератором initramfs образов - make-initrd. Читать далее...

PKCS#11 для самых маленьких

В этой статье мы познакомимся со стандартом PKCS#11, предназначенным для работы с различными криптографическими устройствами. Для демонстрации мы будем использовать токены и смарт-карты Рутокен ЭЦП 2.0. Читать далее...

Настройка аутентификации в сети L2TP с помощью Рутокен ЭЦП 2.0 и Рутокен PKI

Проблематика Ещё совсем недавно многие не знали, как это — работать из дома. Пандемия резко изменила ситуацию в мире, все начали адаптироваться к сложившимся обстоятельствам, а именно к тому, что выходить из дома стало просто небезопасно. И многим пришлось быстро организовывать работу из дома для...

Как подписывать почтовую переписку GPG-ключом, используя PKCS#11-токены

Современные почтовые сервисы из года в год совершенствуют свою систему безопасности. Сначала появились механизмы аутентификации через СМС, сейчас уже совершенствуются механизмы машинного обучения для анализа подозрительной активности в почтовом ящике. А что если кто-то получил заветный пароль от...

Шифрование TLS-трафика по алгоритмам ГОСТ-2012 c Stunnel

В этой статье я хочу показать, как настроить Stunnel на использование российских криптографических алгоритмов в протоколе TLS. В качестве бонуса покажу, как шифровать TLS-канал, используя алгоритмы ГОСТ, реализованные в криптоядре Рутокен ЭЦП 2.0. Но для начала давайте вообще разберёмся для чего...

Как настроить Linux для входа в домен с использованием алгоритмов ГОСТ

Введение Протокол Kerberos 5 сейчас активно используется для аутентификации. Особенностью данного протокола является то, что он осуществляет аутентификацию, базируясь на четырех китах: Симметричное шифрование; Хеширование; ЭЦП; Третья доверенная сторона. Начиная с пятой версии появилась возможность...

Как использовать PAM-модули для локальной аутентификации в Linux по ключам ГОСТ-2012 на Рутокене

Простые пароли не защищают, а сложные невозможно запомнить. Поэтому они так часто оказываются на стикере под клавиатурой или на мониторе. Чтобы пароли оставались в головах “забывчивых” пользователей и надёжность защиты не терялась – есть двухфакторная аутентификация (2ФА). Читать дальше →...

Двухфакторная аутентификация на сайте с использованием USB-токена. Теперь и для Linux

В одной из наших предыдущих статей мы рассказывали про важность двухфакторной аутентификации на корпоративных порталах компаний. В прошлый раз мы продемонстрировали, как настроить безопасную аутентификацию в web-сервере IIS. В комментариях нас просили написать инструкцию для самых распространенных...

[Перевод] Что необходимо сделать, чтобы вашу учетную запись Google не украли

Корпорация Google опубликовала исследование «Насколько эффективна базовая гигиена учетной записи для предотвращения её кражи» о том, что может сделать владелец учетной записи, чтобы её не украли злоумышленники. Представляем вашему вниманию перевод этого исследования. Правда самый эффективный...

Так что же будет с аутентификацией и паролями? Вторая часть отчета Javelin «Состояние строгой аутентификации»

Недавно исследовательская компания «Javelin Strategy & Research» опубликовала отчёт «The State of Strong Authentication 2019». Его создатели собрали информацию о том какие способы аутентификации используются в корпоративной среде и пользовательских приложениях, а также сделали любопытные выводы о...

Что будет с аутентификацией и паролями? Перевод отчета Javelin «Состояние строгой аутентификации» с комментариями

Спойлер из заголовка отчета «Количество случаев использования строгой аутентификации выросло благодаря угрозам новых рисков и требованиям регуляторов». Исследовательская компания «Javelin Strategy & Research» опубликовала отчёт «The State of Strong Authentication 2019» ( оригинал в формате pdf...

Герои двухфакторной аутентификации, часть вторая

Недавно в первой части статьи, мы рассказали, что были удивлены как мало компаний считают отсутствие двухфакторной аутентификации серьезной угрозой информационной безопасности. Чтобы понять причины, мы составили четыре описания лиц принимающих решения — двух директоров и двух руководителей...

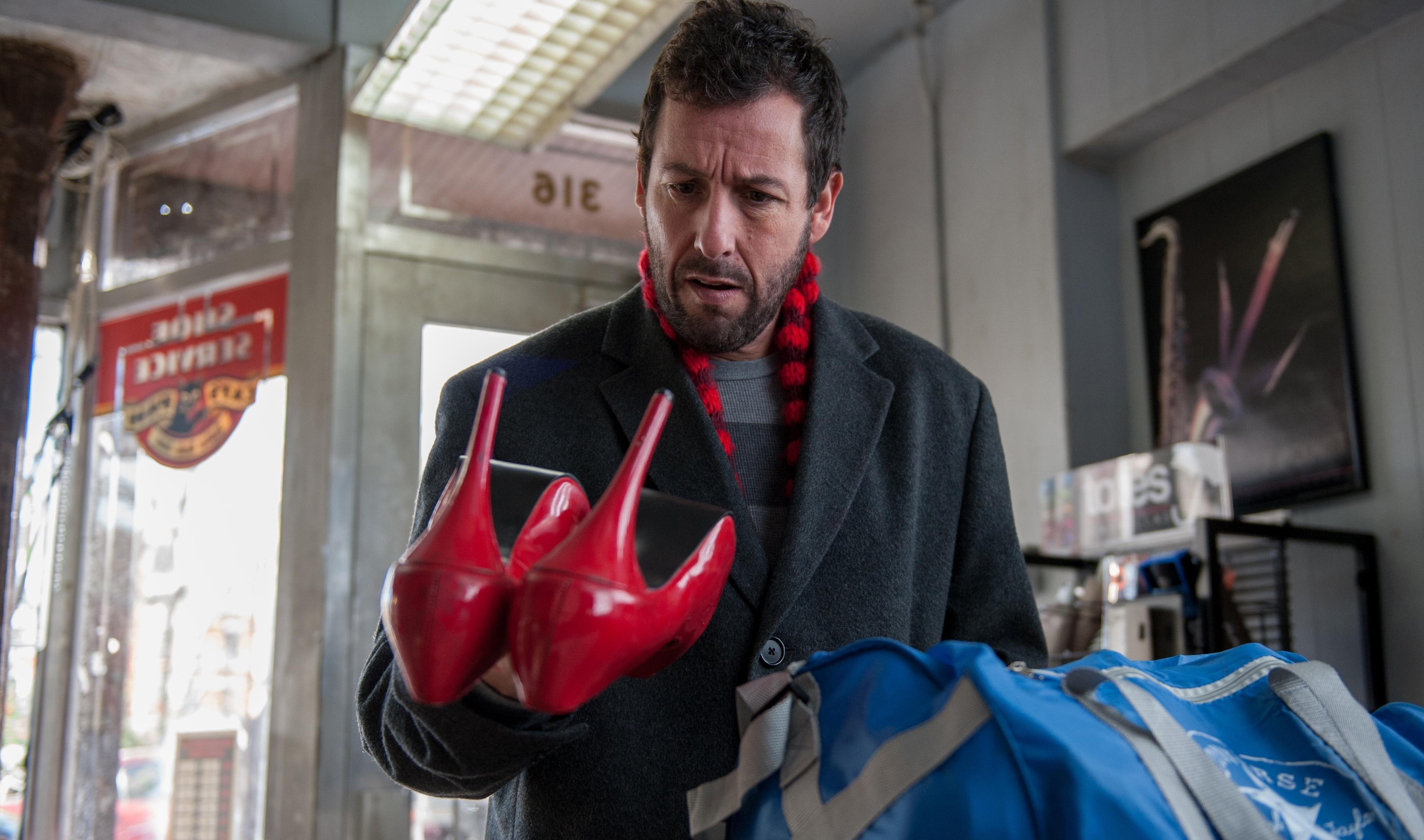

Герои двухфакторной аутентификации, или как «походить в чужих ботинках»

Наверное скажу банальность, но люди устроены очень странно (а ИТ-шники вдвойне). Они живо интересуются маркетинговыми новинками и рвутся их внедрять, но при этом равнодушно проходят мимо технологий, которые на самом деле могут защитить их компании от реального вреда. Возьмем для примера технологию...