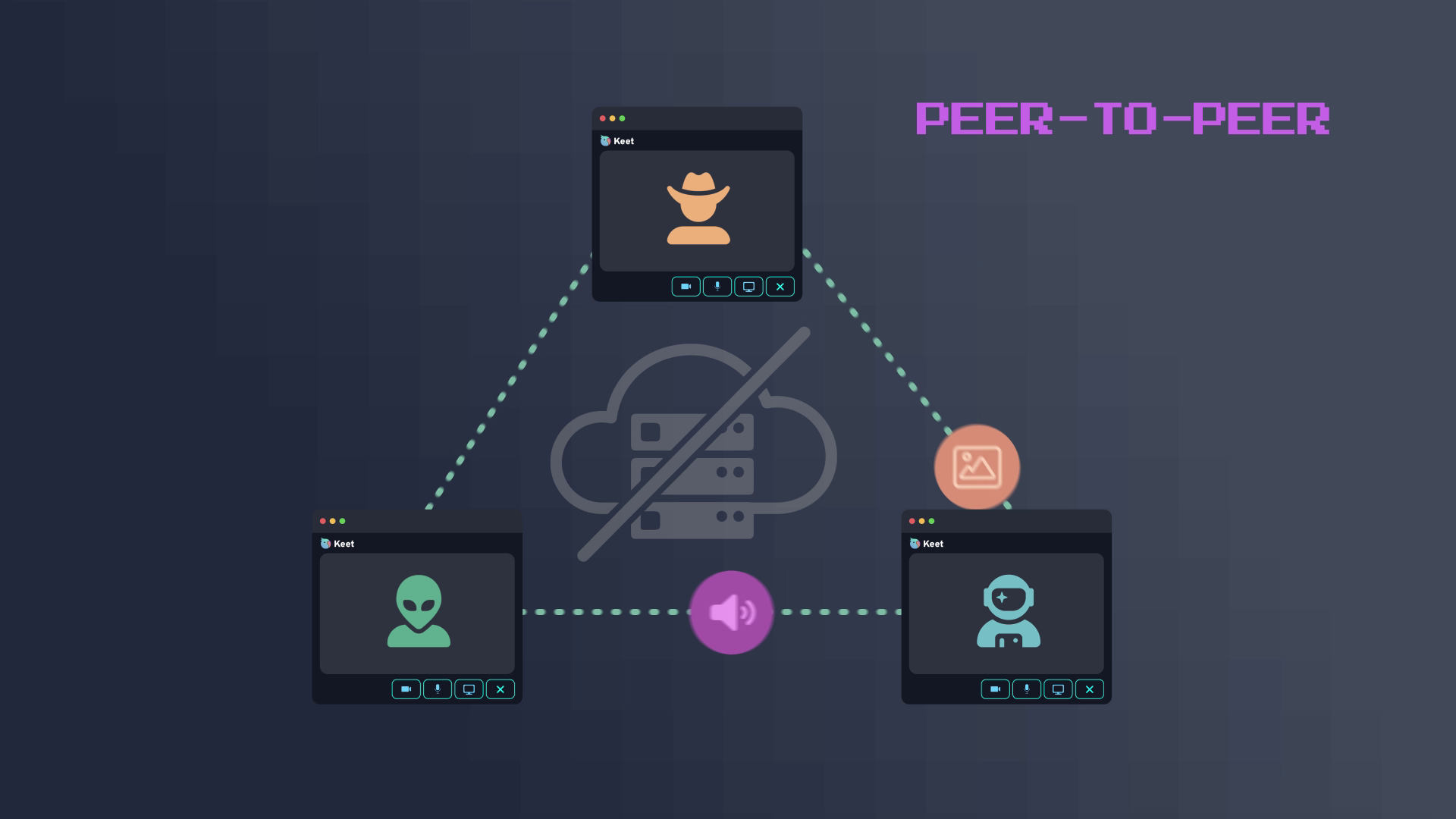

Экосистема Hyper. Полный пиринг и шифрование

В настоящее время резко выросла потребность людей в защищённых коммуникациях. А с ней и популярность сервисов для защиты связи и шифрования. Это VPN, mesh-сети и пиринговые приложения для прямого обмена зашифрованными сообщениями, файлами и т. д. Один из самых продвинутых наборов такого рода —...

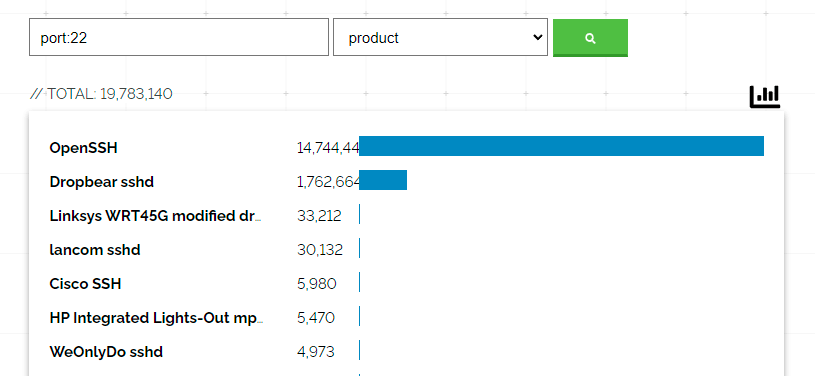

OpenSSH против SSH

Рис. 1. Разные реализации SSH, источник: Shodan Формально протокол SSH определён в ряде стандартов RFC (список ниже). В то же время есть много реализаций этого протокола. OpenSSH — самая популярная из них, хотя не единственная. Например, вот альтернативная реализация SSH на Go (и несколько примеров...

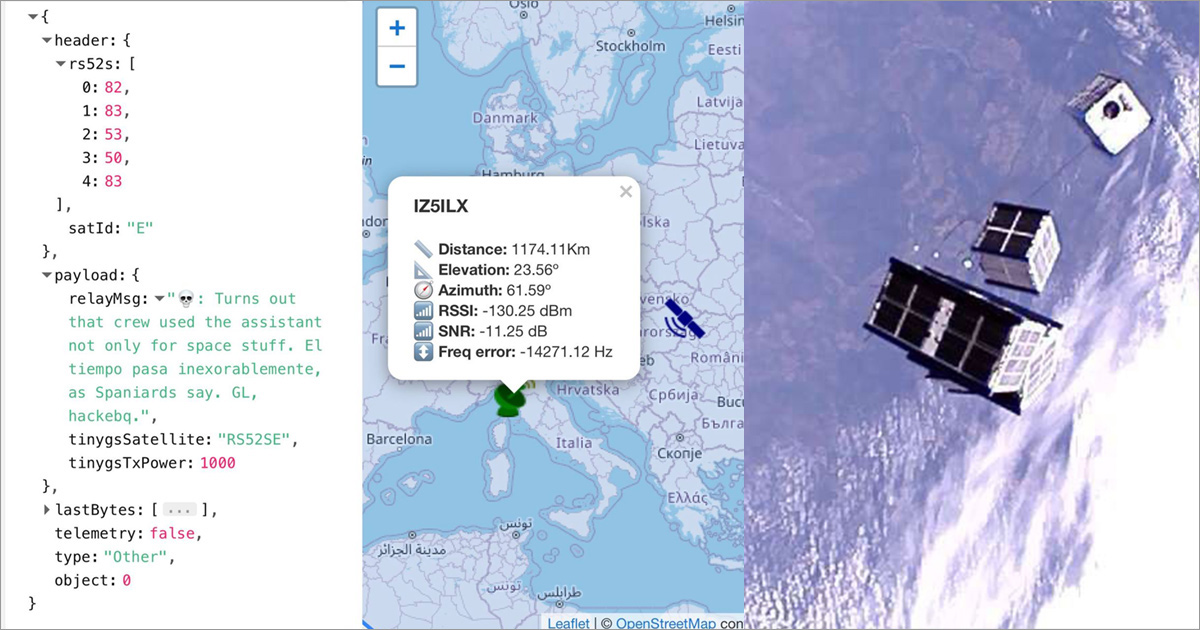

Притворись моим покойным дедушкой, или Как пройти квест по взлому спутника

Череп снова в деле! Рассказываем, как прошёл самый крупный CTF (на этот раз космический) от RUVDS. Реальная фотография нашего спутника Если вдруг пропустили — наше космическое событие. Читать дальше →...

[Перевод] Учимся заново печатать вслепую на раздельной клавиатуре

Недавно я купил раздельную клавиатуру Kinesis Advantage 360, потому что заранее хочу позаботиться о здоровье своих запястий и нервов. Я запросто могу тратить по шестьдесят с лишним часов в неделю на игры, кодинг, работу и написание статей за клавиатурой, поэтому боль в запястьях мне знакома....

Нестандартные варианты использования Raspberry Pi

Raspberry Pi — это универсальный компьютер, который можно использовать как угодно. Есть тысячи вариантов, где его применить. Поэтому не совсем понятно: что считать стандартным, а что — нестандартным вариантом использования? Например, управление станками или умный дом — вполне логичное применение...

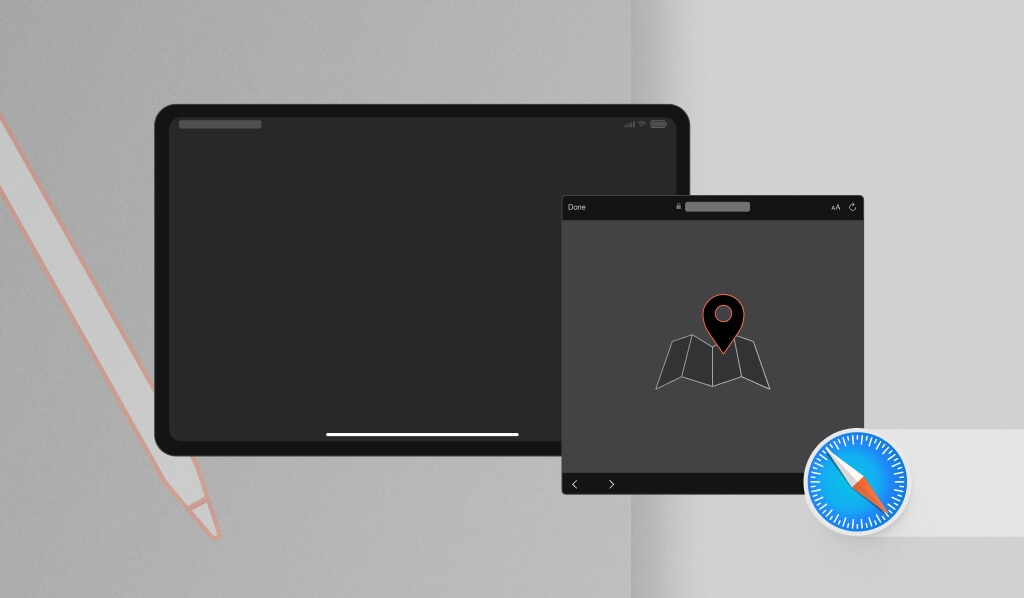

[Перевод] Концепции атаки на конфиденциальность через устройства Apple

В этой статье мы исследуем потенциальные уязвимости конфиденциальности в устройствах Apple. В первой части мы расскажем о методике определения региона Apple ID без разрешений при помощи Smart App Banners, а во второй объясним, как можно реализовать утечку реального имени пользователя macOS через...

Active Directory глазами Impacket

При аудите Windows-инфраструктур Impacket является швейцарским ножом, позволяя активно взаимодействовать с устройствами по сети, для которых проприетарным (родным или умолчательным) инструментом, конечно же, является, PowerShell. Но так уж сложилось, что использовать последний из-под Linux – не...

[Перевод] Как работает хэширование

Если вы программист, то пользуетесь хэш-функциями каждый день. Они применяются в базах данных для оптимизации запросов, в структурах данных для ускорения работы, в безопасности для защиты данных. Почти каждое ваше взаимодействие с технологией тем или иным образом включает в себя хэш-функции....

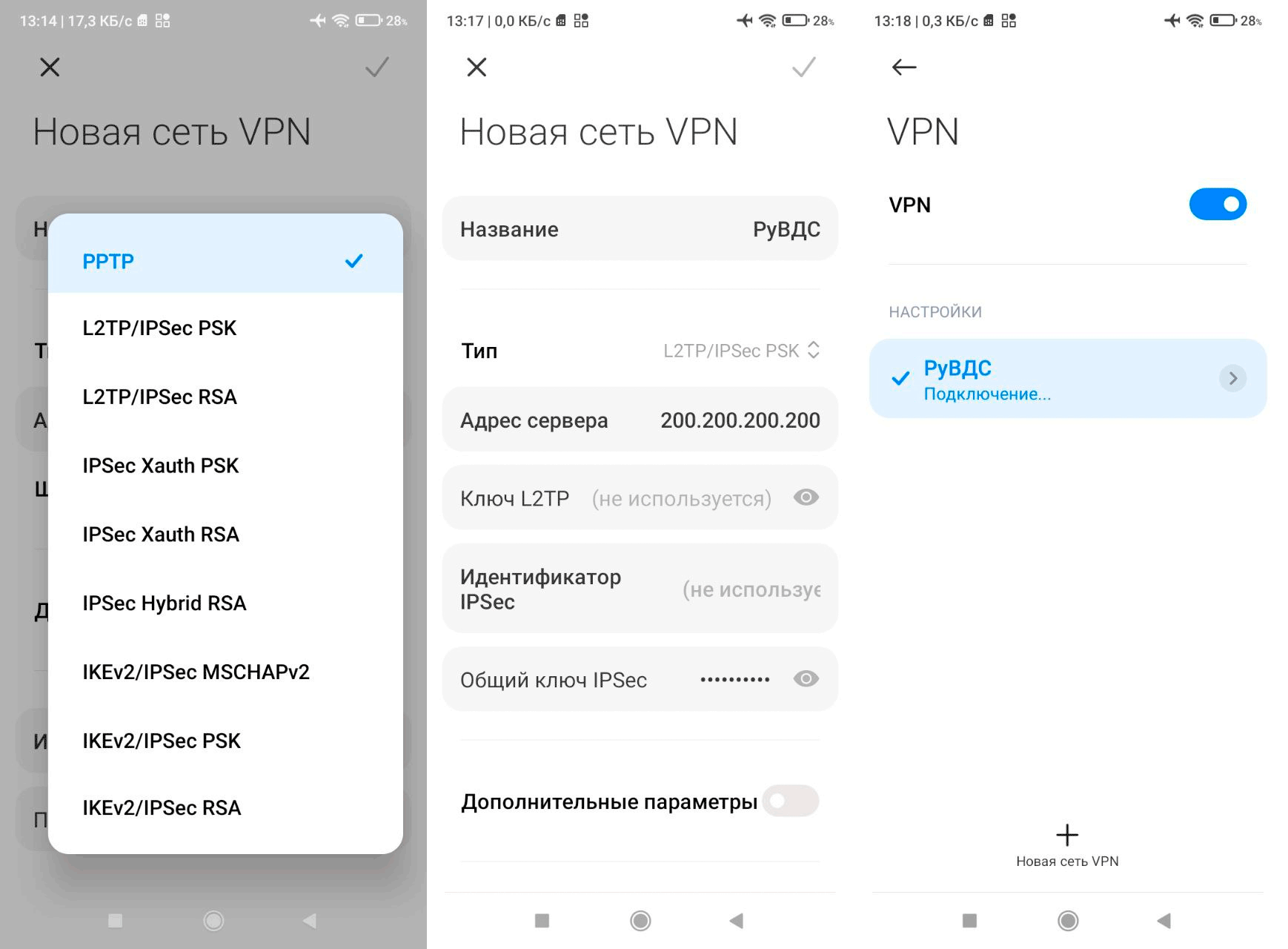

Обход блокировки «Тиндера» — простой метод

20 июня 2023 года приложение для знакомств Tinder (США) заблокировало пользователей из РФ. Если конкретно, на сайте tinder.com и в мобильном приложении теперь нельзя авторизоваться с российских IP-адресов. Перед вами идеальный пример пользы от VPN, потому что в данном случае VPN решает проблему...

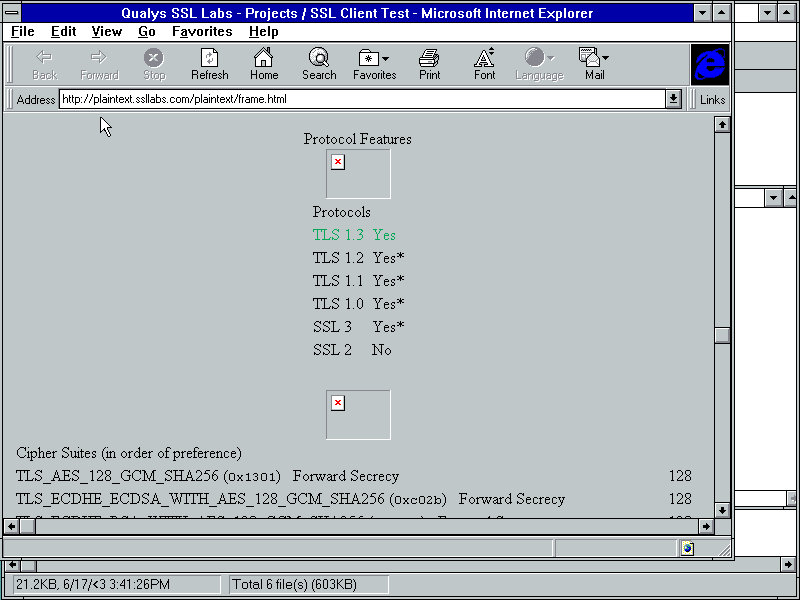

[Перевод] Современный TLS/SSL в Windows 3.11

В последнее время происходит ренессанс новых программ для ретро-компьютеров — для них пишут клиенты Slack, клоны Wordle, клиенты Mastodon. Однако большинству этих программ при подключении к Интернету требуется запущенный на современном компьютере прокси для работы с SSL/TLS, которых требуют сегодня...

История одной уязвимости

Всем привет. Сегодня я поведаю о дыре в безопасности одного открытого проекта — от выявления до устранения, а также как решая заявку с багом, невольно стал исследователем уязвимостей. Читать дальше →...

Массовый дефейс веб-сайтов .РФ

26 мая 2023 года произошёл массовый дефейс веб-серверов национального сегмента сети интернет .РФ. В качестве цели атаки выступила CMS «Битрикс». В ходе расследования выяснилось, что атака подготовлена заранее. Подготовка велась с 2022 года через известные уязвимости, включая CVE-2022-27228....

Изменить порт по умолчанию или настроить файрвол правильно?

Любой сервер, подключенный напрямую к сети интернет, должен быть надёжно защищён. Будем разбираться, как этого достичь и что можно использовать. Читать дальше →...

[Перевод] Тестируем заявленные супервозможности нового защищённого мессенджера

Как я случайно взломал «несуществующую» базу данных и нашёл все приватные ключи в мессенджере с «эталонным» уровнем шифрования. Рассказ о подробном анализе Converso и развенчивании смелых заявлений разработчиков о том, что их продукт не собирает пользовательские данные, не отслеживает метаданные,...

[Перевод] FET: замышляем новую шалость

В прошлый раз мы разобрали основы полевых транзисторов, поговорили об их нюансах и возможных подвохах. Но на основах здесь дело не заканчивается, поэтому давайте разберём реальные случаи применения этих транзисторов во всём их разнообразии! Я хочу показать вам несколько крутых схем, где дружелюбные...

[Перевод] Почему работать с OAuth сложно даже сегодня?

OAuth — это стандартный протокол. Ведь так? И для OAuth 2.0 есть клиентские библиотеки практически на всех языках программирования, которые можно представить. Вероятно, вы подумаете, что имея клиентскую библиотеку, можно реализовать OAuth для любого API буквально за десять минут. Или хотя бы за...

[Перевод] FET: (F)дружелюбный (E)эффективный (T)транзистор

Работая со схемой, управляющей приличной силой тока, вы зачастую сталкиваетесь с полевыми транзисторами (FET, Field-Effect Transistor). Независимо от того, хотите ли вы управлять парой мощных светодиодов, двигателем или включать/отключать USB-устройство, в схеме обычно присутствует полевой...

[Перевод] Новый способ угона автомобилей без ключа: инъецирование через CAN

Это детективная история о краже автомобиля и о том, как мы выявили эпидемию высокотехнологичных угонов автомобилей. Она начинается с твита. В апреле 2022 года мой друг Иэн Тэбор написал твит о том, что его машину взломали вандалы, вытащили фару и отсоединили провода. «В наше дурацкое время нет...

Назад