«Дамбфоны» в 2023 году: что и почему выбирают любители ретрозвонилок

Некоторые считают, что молодое поколение, чье детство пришлось на начало XXI века, плохо ладят с кнопочными девайсами. Вполне возможно, ведь для этих ребят гораздо привычнее сенсорные интерфейсы. Тем не менее благодаря поколению двадцатилетних кое-где вновь набирают популярность примитивные...

[Перевод] В 2022 году хакеры взламывали T-Mobile более 100 раз

В течение 2022 года три группы киберпреступников получили доступ к внутренним сетям T‑Mobile более чем 100 раз. Целью злоумышленников было выманить у сотрудников T‑Mobile доступ к внутренним инструментам компании. После этого они могли перенаправлять текстовые сообщения и телефонные звонки любого...

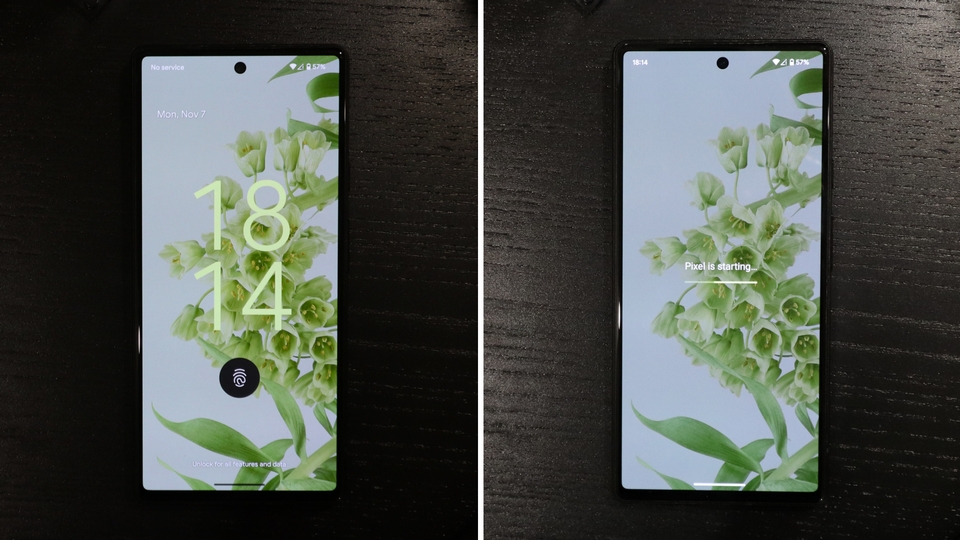

[Перевод] Как я случайно обошёл блокировку Google Pixel и получил за это $70 тысяч

Я обнаружил уязвимость, похоже, затронувшую все телефоны Google Pixel: вы можете дать мне любое заблокированное устройство Pixel, и я верну его вам разблокированным. Баг устранили в обновлении безопасности 5 ноября 2022 года. Проблема позволяла атакующему с физическим доступом к телефону обойти...

Black-box тестирование сотовой сети: как операторы защищают абонентов от хакерских атак

В статьях о SS7 и Diameter улавливаются панические нотки: протоколы сотовой связи похожи на решето, от них нельзя взять и отказаться, их не исправить. И все же, телеком-апокалипсис до сих пор не случился. Сотовые сети работают, но каким образом? Мы проверили, как и насколько эффективно сотовые...

Смарт-карты: особенности протокола T=0 и на что они влияют

Когда начинаешь изучать смарт карты, то все выглядит достаточно понятно и логично: команды APDU несложны и описаны в ISO 7816-4, интерфейс winscard описан в MSDN. В глубины PCSC погружаться особо и не приходится. Первые программы можно написать довольно быстро. Непонятные особенности вылезают чуть...

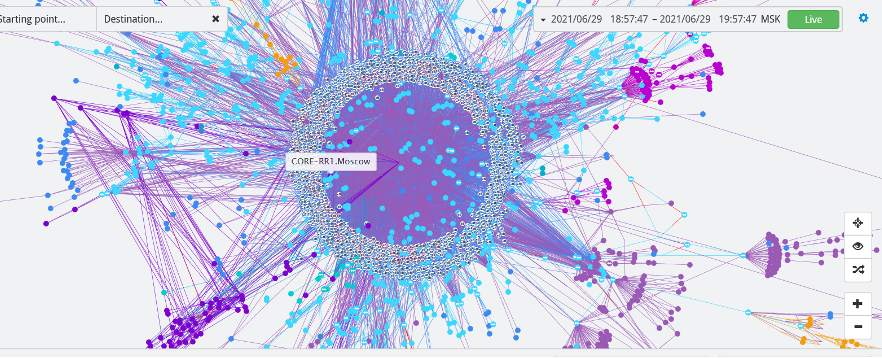

Блокировка NS-серверов facebook.com и instagram.com, или DDoS-атака на резолверы операторов

NS-сервера доменов facebook.com и instagram.com внесены в реестр запрещенных ресурсов. Это явилось основанием для появления фильтра на оборудовании, которое, по иронии судьбы, должно противодействовать угрозам российскому сегменту сети Интернет. Читать далее...

Кратко о форматах TLV, BER, CER, DER, PER

Я хотел бы кратко рассказать о таких форматах данных, распространенных в ИТ-индустрии, в том числе в области инфраструктур открытых ключей (ИОК), смарт-картах, включая документы нового поколения на базе смарт-карт, в мобильной связи. Хотя рассматриваемые форматы и связаны с ASN.1, но некоторые из...

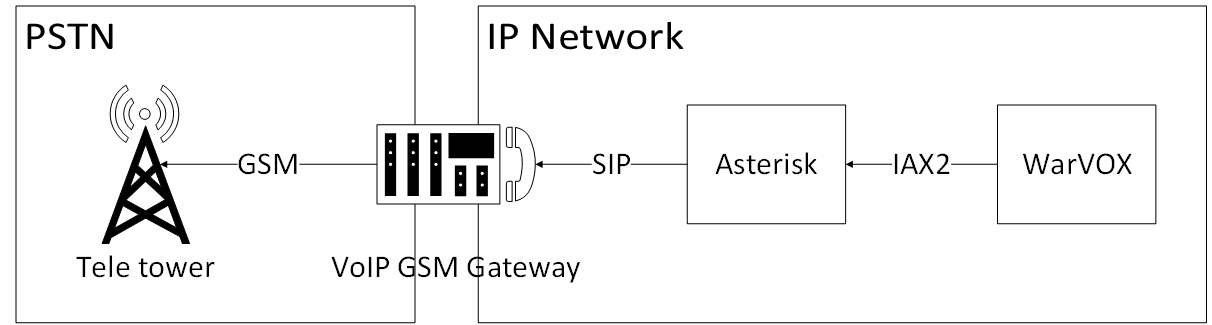

Как позвонить всем вокруг

Мы в Postuf большие поклонники франшизы Watch Dogs - приключенческой видеоигры, в которой главный герой в лице Эйдена Пирса, имея доступ к вымышленной системе ctOS, способен проворачивать со своего смартфона разные хакерские трюки. Однажды нам стало интересно, возможно ли в реальной жизни повторить...

SMS PVA: лёгкий способ обойти идентификацию по номеру телефона

При регистрации пользователей многие онлайн-платформы требует идентификации с помощью SMS-кода. Код отправляется на указанный номер, а затем его нужно ввести для завершения регистрации. Считается, что это позволяет отфильтровать троллей, мошенников и преступников. Однако, как показало наше...

2 состояния аккаунта привязанного к телефону: «потерян» и «еще не потерян»

Вы создаете сервис, а в нем - регистрацию по номеру телефона? Вы создаете проблему себе и своим пользователям. Это не защитит ваш сервис от спамеров и нежелательных регистраций. Аккаунт ваших пользователей это тоже не защитит. Давайте разберемся почему. Читать далее...

Мобильный пробив: что, где, почем. И главное — доколе?

Я так проникся «клиентоориентированным» отношением операторов связи к своим абонентам, что сделав 4 расследования по скрытым мобильным подпискам, решил пойти дальше и проверить: а как они относятся к персональным данным абонентов? Поэтому я решил проверить лично, можно ли получить персональные...

DIY-фермы из смартфонов Android снова в строю

Многие задают вопрос, как использовать старые смартфоны. В самом деле, не выбрасывать же на свалку устройство с двумя-четырьмя CPU, гигабайтами оперативки, рабочими чипами NAND, модемом 4G и другой полезной электроникой. И действительно, старые гаджеты вполне могут ещё поработать и принести пользу....

Трояны и бэкдоры в кнопочных мобильных телефонах российской розницы

Немалое количество простых кнопочных телефонов, присутствующих в российских магазинах, содержат нежелательные недокументированные функции. Они могут совершать автоматическую отправку СМС-сообщений или выходить в интернет для передачи факта покупки и использования телефона (передавая IMEI телефона и...

[Перевод] Я сделал 56874 звонка, чтобы исследовать телефонную сеть

Какие системы сегодня используются в телефонной сети Финляндии? Такой вопрос возник у меня, когда я пролистывал старый телефонный справочник начала 2000-х. Как минимум, там есть обычные абоненты, линии поддержки клиентов разных бизнесов, голосовая почта и факсимильные аппараты. Абоненты и линии...

Закон Яровой и ботнеты: почему операторам важно мониторить трафик на предмет DDoS

Операторы должны хранить трафик абонентов в течение определенного времени. Это закон, так что мы не будем вдаваться в рассуждения насчет его целесообразности или экономической составляющей. А поговорим о том, как трафик от зловредов может существенно увеличить расходы операторов на его хранение....

[Перевод] Бэкдоры в наших смартфонах живут уже 20 лет. И это не последние подарки от государства

Оборудование для фальшивой базовой станции 4G/LTE, источник Иногда складывается впечатление, что основная угроза безопасности граждан исходит от государственных спецслужб. Эти не размениваются на мелочи. Их интересует взлом не с одного сайта, а всего трафика в интернете. Прослушка не отдельного...

Кто читает ваши SMS

Эту историю я услышал от своего друга из финтеха. История мне понравилась тем, что все мы стараемся защищать свои персональные данные, соблюдаем цифровую гигиену, но на самом базовом (я бы сказал, фундаментальном уровне) всё просто :). Добро пожаловать под кат, далее будет небольшая история. Поехали...

Австралия и ФБР несколько лет распространяли среди криминала «защищенное» приложение, а потом арестовали 800 человек

На Хабре не стоит объяснять, что любой смартфон, купленный в магазине — потенциальный «жучок», который могут прослушивать в любой момент. С какой целью это делается — второй вопрос, но сейчас это и не столь важно. Тема статьи — интереснейшая операция австралийской полиции и ФБР, связанная с...

Назад