Шифрование в Kubernetes: основы

Многие приложения работающие в Kubernetes обрабатывают конфиденциальную информацию, требующую защиты от несанкционированного доступа. Kubernetes предлагает удобные способы для защиты данных. Рассмотрим основные из них в этой статье, а именно — шифрование в покое, шифрование в передаче и...

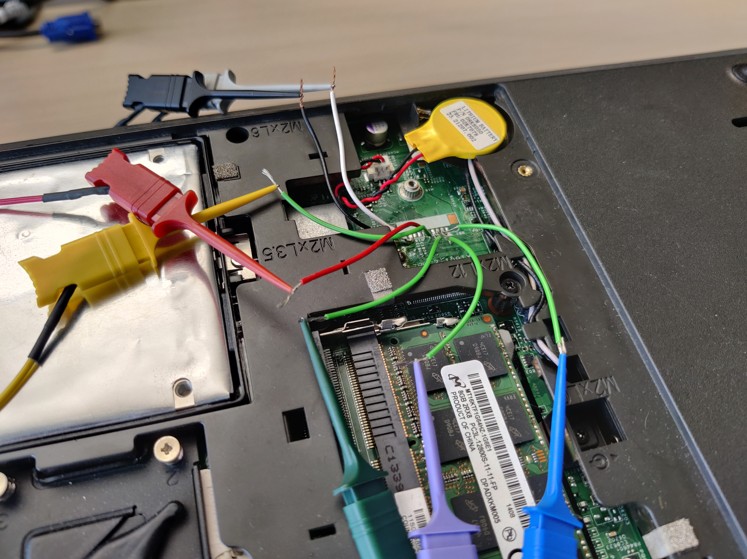

Расшифровка BitLocker — добыча ключа из микросхемы TPM

Подключение сниффера к модулю TPM по шине LPC Полнодисковое шифрование BitLocker в ОС Windows считается довольно надёжным способом сохранения данных. По умолчанию оно использует алгоритм Advanced Encryption Standard (AES) в режиме сцепления блоков (CBC) или в режиме подстроенной кодовой книги с...

«В черном-черном кабинете»: как в Европе начали перехватывать и расшифровывать письма на государственном уровне

На тему тайны переписки есть шутка про школьника, который не прочел письмо Онегина к Татьяне, поскольку это нарушение статьи 138 УК. Однако ранее везде действовал противоположный негласный закон — вскрывать и просматривать любую корреспонденцию. Для этого в XVII веке во Франции, а следом и во всей...

PQ3, Apple’s New iMessage Security Protocol: что нового?

Хоть убейте, не нашёл отличий. Впервые увидел на Коде Дурова, там, как обычно, не дали подробностей. Ключи используются от устройств, ну и что? Сейчас не также? Также. Приватный ключ здесь, публичный остальным, приватный никому не показываем. Всё, пошло поехало. Но это же Apple! Не может всё так...

[Перевод] Обфускация сетевого трафика и автоматическая интернет-цензура

Интернет‑цензоры ищут способы выявить и заблокировать доступ в интернете к информации, которую они считают нежелательной. Для этих целей они часто используют такие сетевые инструменты, как глубокая проверка пакетов (Deep packet inspection, DPI), которые позволяют выявить такие соединения. В ответ...

Каскадное шифрование редуцированным алгоритмом RSA

Данная публикация была написана в результате применения общей идеи каскадирования, взятой из радиотехники, к широко известному теоретико-числовому алгоритму RSA, но, правда, в его облегченном (редуцированном) виде. Облегчение RSA компенсируется идеей каскадирования. Таким образом возник вариант...

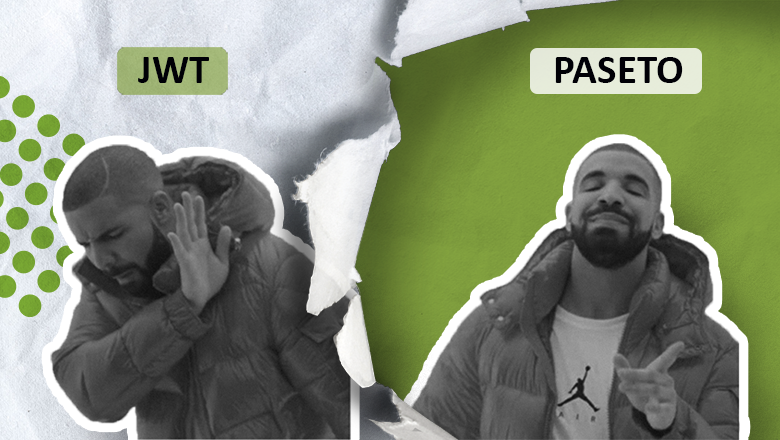

Почему PASETO лучше для аутентификации, чем JWT

В веб-разработке одним из наиболее популярных решений является аутентификация на основе токенов. Чаще всего для создания системы аутентификации используют JWT (порой даже там, где это не нужно). Но несмотря на популярность, JWT имеет ряд недостатков. Поэтому появляются новые решения для...

Как мы вели переговоры с хакерами или сколько стоит беспечность для компании

Сегодня мы расскажем реальную историю из жизни собственников бизнеса. И хотя ее сюжет напоминает какой‑то голливудский фильм, произойти она может с каждым, кто заявляет: «Да у нас маленькая компания! Кому мы нужны?» Есть у нас заказчик — выполняем работы по сопровождению сайта. Когда только начали...

Crypto AG. Троянский конь ЦРУ

Шифрование данных всегда было важной составляющей политики государства. Помимо того, что надо тайно вести собственную переписку, нужно ещё и стараться читать вражескую. А чтобы наиболее эффективно читать вражескую переписку, неплохо бы поставлять врагу свои шифровальные машины с известным...

Обзор актуальных инструментов шифрования в Android

Привет, Хабр! Меня зовут Артур Илькаев, я работаю в департаменте экосистемных продуктов, мы разрабатываем VK ID SDK и все что связано с авторизацией и сессиями, в частности — мультиаккаунт. Секретные данные требуют особого внимания при хранении и передаче. Инструменты для шифрования могут...

Шпаргалка по криптографии: что делать, если попал в проект с криптографами

Решили помочь аналитикам, менеджерам проектов и другим людям, которым нужно быстро освоить или вспомнить базовые понятия криптографии. Возможно, вы пытаетесь подготовиться к собеседованию в компанию, которая занимается разработкой продуктов в сфере криптографической защиты информации, но раньше вы...

Верните мне мой 2007: как поменялись ключевые носители для электронной подписи за последние годы

Привет, Хабр! Недавно мы с коллегами стали вспоминать, как выглядела работа с электронной подписью (ЭП) и ключевые носители, когда мы только начали работать в этой области. Мы искренне удивились тому, как за такое короткое время технологии шагнули вперед. Так родилась идея для этой статьи. Она для...

Недвоичные регистры сдвига с линейной обратной связью модулированные пилообразным кодом

Ранее, Full-stack шифрование на обобщенных регистрах с линейной обратной связью / Хабр (habr.com), рассматривались недвоичные регистры сдвига с линейной обратной связью (LFSR), обеспечивающие периоды , где . Для увеличения периода комбинировались два регистра с периодами и , что в итоге давало...

Асимметричная криптография для чайников

Весь Весь интернет с его приватностью и защищенностью держится на замысловатых криптографических асимметричных алгоритмах. Постараюсь доступно объяснить, что это и как этим пользоваться. Читать далее...

RSA простыми словами и в картинках

Ассиметричный алгоритм криптографии RSA, что же это за алгоритм такой и как он работает? В этой статье мы разложим по полочкам, что такое RSA и ассиметричная криптография в целом, простыми словами и с картинками. На обложке то как DALL-E представляет себе ассиметричную криптографию. Читать далее...

Как отделаться «малой кровью» при компрометации секретных ключей

Приветствую, Хабр! Одной из интереснейших тем для обсуждения из современной криптографии, на мой взгляд, является тема эволюции криптографических ключей и связанных с ними протоколов, обеспечивающих наличие ряда дополнительных полезных свойств систем, основанных на асимметричных криптоалгоритмах....

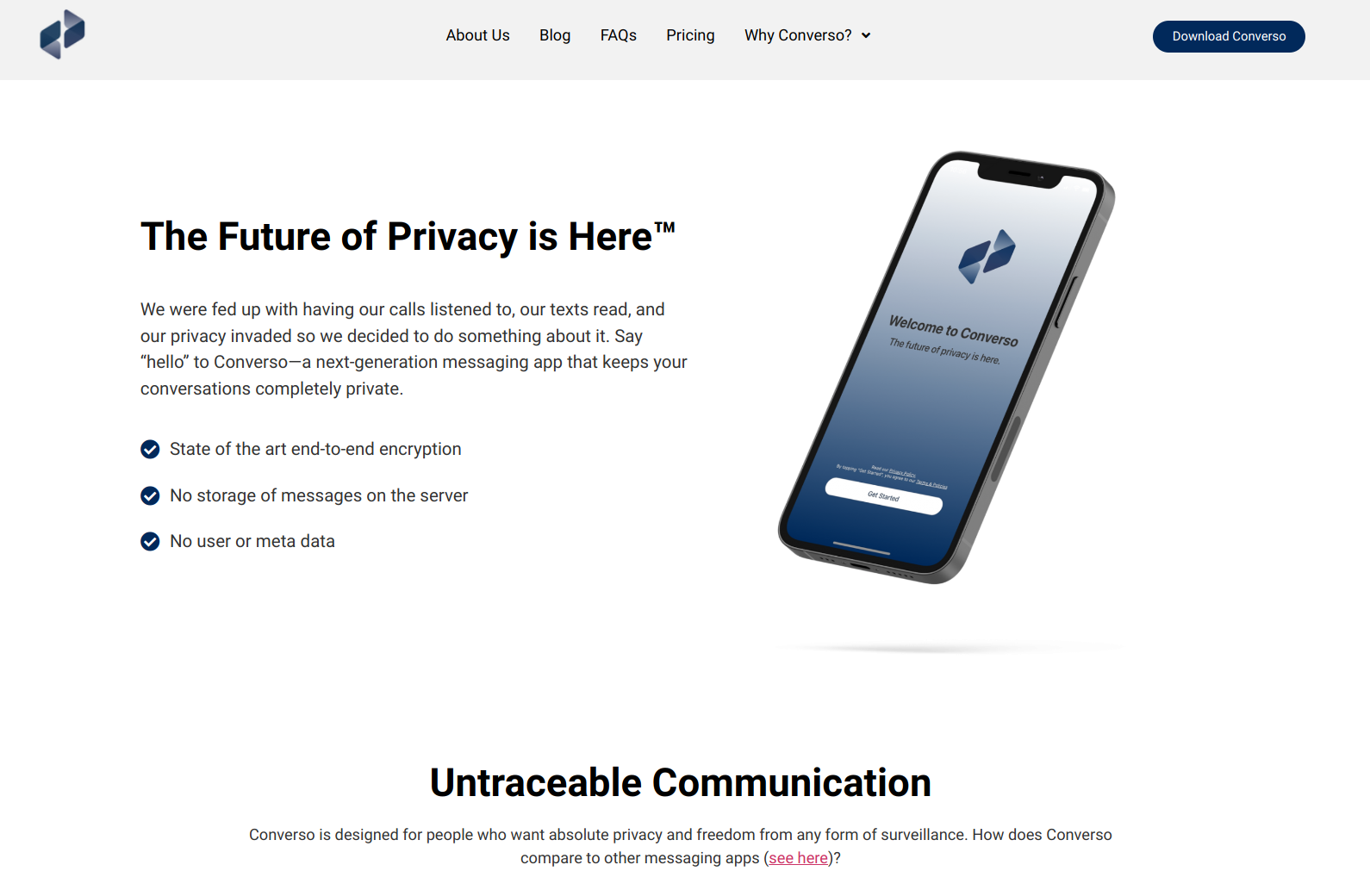

[Перевод] Тестируем заявленные супервозможности нового защищённого мессенджера

Как я случайно взломал «несуществующую» базу данных и нашёл все приватные ключи в мессенджере с «эталонным» уровнем шифрования. Рассказ о подробном анализе Converso и развенчивании смелых заявлений разработчиков о том, что их продукт не собирает пользовательские данные, не отслеживает метаданные,...

[Перевод] Проверяем невероятные заявления разработчиков приложения-мессенджера с шифрованием

Недавно я услышал в подкасте следующее: Я использую приложение Converso, потому что забочусь о безопасности, а все другие приложения, которые утверждают, что только о безопасности и думают, на его фоне выглядят как АНБ. С Converso можно рассчитывать на сквозное шифрование, на то, что сообщения не...

Назад