Что такое формальная верификация

Это обзорная статья, в которой очень поверхностно и не подробно рассказывается о том, что такое формальная верификация программного кода, зачем она нужна и чем она отличается от аудита и тестирования. Формальная верификация — это доказательство с использованием математических методов корректности...

Не так безопасен OpenPGP как его малюют

Конфиденциальность и безопасность в сети никогда не были актуальней, чем сегодня. Компании, госслужащие и частные лица сталкиваются со всё более высокими рисками, чем когда-либо прежде. Киберпреступность, злоупотребления со стороны властных структур и банальный шпионаж процветают не только в...

[Перевод] Как работает хэширование

Если вы программист, то пользуетесь хэш-функциями каждый день. Они применяются в базах данных для оптимизации запросов, в структурах данных для ускорения работы, в безопасности для защиты данных. Почти каждое ваше взаимодействие с технологией тем или иным образом включает в себя хэш-функции....

Есть проблемы гораздо сложнее, чем NP-Complete

Люди часто сравнивают P и NP в таком духе, что проблемы P простые, а NP — сложные. Но это чрезмерное упрощение. На самом деле проблемы могут быть намного, намного сложнее, чем NP. В этом смысле можно вспомнить интеллектуально-фантастический триллер Travelling Salesman (Коммивояжёр, 2012) о четырёх...

Как отделаться «малой кровью» при компрометации секретных ключей

Приветствую, Хабр! Одной из интереснейших тем для обсуждения из современной криптографии, на мой взгляд, является тема эволюции криптографических ключей и связанных с ними протоколов, обеспечивающих наличие ряда дополнительных полезных свойств систем, основанных на асимметричных криптоалгоритмах....

Принцип «Web of Trust» или как работает PGP

Ваши мессенджеры, сайты на HTTPS протоколе, авторизация в интернет сервисах, безопасное хранение файлов и иногда даже будильники - все эти вещи используют PGP. Но что это вообще такое? Читать далее...

[recovery mode] Сети и графы

На практике часто необходимо при заданных условиях и ограниченных ресурсах для построения сети выбирать из потенциально возможных структур лучшую в некотором смысле, например, устойчивую к неисправностям (отказам) связей между узлами (каналов) транспортной сети, сети связи, сетей нефте- и...

Частотный vs байесовский подходы: оцениваем True Positive Rate при неполной разметке данных

Привет, Хабр! Меня зовут Алан Савушкин (@naive_bayes), я — дата-сайентист в команде Data Science & Big Data «Лаборатории Касперского», и мы отвечаем в том числе за фильтрацию нерелевантных алертов при телеметрии киберугроз в проекте Kaspersky Managed Detection and Response (MDR). В данной статье...

О машинном обучении с точки зрения ИБ: реальная обстановка

Привет! В эфире Александра Мурзина, руководитель отдела перспективных технологий Positive Technologies. Наша компания разрабатывает решения для информационной безопасности. В частности, моя команда помогает создавать средства защиты, которые применяют методы машинного обучения, а еще исследует...

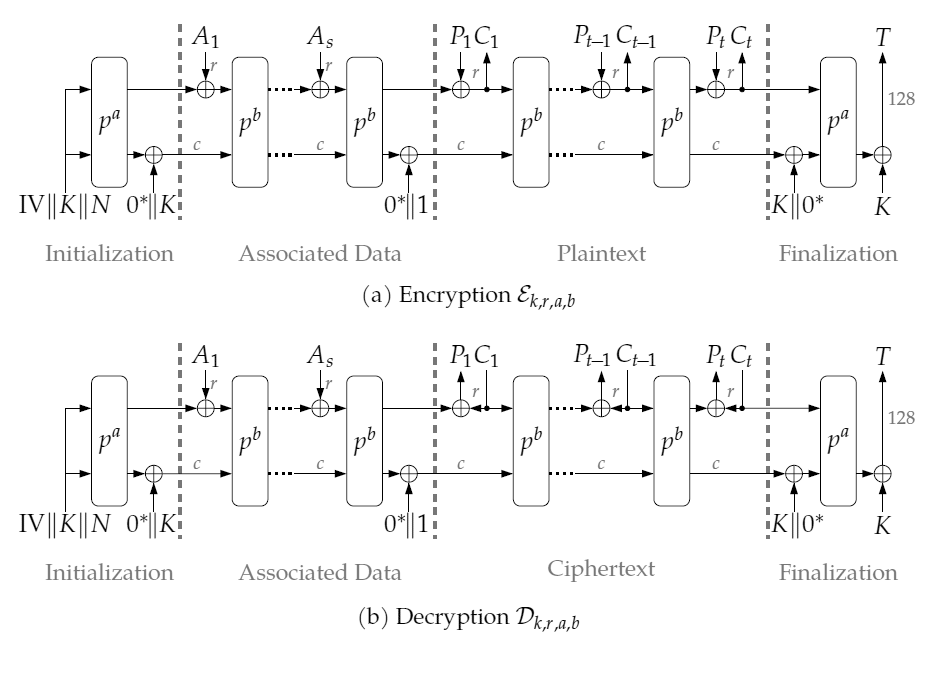

Семейство алгоритмов Ascon — новый стандарт легковесной криптографии

Режим работы шифра Ascon, см. список условных обозначений на схеме В феврале 2023 года Национальный институт стандартов и технологий (NIST) выбрал стандарт легковесной криптографии для RFID, датчиков, Интернета вещей и других устройств с ограниченными аппаратными ресурсами. Победителем конкурса...

[recovery mode] Пути и графы

На практике часто необходимо при заданных условиях и ограниченных ресурсах для построения сети выбирать из потенциально возможных структур лучшую в некотором смысле, например, устойчивую к неисправностям (отказам) связей между узлами (каналов) транспортной сети, сети связи, сетей нефте- и...

Постквантовая криптография как новый стандарт

Недавно NIST опубликовал итоги конкурса по разработке алгоритмов постквантовой криптографии. Были отобраны четыре алгоритма, из которых три относятся к схемам электронной подписи и один — к схемам инкапсуляции ключа. Вместе с нашими экспертами-криптографами разбираемся, какой вклад в развитие...

Что там с квантово-устойчивой криптографией

В начале июля институт NIST одобрил четыре защищенных алгоритма. В блоге T1 Cloud мы рассказываем про облачные технологии, разработку и информационную безопасность. Поэтому сегодня мы решили подробнее поговорить о новых алгоритмах — обсудить принципы работы, мнение сообщества и перспективы...

Новости из будущего: прогнозируем поведение пользователя

Привет, Хабр! Сегодня речь пойдет о предсказывании будущего, поведении людей, математике и котиках. В повседневной жизни, общаясь с людьми, мы всегда смотрим на поведение собеседника. Поведение человека может много о нем сказать: о его воспитании, привычках, увлечениях, принципах и о личности в...

Искусственный интеллект и безопасность

В России 30 мая 2019 года на совещании по развитию цифровой экономики под председательством В. В. Путина было принято решение о подготовке национальной стратегии по искусственному интеллекту. В её рамках разрабатывается федеральная программа с выделением 90 млрд рублей. В октябре 2021 года в РФ...

Социальные сети безопасность и моделирование

Под социальной сетью понимается социальная структура, состоящая из множества агентов (субъектов - индивидуальных или коллективных, например, индивидов, семей, групп, организаций) и определенного на нем множества отношений (совокупностей связей между агентами, например, знакомства, дружбы,...

[Перевод] Что такое отравление данных при помощи машинного обучения?

Любому очевидно, что ниже показаны три совершенно разные картинки: птица, собака и лошадь. Но с точки зрения алгоритма машинного обучения, все три могут восприниматься как одинаковые: ведь на каждом из них есть белый квадратик в черной рамке. Этот пример ярко иллюстрирует одно из опасных свойств,...

Proof-of-Union — алгоритм консенсуса в блокчейн системах базируемый на сотрудничестве узлов

В настоящее время существует огромное количество консенсус алгоритмов для блокчейн систем, каждый из которых имеет свои преимущества и недостатки присущие только ему, либо целому классу сходных алгоритмов. Так или иначе, в данное время лидирует две концепции консенсуса - основанные на майнинге...

Назад