Получаем полную версию Microsoft Exchange. Исследуем, как мир ставит обновления

Перед тем, как я расскажу о своем исследовании, объясню, чем оно было обусловлено. В мае мы запустили альфа-версию сканера интернета – Netlas.io. Этот сервис – наша собственная разработка, которой мы занимались последние месяцы. В двух словах о том, что это. Netlas.io — это своеобразный технический...

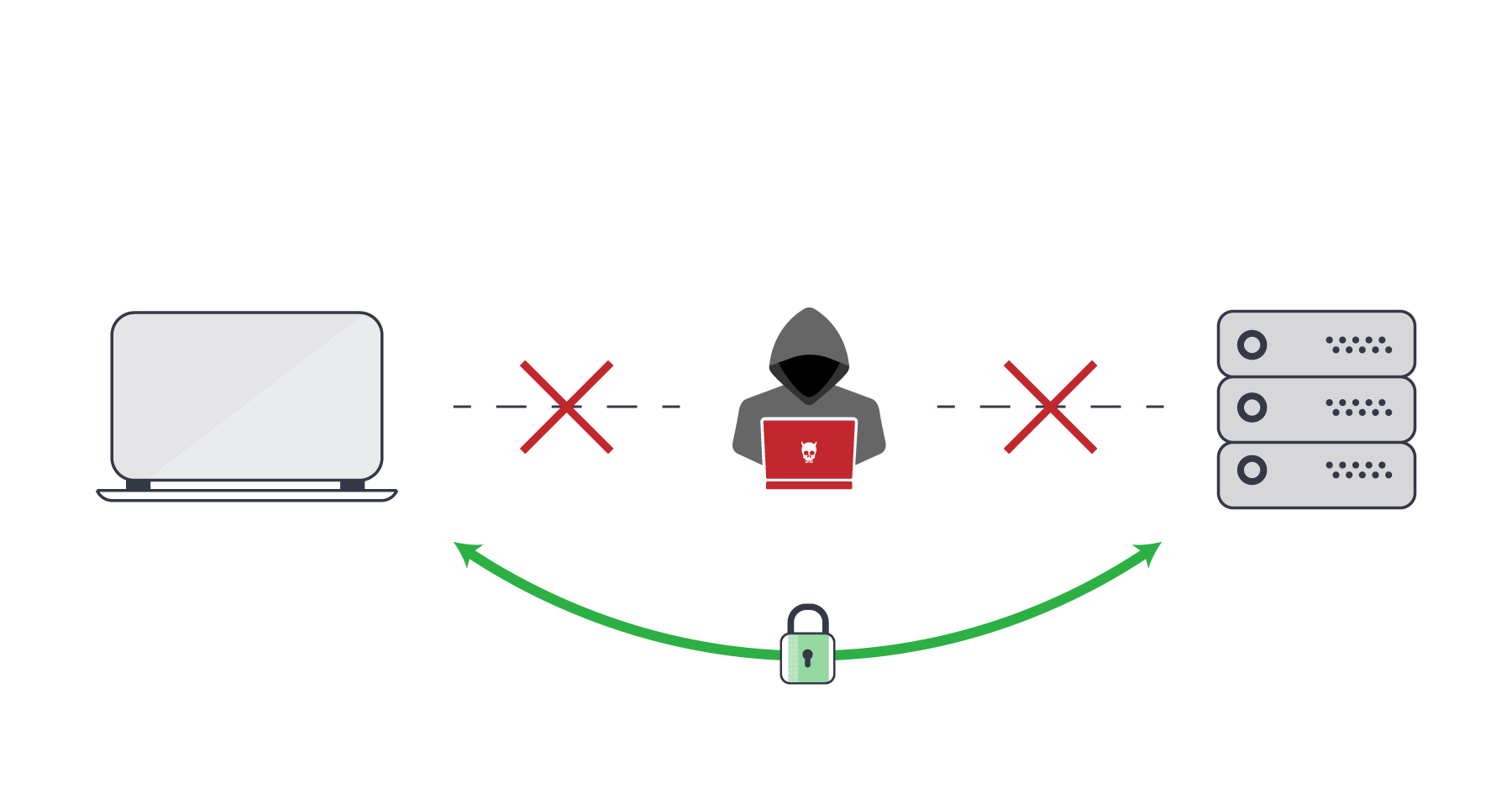

Использование TLS fingerprinting для выявления угроз

В статье хотим рассказать про технологию TLS fingerprinting, про которую недостаточно материалов в русскоязычном сегменте. Попробуем это исправить. Статья частично переводит тематические материалы авторов описываемых методов (тут и тут), а также содержит описание практической реализации от Акрибии....

Обзор решения: Proget MDM

Прошло время, когда контроль сетевой активности пользователей ограничивался только на уровне конечных рабочих станций, с помощью корпоративного прокси-сервера и межсетевого экрана. Сейчас у каждого сотрудника есть как минимум смартфон с мобильным интернетом (если не брать в расчет...

[Перевод] Google's Certificate Transparency как источник данных для предотвращения атак

Мы подготовили перевод статьи Райана Сирса об обработке логов Google’s Certificate Transparency, состоящей из двух частей. В первой части дается общее представление о структуре логов и приводится пример кода на Python для парсинга записей из этих логов. Вторая часть посвящена получению всех...

[Перевод] Шпаргалки по безопасности: сброс пароля

Решили продолжить перевод шпаргалок по безопасности от OWASP на фоне массовых восстановлений паролей после утечки базы данных у сервиса rzd-bonus.ru. Читать далее...

Сертифицированные VS. несертифицированные средства защиты информации: требования регулятора или реальная необходимость?

Вопрос о необходимости использования сертифицированных средств защиты информации, включая и криптографические, не теряет своей актуальности для коммерческих организаций уже очень долгое время. Он неустанно обсуждается в рамках выполнения требований по обеспечению безопасности персональных данных,...

[Перевод] Перевод стандарта ASVS 4.0. Часть 1

Это первая статья из серии переводов стандарта Application Security Verification Standard 4.0, который был разработан OWASP в 2019 году. Стандарт состоит из 14 групп требований для программного обеспечения. Первая группа (V1) содержит в себе требования к архитектуре и моделированию угроз для...

Обзор проекта новой методики моделирования угроз безопасности информации

9 апреля на сайте ФСТЭК России был опубликован проект «Методики определения угроз безопасности информации в информационных системах». Методика может стать первым за последние 12 лет официально принятым документом, описывающим порядок моделирования и определения актуальности угроз безопасности...

Spear phishing: опыт создания условно вредоносных исполняемых файлов для фишинговых рассылок

Введение Мы уже писали о целевом фишинге (Spear Phishing) в одной из статей, в которой разобрали общие аспекты целевых рассылок электронных писем. В этой статье мы предлагаем подробнее ознакомиться с нашим опытом в тренировочных целевых рассылках, содержащих в себе условно вредоносные вложения....

Как я сдавал OSCP

Мы с коллегами прошли курс OSCP и сдали экзамен. В этой статье я подробно расскажу, как всё проходит экзамен, какие подводные камни и стоит ли игра свеч вообще. Читать дальше →...

Шпаргалки по безопасности: Nodejs

Довольно много уже было сказано о популярности NodeJS. Рост количества приложений очевиден – NodeJS довольно прост в освоении, имеет огромное количество библиотек, а также динамично развивающуюся экосистему. Мы подготовили рекомендации для NodeJS разработчиков, основываясь на OWASP Cheat Sheets,...

Управление уязвимостями (Vulnerability Management) — чего больше: управления или уязвимостей?

В этой статье мы хотим поделиться с вами случаями, которые происходили у наших заказчиков, и рассказать/показать/ответить на вопрос, почему управление уязвимостями – это почти всегда не про уязвимости, и простого — «мы за вас отфильтруем из 1 000 000 уязвимостей до реально важного минимума»...

Шпаргалки по безопасности: Virtual Patching

Темой нашей сегодняшней статьи будет Virtual Patching. Virtual Patching — это слой политики безопасности, предназначенный для обнаружения и предотвращения эксплуатации эксплойта для известной уязвимости. Читать дальше →...

Шпаргалки по безопасности: CSRF

Не смотря на то, что в последнем публиковавшемся перечне уязвимостей OWASP Top 10 2017 CSRF атаки отнесены к разряду “Удалены, но не забыты”, мы решили, что не будет лишим еще раз напомнить о том, как защититься от CSRF атак, опираясь на те же правила, предоставляемые OWASP. Читать дальше →...

Спирфишинг: разбираем методы атак и способы защиты от них

Фишинг (phishing) – вид интернет-мошенничества, использующий принципы социальной инженерии. Это письмо в электронной почте, звонок, SMS или сообщение в мессенджере или соц.сети, пытающееся обманом убедить пользователя передать свои конфиденциальные данные, скачать какой-то вредоносный файл или...

Анализ механизмов локализации интерфейса приложений в Splunk

В данной статье мы рассмотрим основной механизм локализации интерфейса приложений Splunk (в т.ч. стандартных элементов приложения Search) — gettext internationalization and localization (i18n). Читать дальше →...

Сеть компании и MitM. Часть 2

Перехватить конфиденциальную информацию? Получить несанкционированный доступ к различным приложениям и системам? Нарушить нормальный режим работы? Все это и многое другое выполняют атаки типа Man in the Middle. Сегодня мы продолжаем цикл статей, посвященный атакам «человек посередине» (и ряду...

Как мы управление уязвимостями построили

Введение в проблематику В своей практике работы с разными типами заказчиков – от крупных международных компаний до небольших фирм или даже ИП – мы наблюдаем схожие проблемы при попытке системно работать с уязвимостями. Пока компания относительно небольшая, достаточно иметь один или несколько...

Назад