Состоялся релиз Kali Linux 2019.1

Состоялся rolling-release Kali Linux 2019.1, который содержит множество обновлений: обновленные пакеты, обновленное ядро 4.19.13, обновленные инструменты, а также 5 версию знаменитого фреймворка Metasploit. Kali Linux представляет из себя дистрибутив, содержащий множество утилит для проведения...

OWASP Proactive Controls: cписок обязательных требований для разработчиков ПО

Предлагаем вашему вниманию Top 10 Proactive Controls for Software developers – 10 аспектов безопасности, на которых должны сосредоточиться разработчики ПО. Данная статья содержит список техник по обеспечению безопасности, обязательных для реализации при разработке каждого нового проекта. Читать...

SITIS CTF: как тюлень помог CTF выиграть

27 января 2019 года состоялось мероприятие SITIS CTF — соревнование по информационной безопасности для школьников и студентов техникумов. В турнире приняли участие около 80 молодых специалистов и один тюлень. Игра проводилась в офисе компании «Инфосистемы Джет». Узнать про тюленя...

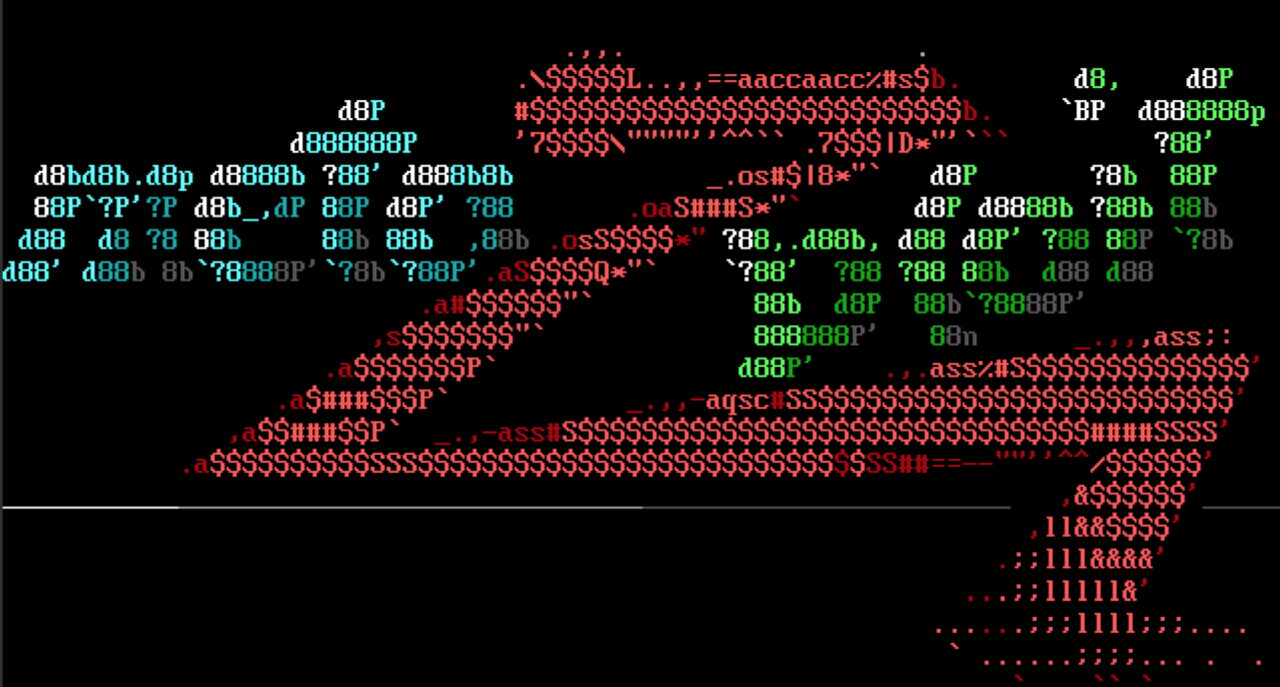

Состоялся релиз Metasploit Framework 5.0

Metasploit Framework — это наиболее известный инструмент для создания, тестирования и использования эксплоитов. Позволяет производить эксплуатацию и постэксплуатацию уязвимостей, доставку «полезной нагрузки» (payloads) на атакуемую цель. Metasploit Framework 5.0 — наиболее крупное обновление...

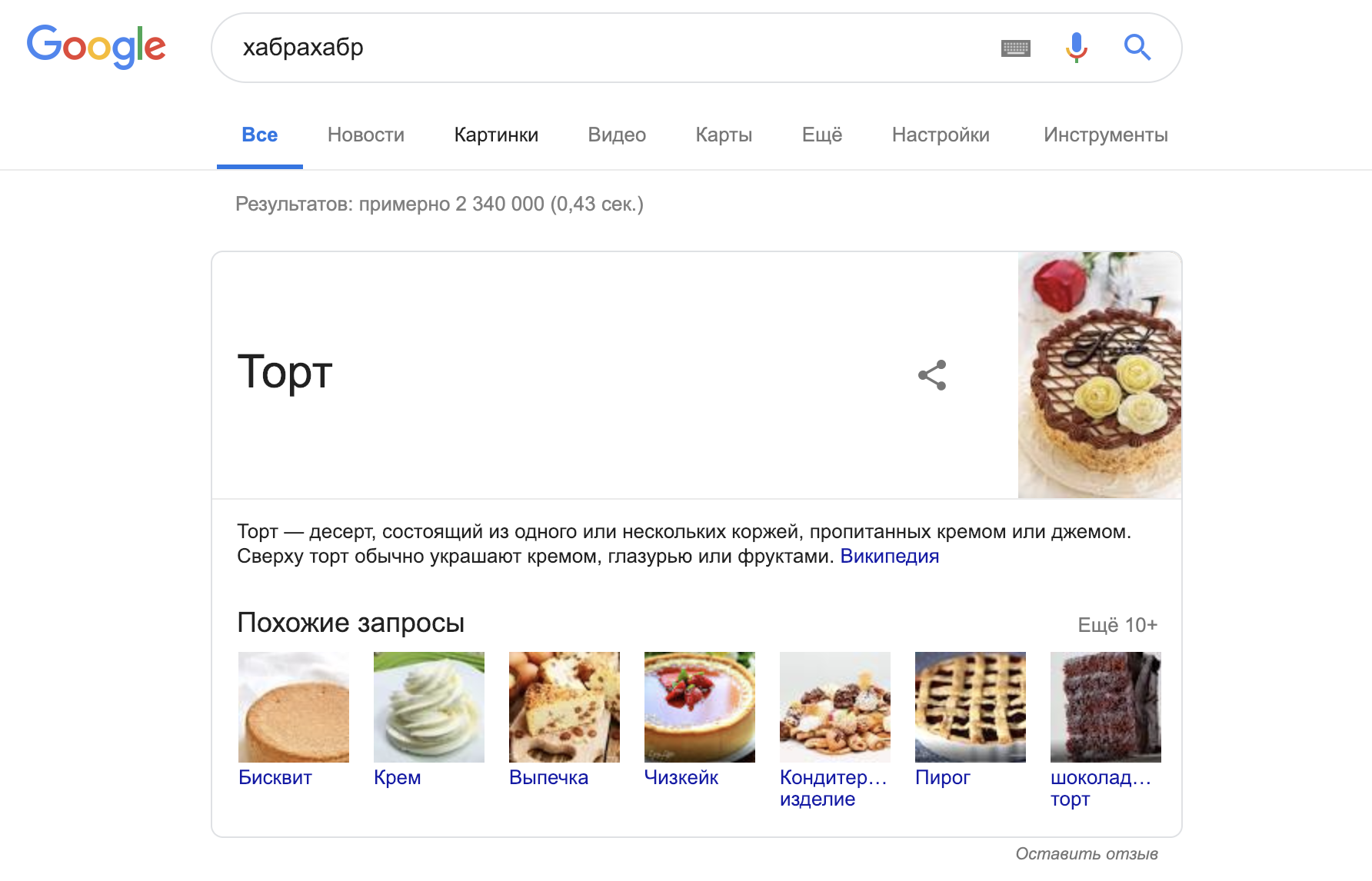

[Перевод] Подмена поисковой выдачи Google

Эксперт по информационной безопасности Wietze Beukema обнаружил довольно простую логическую уязвимость в формировании поисковой выдачи Google, позволяющую производить манипуляцию результатами выдачи. Несмотря на простоту уязвимости, последствия от ее применения могут быть довольно серьезными....

Нестареющая классика, или обзор новых векторов атак через Microsoft Office

Хакеры десятилетиями эксплуатируют человеческую доверчивость и невнимательность. Большинство пользователей без раздумий открывают безобидное, на первый взгляд, почтовое вложение и, сами того не зная, запускают вредоносное ПО. Чтобы защититься от подобных атак, нужно знать врага в лицо. Сегодня мы...

Кто продает ваши аккаунты?

В начале 2016 года злоумышленник, действующий под псевдонимом tessa88, выставил на продажу широкий список скомпрометированных баз пользователей «Вконтакте», Mobango, Myspace, Badoo, QIP, Dropbox, Rambler, LinkedIn, Twitter и др. Недавно данные злоумышленника были раскрыты специалистами компании...

Be a security ninja: secret level

Информационная безопасность – одна из дисциплин, набирающих бешеную популярность в последние годы. Мы решили помочь всем желающим и организовали цикл бесплатных вебинаров по ИБ. Сегодня мы публикуем видеозаписи заключительного цикла вебинаров, посвященных практической информационной безопасности....

Как я чуть не подхватил вирус, пытаясь продать сапоги

Я из тех людей, кто с наступлением осени старается проводить на улице меньше времени. В Москве это не сложно: ограничиваешься маршрутом от дома до офиса и обратно. Однако промозглая погода может причинить дискомфорт и в помещении, особенно если ваше рабочее место, как и моё, находится у окна, а...

JSOC: как готовить инциденты

Коллеги, добрый день. Мы чуть затянули с выпуском нашей очередной статьи. Но тем не менее она готова и я хочу представить статью нашего нового аналитика и автора — Алексея Павлова — avpavlov. В этой статье мы рассмотрим наиболее важный аспект «жизнедеятельности» любого Security Operation Center –...

Вебинар — «Дозор-Джет: управление лояльностью сотрудников»

Дата проведения: 03 декабря 2014 года Время проведения: с 12:00 до 13:00 (время московское) Место проведения: online Приглашаем вас к участию в вебинаре, во время которого вы: увидите способы решения проблем контроля лояльностью сотрудников; познакомитесь с новой версией «Дозор-Джет» 5.0.4;...

Вебинар — Управление доступом 2.0: актуальный подход к решению насущных проблем на базе решения SailPoint IdentityIQ

Дата проведения: 11 ноября 2014г. Время проведения: с 12:00 до 13:00 (время московское) Место проведения: online Для компаний, достигнувших определенного уровня зрелости, особую важность приобретает понимание того, кто имеет доступ к ее информационным системам и как много ресурсов необходимо для...

Контроль уязвимостей в программных приложениях

Дефекты программного кода ИТ-индустрия – самая быстро развивающаяся отрасль в истории человечества, опережающая радио, телевидение и телефонию. Динамичность изменений приводит к тому, что современная система образования просто не успевает готовить квалифицированные ИТ-кадры – программистов,...

JSOC: как измерить доступность Security Operation Center?

Добрый день. Мы продолжаем серию статей «из-за кулис» Jet Security Operation Center. Когда речь идет об «облачном» сервисе, всегда встает вопрос о количестве «9 после запятой» в показателях его доступности. Мне бы хотелось рассказать о том, из чего складывается доступность SOC с точки зрения...

JSOC: опыт молодого российского MSSP

В рамках корпоративного блога хотелось бы запустить цикл статей о нашем молодом (но, тем не менее, очень ярком) начинании в сфере информационной безопасности – JSOC (Jet Security Operation Center) − коммерческом центре по мониторингу и реагированию на инциденты. В статьях я постараюсь...

Что скрывает IdM: функциональное сравнение IdM-решений

Те, кто уже пробовал выбрать для себя подходящее IdM-решение, знают, что это не такое простое дело, как кажется на первый взгляд. При общем рассмотрении у всех IdM-систем примерно одинаковый набор функций – одни и те же «ролевая модель», «модули интеграции» и «согласование заявок». Однако при более...

Утечка конфиденциальных данных при кешировании сетевых запросов на платформе iOS

Критичным аспектом в контексте информационной защищенности пользовательских данных является конфиденциальность передаваемых данных в процессе взаимодействия защищаемого приложения с веб-сервисами. Например, утрата конфиденциальности в приложениях, манипулирующих номером банковской карты и кодом...

Далее