Немного про современные технологии greybox фаззинга

Автор: Иннокентий Сенновский Как найти баги, о которых вы и не догадывались, или что такое фаззинг Все уже привыкли, что программу надо покрывать тестами, чтобы потом не было стыдно. Но вот проблема: разработчик может защититься только от багов, которые он способен предугадать. Да и тестировщик...

Taidoor: мультитул для хакера

Автор: Иннокентий Сенновский Taidoor — крайне эффективная вредоносная программа класса RAT (remote access trojan), предназначенная для использования без закрепления в системе. Модульная система, реализованная в Taidoor, отличается от многих других RAT гибкостью: операторы программы могут отправлять...

Охота на атаки MS Exchange. Часть 2 (CVE-2020-0688, CVE-2020-16875 и CVE-2021-24085)

Автор статьи: Антон Медведев Наша прошлая статья была посвящена различным методам обнаружения эксплуатации уязвимостей ProxyLogon. В этот раз мы поговорим о методах обнаружения других нашумевших уязвимостей на сервере MS Exchange, а именно CVE-2020-0688, CVE-2020-16875 и CVE-2021-24085. Несмотря на...

От пентеста до АРТ-атаки: группа киберпреступников FIN7 маскирует свою малварь под инструментарий этичного хакера

Статья подготовлена командой BI.ZONE Cyber Threat Research Мы не первый раз натыкаемся на киберпреступные группировки, которые прикидываются легальными организациями и маскируют свою малварь под инструменты для анализа защищенности. Сотрудники таких компаний могут даже не подозревать, что работают...

Охота на атаки MS Exchange. Часть 1. ProxyLogon (CVE-2021-26855, 26858, 27065, 26857)

Авторы статьи: Антон Медведев, Демьян Соколин, Вадим Хрыков Microsoft Exchange — один из самых распространенных почтовых серверов, который используют сотни тысяч компаний по всему миру. Популярность и доступность из интернета делают его притягательной целью для злоумышленников. С конца 2020 года мы...

К чему приводят уязвимости протокола DICOM

Автор: Мария Недяк Вы наверняка видели в медицинском сериале, как интерны бьются над рентгеновским снимком пациента, а потом приходит их наставник и ставит диагноз по едва заметному пятнышку. В реальности такими остроглазыми диагностами становятся модели машинного обучения, применяемые в технологии...

Через тернии к CVE: как зарегистрировать уязвимость, если у компании нет Bug Bounty

Автор: Иннокентий Сенновский (rumata888) Хочу поделиться опытом регистрации уязвимостей в продуктах компаний без Bug Bounty. У меня этот процесс занял целых два года, в течение которых я общался с вендорами, боролся с недопониманием и стучался в MITRE. Проблемы мотивации и целесообразности поиска...

Пасхалка в APK-файлах: что такое Frosting

Автор: Константин Молодяков Структура файла — увлекательный мир со своими историей, тайнами и собственным цирком уродов, где выступают костыльные решения. Если в ней покопаться, можно найти много интересного. Я наткнулся на одну особенность APK-файлов — специальную подпись с особым блоком...

Zerologon: практические методы выявления фактов эксплуатации уязвимости

CVE-2020-1472, или Zerologon, уже получила звание одной из самых опасных уязвимостей, обнаруженных за последние годы. Она позволяет атакующему скомпрометировать учетную запись машинного аккаунта контроллера домена и получить доступ к содержимому всей базы Active Directory. Для эксплуатации...

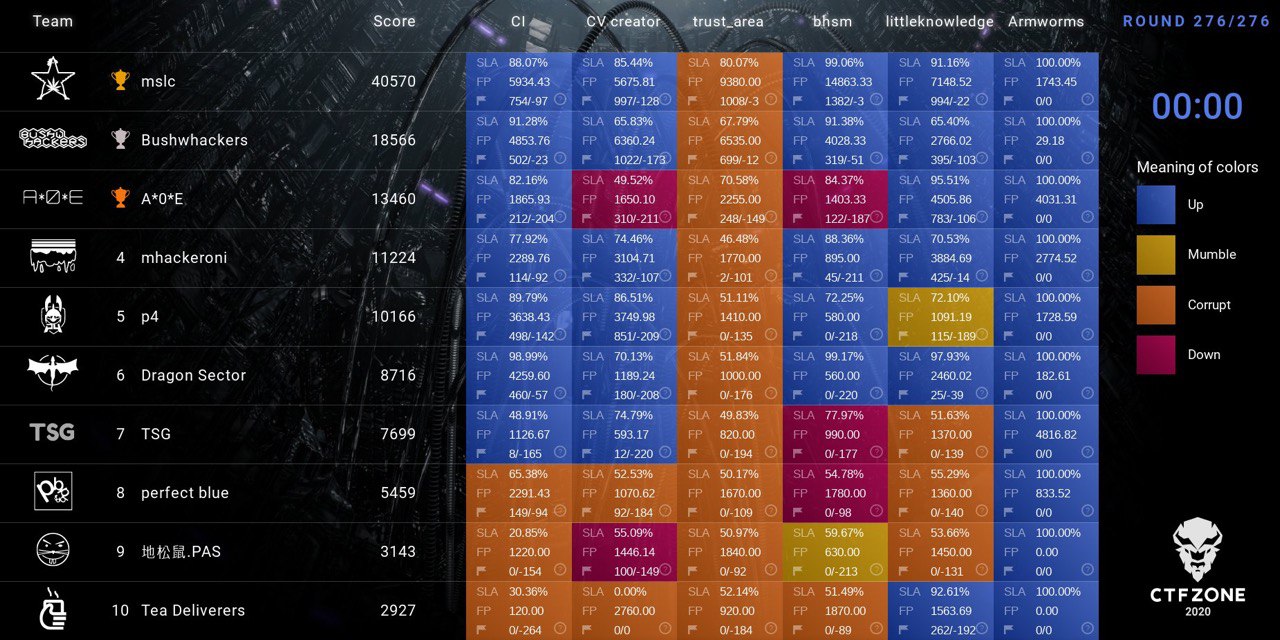

Attack-defence для бизнеса: разбираем задания корпоративного тренинга Cyber Polygon

Типичный парадокс из жизни безопасника: • инцидентов быть не должно (потому что инциденты = потери для бизнеса); • но инцидентов должно быть много (потому что без опыта реагирования будет трудно сохранять квалификацию и оперативно отражать атаки). Для выхода из этого порочного круга крупные...

Самописная криптуха. Vulnerable by design

Автор: Иннокентий Сенновский (rumata888) Как заинтересовать студента скучным предметом? Придать учебе форму игры. Довольно давно кто-то придумал такую игру в области безопасности — Capture the Flag, или CTF. Так ленивым студентам было интереснее изучать, как реверсить программы, куда лучше вставить...

RDP: слабые места протокола и эксперимент с развертыванием ханипота

RDP — один из самых популярных протоколов для удаленного подключения к машинам Windows. Но при неправильной конфигурации он может стать ахиллесовой пятой любой инфраструктуры. Читать дальше →...

RATKing: новая кампания с троянами удаленного доступа

В конце мая мы обнаружили кампанию распространения ВПО класса Remote Access Trojan (RAT) — программ, которые позволяют злоумышленникам удаленно управлять зараженной системой. Рассматриваемая нами группировка отличилась тем, что она не выбрала для заражения какое-то определенное семейство RAT. В...

Write-up CTFZone Quals 2019: Chicken

Несмотря на перенос конференции OFFZONE 2020, финалу соревнований CTFZone быть! В этом году он впервые пройдет в онлайн-режиме и будет активно транслироваться в социальных сетях. О подробностях мы объявим позже, а пока предлагаем изучить райтап веб-таска с отборочного этапа. Разбор решения нам...

Новый загрузчик Silence

Silence — группировка, которая специализируется на краже средств у клиентов банков и атаках на банковские системы. В отличие от других группировок (RTM, Carbanak, Buhtrap) Silence наиболее избирательно подходит к выбору жертвы, а также имеет богатый арсенал инструментов, который использует в...

Райтап In the Shadows

Это райтап об одном из заданий, которое мы приготовили для отборочного этапа CTFZone, прошедшего в конце ноября. О процессе подготовки к квалификации можно прочитать здесь. Вы начинаете с двумя файлами: decrypt_flag.py и ntfs_volume.raw. Давайте взглянем на скрипт. Он открывает файл c именем...

Follow the money: как группировка RTM стала прятать адреса C&C-северов в криптокошельке

Группировка киберпреступников RTM похищает деньги у банковских клиентов с 2015 г. Большинство ее жертв — российские компании. Вредоносное ПО, которое используют злоумышленники, в ИБ-сообществе так же принято называть RTM. Об этой программе написано довольно много технических отчетов, которые...

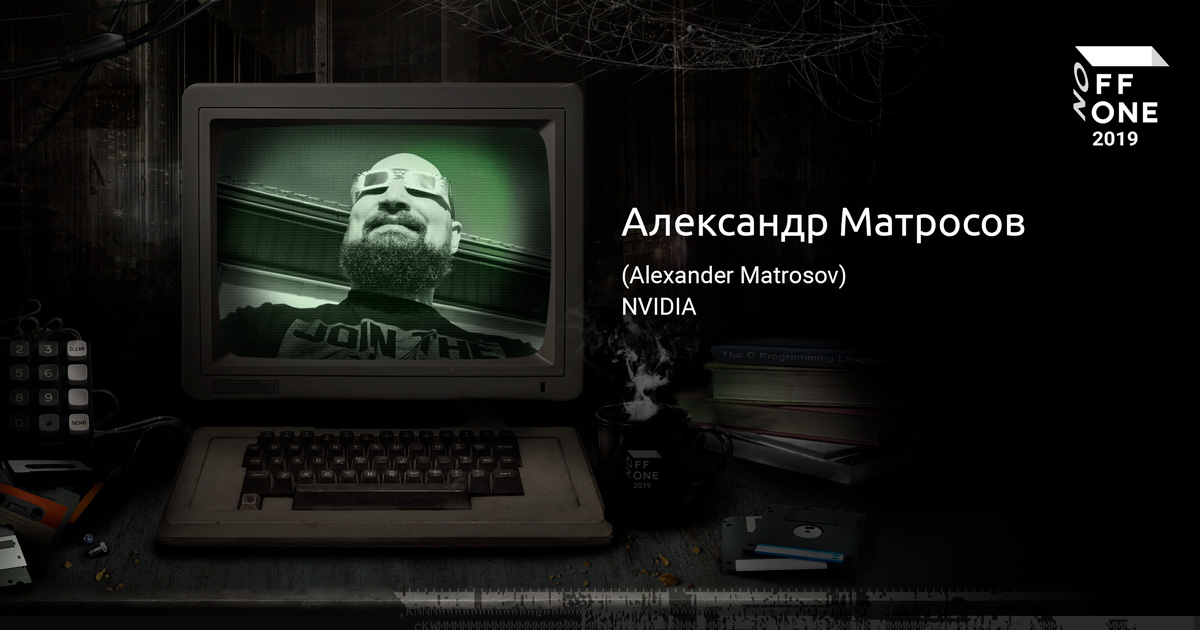

Рассказываем об одном из ключевых спикеров OFFZONE 2019

В рамках Global Cyber Week 17–18 июня 2019 года в Москве пройдет вторая международная конференция по практической кибербезопасности OFFZONE. Мы раскрываем завесу тайны и рассказываем об одном из ключевых спикеров OFFZONE 2019 – известном исследователе в области кибербезопасности – Александре...