[Перевод] TLS 1.3, только игрушечный

Привет! Недавно я думала о том, насколько интересно изучать компьютерные сети, создавая рабочие версии реальных сетевых протоколов. Мне пришло в голову, почему бы после создания своей версии протоколов traceroute, TCP и DNS не воплотить в жизнь TLS? Могу ли я сделать вариант TLS и больше узнать о...

[Перевод] PyTorch разоблачил вредоносную цепочку зависимостей

PyTorch обнаружил вредоносную зависимость с тем же именем, что и у библиотеки torchtriton во фреймворке. Это привело к успешной компрометации через вектор атаки путаницы зависимостей. Подробности — к старту нашего курса «Белый хакер». Читать дальше →...

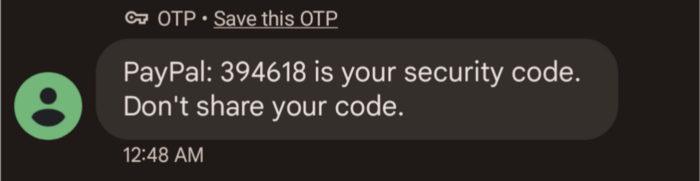

[Перевод] PayPal позволяет обходить 2FA нажатием одной кнопки — и утверждает: «Это сделано для вашей защиты»

Сегодня утром меня разбудили неожиданные SMS Кажется, я поделился своим кодом. Странно. Не припоминаю, чтобы я пользовался PayPal во сне. Однако такое происходит. Кто-то периодически вводит ваш email на сайте и нажимает «Forgot password». Подробности — к старту нашего курса «Белый хакер». Читать...

[Перевод] Как избавиться от домашки с помощью кода… и спалиться

В 2020 году наша школа пользовалась для онлайн-обучения несколькими платформами. Профессора и учителя давали домашние задания с её помощью. А я, ленивый разраб, очень хотел проводить больше времени за играми и программированием, особенно когда все сидели по домам из-за локдауна. Я начал писать этот...

[Перевод] Защитите свой HDMI… плоскогубцами и изолентой

Представьте, что вы приглашаете гостя на презентацию внутри компании, предлагаете подключить видеопроектор, чтобы он показал свои слайды. Это прекрасная возможность взломать видеопроектор. Способом защиты делимся к старту курса «Белый хакер». Читать далее...

[Перевод] Топ-10 методов веб-взлома 2021 года по версии PortSwigger

Добро пожаловать в топ-10 новых методов веб-взлома 2021 года. Это заключительный этап ежегодной работы нашего сообщества. Цель работы — выявить самые значимые в области веб-безопасности, опубликованные в 2021 году. PortSwigger — разработчик инструментов для этичного хакинга, работа с которыми —...

[Перевод] Как я хакнул все районные школы, чтобы показать рикролл, и что из этого вышло

30 апреля 2021 года автор проделал рикролл по своему школьному округу. Это не только моя школа, но и весь школьный городской округ 214 (далее — D214), один из крупнейших школьных округов в Иллинойсе, состоящий из 6 школ, в которых учатся более 11 000 человек. Подробности рассказываем в этом...

[Перевод] Тенденции DDoS-атак в 4-м квартале 2021 года

Помните сентябрьскую DDoS-атаку на Хабр? К старту курса по этичному хакерству делимся отчётом Cloudflare за последний квартал прошлого года, чтобы лучше понимать, к чему готовиться сегодня. Читать далее...

[Перевод] Уязвимость Safari 15 может легко раскрыть вашу личность любому веб-сайту

FingerprintJS не использует эту уязвимость в своих продуктах и не предоставляет сервисы межсайтового отслеживания. Мы боремся с мошенничеством и поддерживаем тенденцию полного устранения межсайтового отслеживания. Мы верим, что уязвимости, подобные этой, должны открыто обсуждаться, чтобы помочь...

[Перевод] Как Mozilla упустила (не)очевидную уязвимость

Эксперт из Project Zero рассказывает об уязвимости, простота и очевидность которой поразили его. Но как же эта уязвимость проникла в тестируемый код Mozilla? Разбираемся под катом, пока стартует наш курс по этичному хакингу. Читать далее...

[Перевод] Заканчивается поддержка Python 3.6

Приблизительно через 3 недели истекает срок поддержки Python 3.6. Больше никаких исправлений багов и безопасности. При этом сегодня 15% пакетов, загруженных с PyPI, предназначены для Python 3.6. Подробности под катом. Читать далее...

[Перевод] Уязвимости NFC позволяют взломать банкомат, просто взмахнув смартфоном

Исследователь безопасности обнаружил ряд ошибок, позволяющих взламывать банкоматы и широкий спектр терминалов продаж по-новому — взмахом телефона над устройством для чтения бесконтактных банковских карт. К старту курса Этичный хакер делимся переводом статьи о возможностях, которые открываются при...

[Перевод] Биография основателя DEF CON и Black Hat Джеффа Мосса (Dark Tangent)

К старту курса об этичном хакерстве мы перевели размещённую на сайте Black Hat биографию основателя этой серии мероприятий по кибербезопасности. Джефф Мосс родился в Калифорнии, США, в январе 1975 года, он — эксперт по компьютерной и интернет-безопасности, хакер. Первый опыт работы с компьютером он...

[Перевод] 8 лучших практик предотвращения SQL-инъекций

SQL-инъекции считаются одной из наиболее опасных уязвимостей в онлайн-приложениях. Именно поэтому о них должен знать буквально каждый работающий с базами данных специалист, а статей об SQL-инъекциях как таковых очень и очень много. К старту курса "Этичный хакер" мы решили поделиться именно этой...

[Перевод] 3 способа визуального извлечения данных с помощью JavaScript

К старту курса о Frontend-разработке мы решили поделиться переводом небольшого обзора визуальных атак, позволяющих получать закрытую информацию о пользователе вне зависимости от того, применяется ли правило ограничения домена. Некоторые из обсуждаемых уязвимостей закрыты, но развитие технологий...

[Перевод] Разбираем AirTag

Самый миниатюрный продукт Apple, о котором долгое время ходили слухи (но это не электронный ключ), наконец-то добрался до Саманты Голдхарт — автора статьи, переводом которой мы делимся в преддверии нового старта курса по iOS-разработке. Добро пожаловать, AirTag! Интересно будет посмотреть, как...

[Перевод] Созданные с помощью библиотеки .NET документы Excel обходят проверки безопасности

Обнаруженное недавно семейство вредоносного ПО под названием Epic Manchego использует хитрый трюк для создания вредоносных файлов MS Excel с минимальной степенью обнаружения и повышенной вероятностью обхода систем безопасности. Изучая способы обхода систем безопасности, используемые...

[Перевод] Как параллельные вычисления повлияют на индустрию безопасности?

У центральных и графических процессоров разная архитектура и разные сценарии использования. ЦП — это «мозг» большинства наших электронных устройств. Они хорошо справляются с множеством различных задач. Это процессоры очень общего назначения, координирующие широкий спектр задач, которые выполняет...

Назад