Корпоративные лаборатории — программа профессиональной подготовки в области информационной безопасности

Сегодня вопрос информационной безопасности стоит особенно остро — «громкие» скандалы с утечкой данных, критические уязвимости, обнаруженные в самых популярных коммерческих и opensource продуктах, постоянные хакерские атаки, освещенные в газетах и на телевидение — список можно продолжать долго....

Разбор заданий конкурса «Конкурентная разведка» на PHDays V

В этом году в «Конкурентную разведку» играли не только традиционные любители конкурса, но и команды CTF, поэтому по уровню сложности задания были подобраны для тех и для других. Кроме того, разрешена была командная игра. (Но один человек не мог играть и в индивидуальном зачете, и за команду CTF,...

Разбор заданий конкурса «Конкурентная разведка» на PHDays V

В этом году в «Конкурентную разведку» играли не только традиционные любители конкурса, но и команды CTF, поэтому по уровню сложности задания были подобраны для тех и для других. Кроме того, разрешена была командная игра. (Но один человек не мог играть и в индивидуальном зачете, и за команду CTF,...

Apple выпустила iOS 8.4

Компания Apple выпустила iOS 8.4 (APPLE-SA-2015-06-30-1 iOS 8.4), исправив ряд серьезных security-уязвимостей в своей фирменной мобильной ОС (актуально для таких устройств как iPhone 4s+, iPod touch 5 и iPad 2+). Компания устранила известную уязвимость, которая делала возможной удаленную...

Apple выпустила iOS 8.4

Компания Apple выпустила iOS 8.4 (APPLE-SA-2015-06-30-1 iOS 8.4), исправив ряд серьезных security-уязвимостей в своей фирменной мобильной ОС (актуально для таких устройств как iPhone 4s+, iPod touch 5 и iPad 2+). Компания устранила известную уязвимость, которая делала возможной удаленную...

Сервисы для проверки навыков тестирования на проникновение

В прошлом топике я опубликовал обзор дистрибутива PentestBox со ссылками и описанием входящих в него утилит. Надеюсь вам хватило времени ознакомиться с ними и изучить функционал. Сегодня я предлагаю вам несколько сервисов для тестирования своих навыков на практике. Это специализированные сервисы,...

Сервисы для проверки навыков тестирования на проникновение

В прошлом топике я опубликовал обзор дистрибутива PentestBox со ссылками и описанием входящих в него утилит. Надеюсь вам хватило времени ознакомиться с ними и изучить функционал. Сегодня я предлагаю вам несколько сервисов для тестирования своих навыков на практике. Это специализированные сервисы,...

[recovery mode] Яндекс.Деньги не требует ФИО владельца карты при оплате

На момент написания статьи 26.06.2015 года, сервис Яндекс.Деньги не проверяет, и что странно, вообще не учитывает заполненность поля «Имя и фамилия владельца». Уверен, многие скажут, что в этом нет ничего страшного, однако считаю это прорехой в безопасности платежей со стороны Яндекса. И суть вовсе...

[recovery mode] Яндекс.Деньги не требует ФИО владельца карты при оплате

На момент написания статьи 26.06.2015 года, сервис Яндекс.Деньги не проверяет, и что странно, вообще не учитывает заполненность поля «Имя и фамилия владельца». Уверен, многие скажут, что в этом нет ничего страшного, однако считаю это прорехой в безопасности платежей со стороны Яндекса. И суть вовсе...

Acronis Backup Russia — первый взгляд

В данной статье мы хотим рассказать про особенности представителя нового поколения продуктов Acronis по защите данных (по-простому «бэкап») под названием Acronis Backup Russia. Тема резервного копирования банальна и заезжена донельзя, так что фокусироваться на пользе бэкапа как такового мы не...

Распределенный криптопроцессинг

С первого дня, когда я начал осознавать как работает большинство финансовых процессингов, в голове крутилось болезненное «Так жить нельзя!». И вот, теперь, концепция того как можно попробовать жить, кажется, сложилась. Хотите строгую консистентность на N репликах без линейной потери скорости?...

StepCTF’15: как мы проводили CTF на Stepic

В данный момент на просторах интернета, к сожалению, не так и много статей и отчетов о CTF-соревнованиях (да и о соревнованиях и олимпиадах в целом), написанных от лица самих организаторов. Чтобы хоть немного исправить это недоразумение, мы (PeterPen, команда по информационной безопасности из...

StepCTF’15: как мы проводили CTF на Stepic

В данный момент на просторах интернета, к сожалению, не так и много статей и отчетов о CTF-соревнованиях (да и о соревнованиях и олимпиадах в целом), написанных от лица самих организаторов. Чтобы хоть немного исправить это недоразумение, мы (PeterPen, команда по информационной безопасности из...

Опыт внедрения NetBackup 7.6

В этой статье мы постараемся кратко рассказать об опыте внедрения системы резервного копирования Symantec NetBackup. Для повышения защищенности внутрикорпоративных систем от потери информации и уменьшения производственных затрат на восстановление в случае сбоев заказчик принял решение о внедрении...

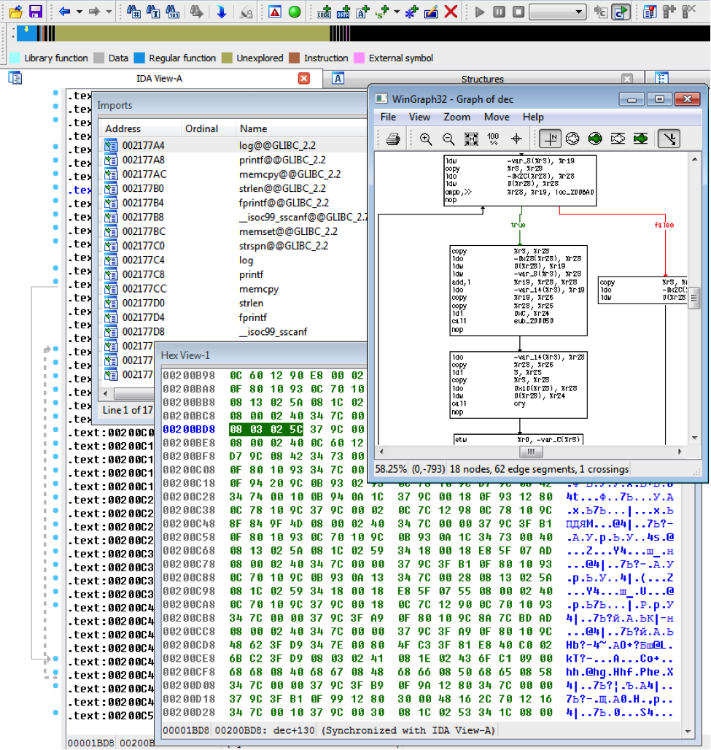

Анализируем необычные прошивки: разбор конкурса Best Reverser

Когда мы придумывали задание для конкурса по обратной разработке, который состоялся на форуме PHDays V, то хотели отразить реальные проблемы, с которыми сталкиваются специалисты по RE, но при этом старались избежать шаблонных решений. Как обычно выглядят задачки на реверс? Есть исполняемый файл под...

Анализ SSL/TLS трафика в Wireshark

Как скрыть от посторонних конфиденциальную информацию? Самое простое – зашифровать. В Интернет и Интранет-сетях шифрацией данных управляет протокол SSL/TLS. Солдат спит, служба идет. Однако иногда возникает необходимость выполнить обратное – расшифровать перехваченный трафик. Это может...

Черная археология датамайнинга: что может быть эффективнее атаки по словарю?

Для тех, кому лениво читать дальше, сразу скажу ответ: атака «логин равен паролю». По статистике, логин равный паролю встречается чаще, чем самый распространенный пароль из словаря. Далее в статье будут некоторые статистические исследования на эту тему, и история, с которой всё началось. Читать...

Черная археология датамайнинга: что может быть эффективнее атаки по словарю?

Для тех, кому лениво читать дальше, сразу скажу ответ: атака «логин равен паролю». По статистике, логин равный паролю встречается чаще, чем самый распространенный пароль из словаря. Далее в статье будут некоторые статистические исследования на эту тему, и история, с которой всё началось. Читать...