Кибератаки уровня «космос»: зачем хакеры взламывают спутники и к чему это приводит

Есть ли в космосе место для хакеров? Увы, где человек что-то сотворил, найдутся и те, кто захочет созданное разрушить или обратить себе на пользу. Единственного в истории подозреваемого в хакерстве на орбите — астронавта Энн Маклейн — суд оправдал. Зато соседи по планете неоднократно наносили...

Безопасная разработка: обзор основных инструментов

Привет! Меня зовут Иван, я инженер по кибербезопасности в достаточно крупной компании и автор курса «Специалист по информационной безопасности: веб-пентест». В этой сфере я уже около шести лет. Сейчас занимаюсь тестированием безопасности приложений, архитектурой и внедрением решений безопасности,...

Как создать изолированную среду для Nextcloud: полная инструкция

Привет, Хабр! Меня зовут Максим Анисимов, я главный инженер отдела технической поддержки в хостинг-провайдере SpaceWeb. В статье расскажу, как создать изолированный от внешней сети инстанс Nextcloud, который будет доступен только из-под VPN по IP-адресу. И объясню, чем именно и для кого такое...

Мошеннические схемы, так ли их много?

Вас также раздражает, когда в СМИ или в Telegram-каналах появляются новости о “новых” мошеннических схемах? Я не в восторге от таких новостей, потому что они редко содержат что-то действительно новое. Обычно в них говорится о том, что мошенники начали использовать другой способ маскировки,...

Обзор Practical Network Penetration Tester (PNPT)

В данной статье рассмотрим популярную в США сертификацию для пентестров под названием "Practical Network Penetration Tester" (PNPT) от Heath Adams, aka The Cyber Mentor (TCM). Читать далее...

Евгений DockerAuthPlugin’ович Онегин

Интересное начало, не так ли? Меня зовут Роман, и я младший инженер информационной безопасности Ozon. В этой статье я расскажу о проблеме отсутствия авторизации доступа к Docker daemon / Docker Engine API / командам Docker при работе с контейнерами в экосистеме Docker и как это можно решить при...

Как меняются методы расследования на Standoff: кейс аналитика PT Expert Security Center

Всем привет! Меня зовут Юлия Фомина, в Positive Technologies я занимаюсь проактивным поиском и обнаружением угроз, что в профессиональной среде называется threat hunting. И все эти знания наша команда превращает в экспертизу продуктов Positive Technologies. И конечно же, мы не только обогащаем наши...

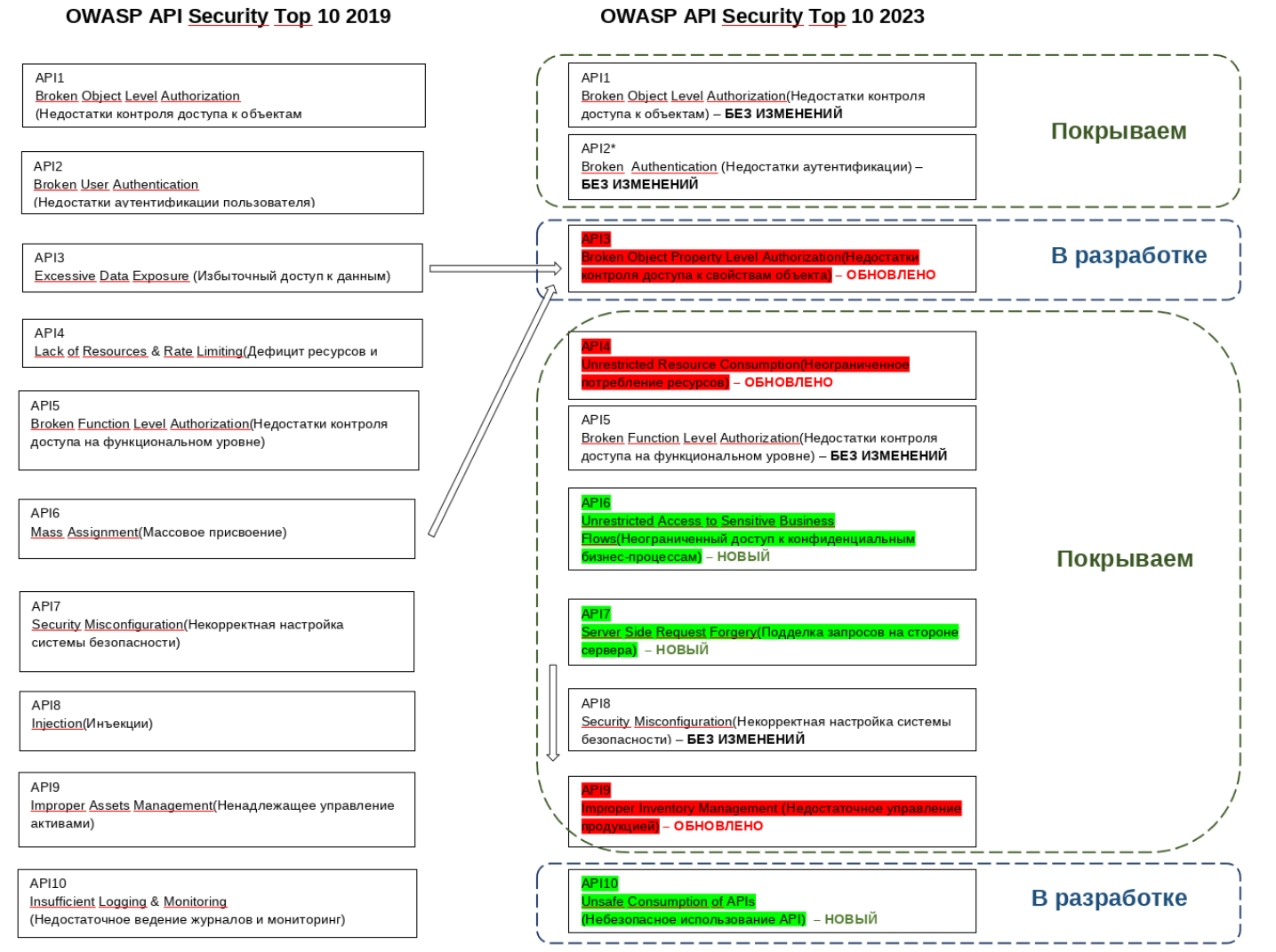

Новые угрозы в OWASP API Security Top 10

Всем привет! Сегодня мы будем говорить о новых рисках в OWASP API Security Top 10, что плохого они нам обещают и что со всем этим можно сделать. В 2023 году некоммерческая организация OWSAP обновила свой отчёт и выпустила новую версию 2023. По сравнению с 2023 годом, перечень рисков претерпел...

[Перевод] Настройка аутентификации в приложении через Active Directory с использованием OpenAM

Почти каждая организация использует Active Directory для управления учетными записями сотрудников. И использование существующих учетных записей для доступа к корпоративным приложениям является хорошей практикой. В данной статье мы настроим аутентификацию в демонстрационном Spring Boot приложении...

Аутентификация go с использованием токенов PASETO

В этой статье мы напишем небольшой сервис аутентификации на go с использованием токенов PASETO. Этот токен можно использовать вместо JWT для процесса аутентификации. Если хотите узнать о PASETO подробнее, то можете почитать статьи на Хабре или гитхабе. Читать далее...

Lessons Learned: почему никогда не стыдно взять и всё переделать

Эта история будет несколько личной - с одной из предыдущих команд, в которой я когда-то была просто инженером, много лет назад мы начинали строить SOC для заказчиков, не сильно-то и понимая, как это делать правильно. В ход шло все - международные стандарты, здравый смысл и желание «сделать хорошо»....

Охота за кредами

Существуют различные способы аутентификации в системах Windows, каждый из этих способов сохраняет или кэширует переданные учетные данные. В этом модуле мы рассмотрим основные типы аутентификации и места кэширования переданных данных, а также разберем, как можно получить к ним доступ. Читать далее...

Как усилить безопасность Linux Debian с ispmanager для сайта на Wordpress

Это первая статья из цикла, в котором расскажем о практических способах обеспечить безопасность сервера. В качестве примера — операционная система Linux Debian с панелью управления ispmanager 6 и сайт на Wordpress. В этой статье опишу: ▪️ Безопасность в процессе установки Debian ▪️ Защита...

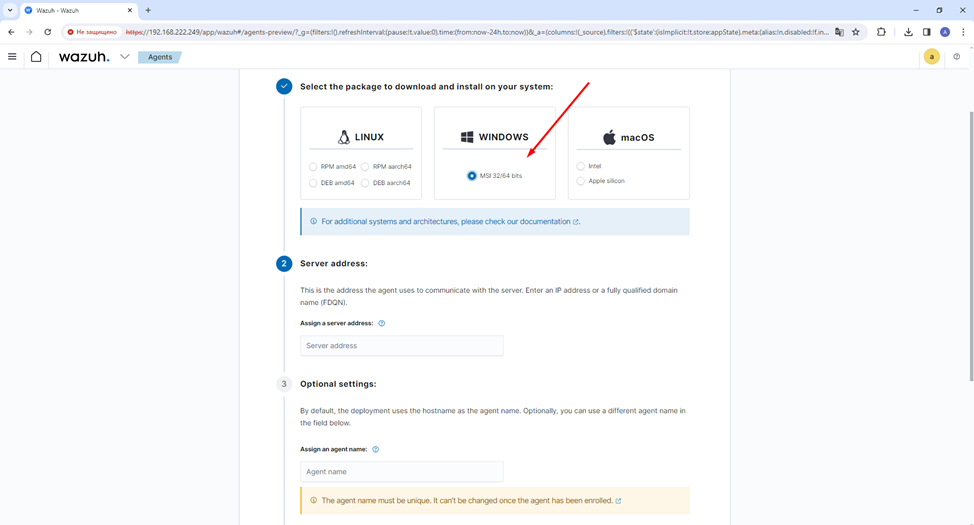

Препарируем Wazuh. Часть 2: Подключаем источники

В первой статье мы начали рассмотрение решения с открытым кодом Wazuh. Мы развернули систему в конфигурации All In One, то есть все компоненты находятся на одном узле. В этой статье мы продолжим настройку нашего SIEM. Конечно, после установки он уже не совсем бесполезен, так как он собирает события...

Континент 4 Getting Started 2.0. Система мониторинга

Приветствуем вас в восьмой, заключительной статье цикла «Континент 4 NGFW Getting Started 2.0»! В предыдущей статье мы рассмотрели принцип работы системы обнаружения и предотвращения вторжений, провзаимодействовали с модулем поведенческого анализа. А в этом материале мы подробно познакомимся с...

Трендовые уязвимости марта: обновляйтесь и импортозамещайтесь

Хабр, привет! Я Александр Леонов, и мы с командой аналитиков Positive Technologies каждый месяц изучаем информацию о недостатках безопасности из баз, бюллетеней безопасности вендоров, социальных сетей, блогов, телеграм-каналов, баз эксплойтов, публичных репозиториев кода и определяем трендовые...

(Не) безопасный дайджест: если бы в ИБ была «Премия Дарвина» – 2024

В апреле мы традиционно просим нашего начИБ Алексея Дрозда aka @labyrinth поделиться его подборкой забавных, нелепых и глупых ИБ-инцидентов. В апрельском хит-параде: расхитительница запасов офисной бумаги, распродажа музейных экспонатов на eBay, плейлист от ИИ и сотрудник, который прикинулся...

Путешествие в глубины сети с Shodan – поисковой системой, открывающей двери в неизведанное

Введение Как говорится, добрый день! Сегодня я хотел бы поведать вам небольшую тайну. Мало кто знает, но неправильная настройка устройств тоже является уязвимостью и зачастую большинство атака производятся именно за счёт этого. Так как в данной статье мы будем рассматривать поисковую систему...