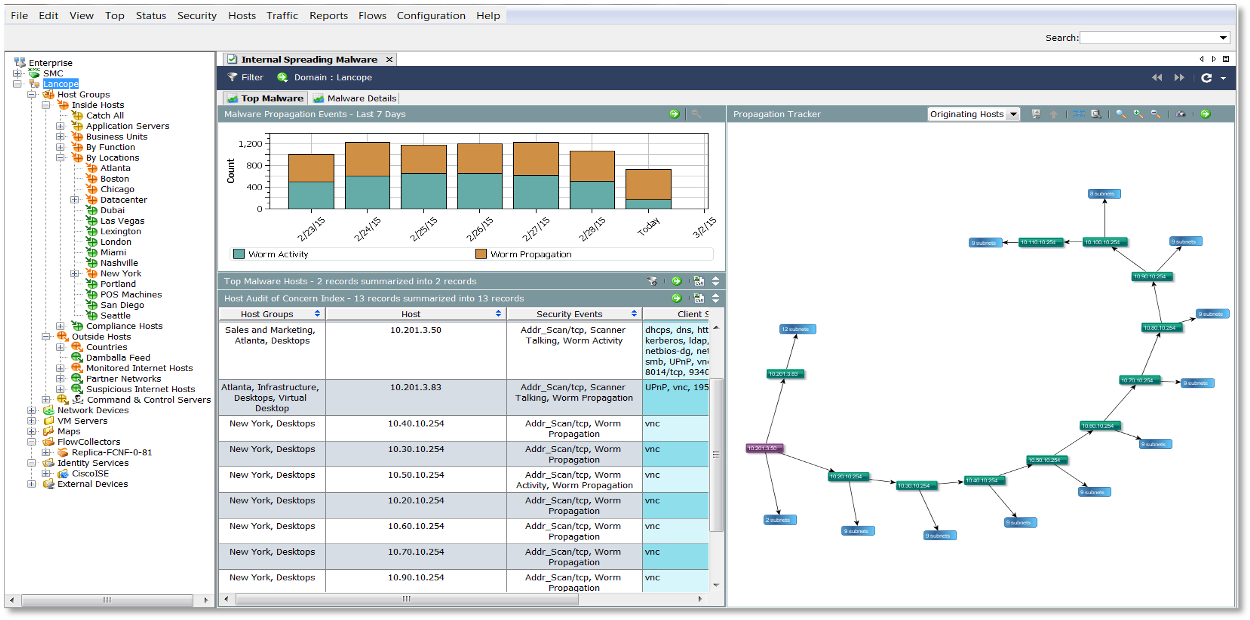

Кейсы для применения средств анализа сетевых аномалий: обнаружение распространения вредоносного кода

Продолжу рассмотрение кейсов, связанных с применением решений по мониторингу ИБ с помощью решения класса NTA (Network Traffic Analysis). В прошлый раз я показал, как можно обнаруживать утечки информации, а в этот раз поговорим о выявлении вредоносного кода внутри корпоративной или ведомственной...

Настраиваем WireGuard на роутере Mikrotik под управлением OpenWrt

В большинстве случаев подключить роутер к VPN не сложно, но если вы хотите защитить целую сеть и при этом сохранить оптимальную скорость соединения, то наилучшим решением будет воспользоваться VPN-туннелем WireGuard. Роутеры Mikrotik зарекомендовали себя как надежные и очень гибкие решешния, но к...

Настраиваем WireGuard на роутере Mikrotik под управлением OpenWrt

В большинстве случаев подключить роутер к VPN не сложно, но если вы хотите защитить целую сеть и при этом сохранить оптимальную скорость соединения, то наилучшим решением будет воспользоваться VPN-туннелем WireGuard. Роутеры Mikrotik зарекомендовали себя как надежные и очень гибкие решешния, но к...

Что хочет знать Магнит о своих покупателях?

С завидной периодичностью в новостях встречаются заголовки, связанные с различными утечками персональных данных: Персональные данные миллиона клиентов российских МФО выставлены на продажу в сети Очередная утечка базы данных клиентов, на этот раз от гипермаркета «Лента» Очередная утечка базы данных,...

Что хочет знать Магнит о своих покупателях?

С завидной периодичностью в новостях встречаются заголовки, связанные с различными утечками персональных данных: Персональные данные миллиона клиентов российских МФО выставлены на продажу в сети Очередная утечка базы данных клиентов, на этот раз от гипермаркета «Лента» Очередная утечка базы данных,...

Неприкосновенность личной жизни? Нет, не слышали

В китайском городском округе Сучжоу (провинция Аньхой) уличные видеокамеры использовались для идентификации людей, носивших «неправильную» одежду. Используя софт для распознавания лиц, чиновники идентифицировали нарушителей и публично стыдили их, выкладывая фотографии и персональные данные в...

Неприкосновенность личной жизни? Нет, не слышали

В китайском городском округе Сучжоу (провинция Аньхой) уличные видеокамеры использовались для идентификации людей, носивших «неправильную» одежду. Используя софт для распознавания лиц, чиновники идентифицировали нарушителей и публично стыдили их, выкладывая фотографии и персональные данные в...

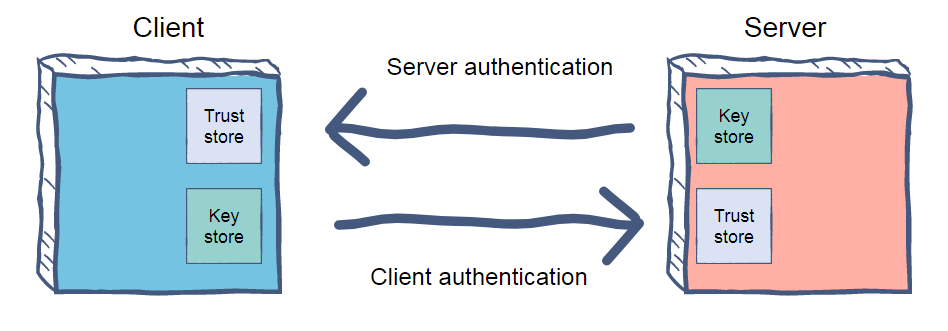

Введение во взаимную аутентификацию сервисов на Java c TLS/SSL

Вопросы авторизации и аутентификации и в целом аспектов защиты информации все чаще возникают в процессе разработки приложений, и каждый с разной степенью фанатизма подходит к решению данных вопросов. С учетом того, что последние несколько лет сферой моей деятельности является разработка ПО в...

Введение во взаимную аутентификацию сервисов на Java c TLS/SSL

Вопросы авторизации и аутентификации и в целом аспектов защиты информации все чаще возникают в процессе разработки приложений, и каждый с разной степенью фанатизма подходит к решению данных вопросов. С учетом того, что последние несколько лет сферой моей деятельности является разработка ПО в...

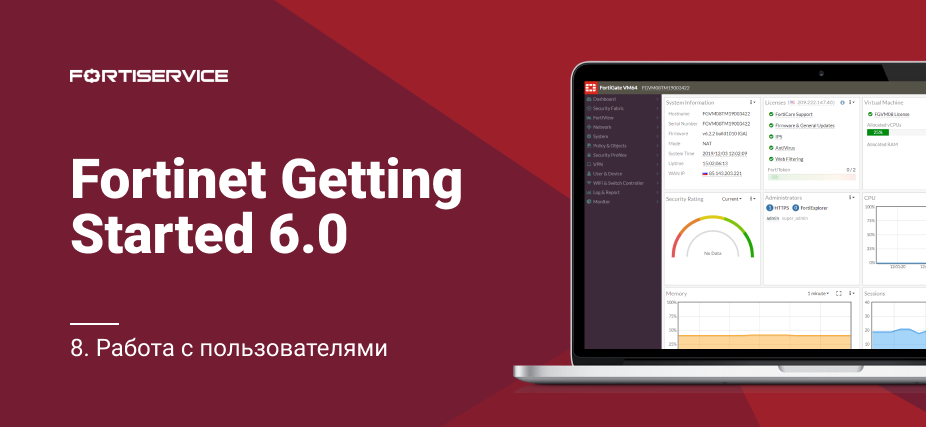

8. Fortinet Getting Started v6.0. Работа с пользователями

Приветствую! Добро пожаловать на восьмой урок курса Fortinet Getting Started. На шестом и седьмом уроках мы познакомились с основными профилями безопасности, теперь мы можем выпускать пользователей в Интернет, защищая их от вирусов, разграничивая доступ к веб ресурсам и приложениям. Теперь встает...

8. Fortinet Getting Started v6.0. Работа с пользователями

Приветствую! Добро пожаловать на восьмой урок курса Fortinet Getting Started. На шестом и седьмом уроках мы познакомились с основными профилями безопасности, теперь мы можем выпускать пользователей в Интернет, защищая их от вирусов, разграничивая доступ к веб ресурсам и приложениям. Теперь встает...

Кейсы для применения средств анализа сетевых аномалий: обнаружение утечек

На одном из мероприятий завязалась у меня интересная дискуссия на тему полезности решений класса NTA (Network Traffic Analysis), которые по полученной с сетевой инфраструктуры телеметрии Netflow (или иных flow-протоколов) позволяет выявлять широкий спектр атак. Мои оппоненты утверждали, что при...

Кейсы для применения средств анализа сетевых аномалий: обнаружение утечек

На одном из мероприятий завязалась у меня интересная дискуссия на тему полезности решений класса NTA (Network Traffic Analysis), которые по полученной с сетевой инфраструктуры телеметрии Netflow (или иных flow-протоколов) позволяет выявлять широкий спектр атак. Мои оппоненты утверждали, что при...

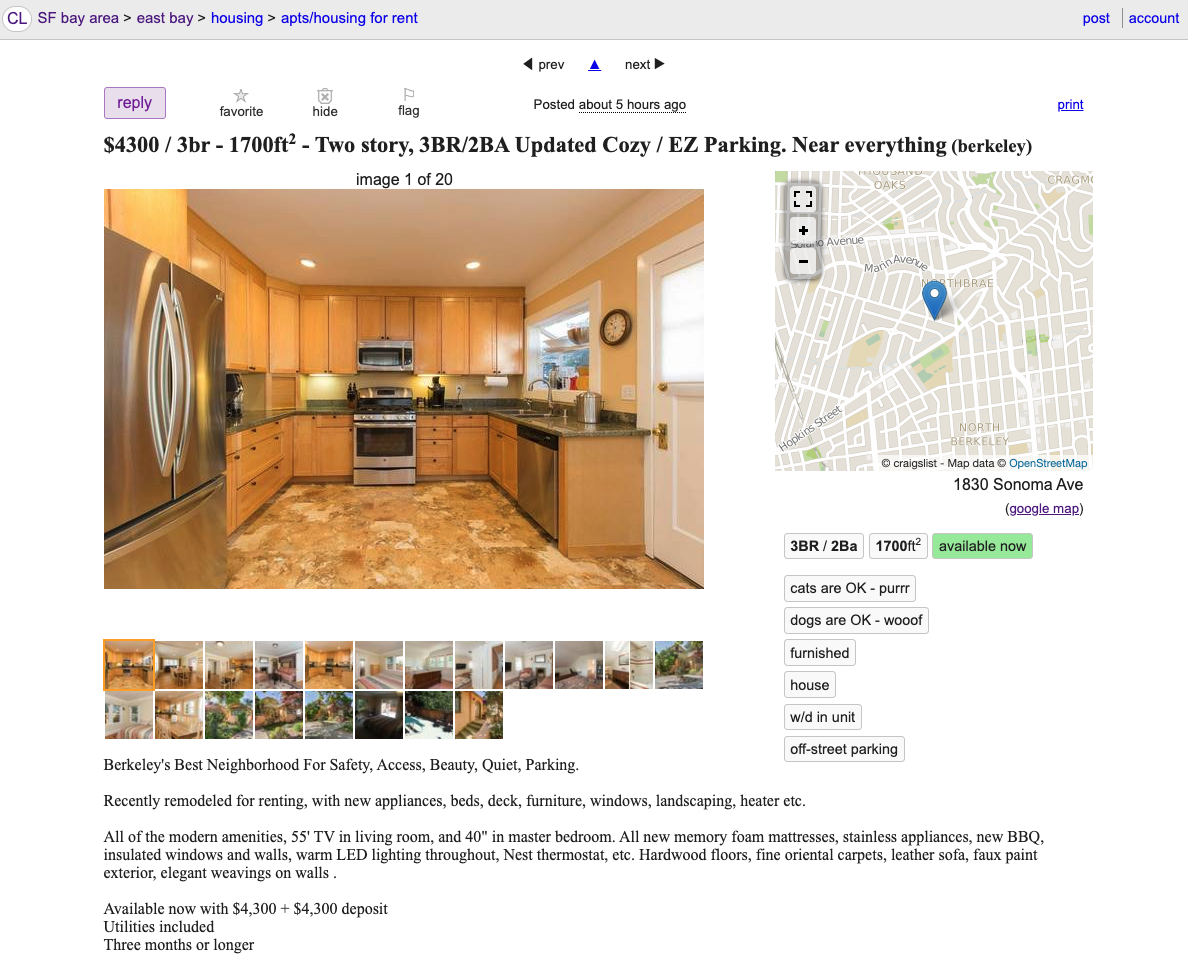

[Перевод] Разбираем идеальный кейс фишинга при аренде квартиры

Недавно я стал жертвой (к счастью, неудачной) фишинговой атаки. Несколько недель назад я бродил по сайтам Craigslist и Zillow: я хотел арендовать жилье в районе залива Сан-Франциско. Мое внимание привлекли симпатичные фото одного местечка, и мне захотелось связаться с арендодателями и узнать о нем...

[Перевод] Разбираем идеальный кейс фишинга при аренде квартиры

Недавно я стал жертвой (к счастью, неудачной) фишинговой атаки. Несколько недель назад я бродил по сайтам Craigslist и Zillow: я хотел арендовать жилье в районе залива Сан-Франциско. Мое внимание привлекли симпатичные фото одного местечка, и мне захотелось связаться с арендодателями и узнать о нем...

Как настроить Elasticsearch, чтобы не было утечек

За последний год возникало много утечек из баз Elasticsearch (вот, вот и вот). Во многих случаях в базе хранились персональные данные. Этих утечек можно было избежать, если бы после разворачивания базы администраторы потрудились проверить несколько несложных настроек. Сегодня о них и поговорим....

Как настроить Elasticsearch, чтобы не было утечек

За последний год возникало много утечек из баз Elasticsearch (вот, вот и вот). Во многих случаях в базе хранились персональные данные. Этих утечек можно было избежать, если бы после разворачивания базы администраторы потрудились проверить несколько несложных настроек. Сегодня о них и поговорим....

Ким Дотком: пойманный в сеть, самый разыскиваемый человек онлайн. Часть 2

Для одних Ким Дотком, основатель скандально известного файлообменника «MegaUpload», преступник и интернет-пират, для других — несгибаемый борец за неприкосновенность персональных данных. 12 марта 2017 года состоялась мировая премьера документальной киноленты, в которой приведены интервью с...