[recovery mode] Модель натурального ряда чисел и отдельного числа. Контуры

В комментариях к опубликованным ранее работам автора было высказано много замечаний и пожеланий. Я благодарю всех читателей — хабровчан и прочих за внимание к работам и тем более за комментарии. Многих читателей не устраивал стиль изложения, подача материала, нечеткость определений и др. Главное,...

[recovery mode] Модель натурального ряда чисел и отдельного числа. Контуры

В комментариях к опубликованным ранее работам автора было высказано много замечаний и пожеланий. Я благодарю всех читателей — хабровчан и прочих за внимание к работам и тем более за комментарии. Многих читателей не устраивал стиль изложения, подача материала, нечеткость определений и др. Главное,...

Security Week 42: аппаратные бэкдоры, уязвимость в Intel NUC

Уязвимости в ПО низкого уровня, которое запускается до загрузки операционной системы, бывают не только в «айфонах». На прошлой неделе были закрыты уязвимости в прошивках двух популярных устройств — в игровой и медиаприставке Nvidia Shield TV и в компьютерах семейства Intel NUC. Две уязвимости в...

Security Week 42: аппаратные бэкдоры, уязвимость в Intel NUC

Уязвимости в ПО низкого уровня, которое запускается до загрузки операционной системы, бывают не только в «айфонах». На прошлой неделе были закрыты уязвимости в прошивках двух популярных устройств — в игровой и медиаприставке Nvidia Shield TV и в компьютерах семейства Intel NUC. Две уязвимости в...

[Перевод] PowerShell в роли инструмента для пентеста: скрипты и примеры от Varonis

Хакеры любят использовать PowerShell для запуска «fileless malware» — бестелесных вредоносных программ, которые не являются традиционными бинарными файлами с компилированным вредоносным кодом, и по этой причине подчас не могут быть обнаружены антивирусными решениями. PowerShell, конечно же, всегда...

[Перевод] PowerShell в роли инструмента для пентеста: скрипты и примеры от Varonis

Хакеры любят использовать PowerShell для запуска «fileless malware» — бестелесных вредоносных программ, которые не являются традиционными бинарными файлами с компилированным вредоносным кодом, и по этой причине подчас не могут быть обнаружены антивирусными решениями. PowerShell, конечно же, всегда...

[Перевод] Лига свободного Интернета

Как противостоять авторитарным режимам в Интернете Отключаемся? Женщина в пекинском интернет-кафе, июль 2011 Im Chi Yin / The New York Times / Redux М-да, все же придётся предварить «примечанием переводчика». Обнаруженный текст показался мне любопытным и дискуссионным. Единственные правки в тексте...

[Перевод] Лига свободного Интернета

Как противостоять авторитарным режимам в Интернете Отключаемся? Женщина в пекинском интернет-кафе, июль 2011 Im Chi Yin / The New York Times / Redux М-да, все же придётся предварить «примечанием переводчика». Обнаруженный текст показался мне любопытным и дискуссионным. Единственные правки в тексте...

Пентестеры на передовой кибербезопасности

В области информационной безопасности есть важная и необычайно увлекательная профессия пентестера, то есть специалиста по проникновению в компьютерные системы. Чтобы работать пентестером, необходимо обладать хорошими техническими навыками, знать социальную инженерию, быть уверенной в себе...

Пентестеры на передовой кибербезопасности

В области информационной безопасности есть важная и необычайно увлекательная профессия пентестера, то есть специалиста по проникновению в компьютерные системы. Чтобы работать пентестером, необходимо обладать хорошими техническими навыками, знать социальную инженерию, быть уверенной в себе...

Kali Linux NetHunter на Android Ч.2: атаки на беспроводные сети

Предыдущие статьи Kali Linux NetHunter на Android: зачем и как установить И снова здравствуй, мой любознательный друг! Как ты, наверняка, помнишь, в прошлой статье мы говорили об установке NetHunter на Android устройство. Сейчас мы займемся практической частью и обзором возможностей NetHunter. В...

Kali Linux NetHunter на Android Ч.2: атаки на беспроводные сети

Предыдущие статьи Kali Linux NetHunter на Android: зачем и как установить И снова здравствуй, мой любознательный друг! Как ты, наверняка, помнишь, в прошлой статье мы говорили об установке NetHunter на Android устройство. Сейчас мы займемся практической частью и обзором возможностей NetHunter. В...

Атаки и безопасность современных Windows систем

В данной статье будут представлены видеозаписи методов атак и защиты современных Windows систем: различные вектора и способы перехвата учетных записей, атаки контроллера домена, использование IPv6 и многое другое. Читать дальше →...

Атаки и безопасность современных Windows систем

В данной статье будут представлены видеозаписи методов атак и защиты современных Windows систем: различные вектора и способы перехвата учетных записей, атаки контроллера домена, использование IPv6 и многое другое. Читать дальше →...

Зачем компании управлять смартфонами сотрудников?

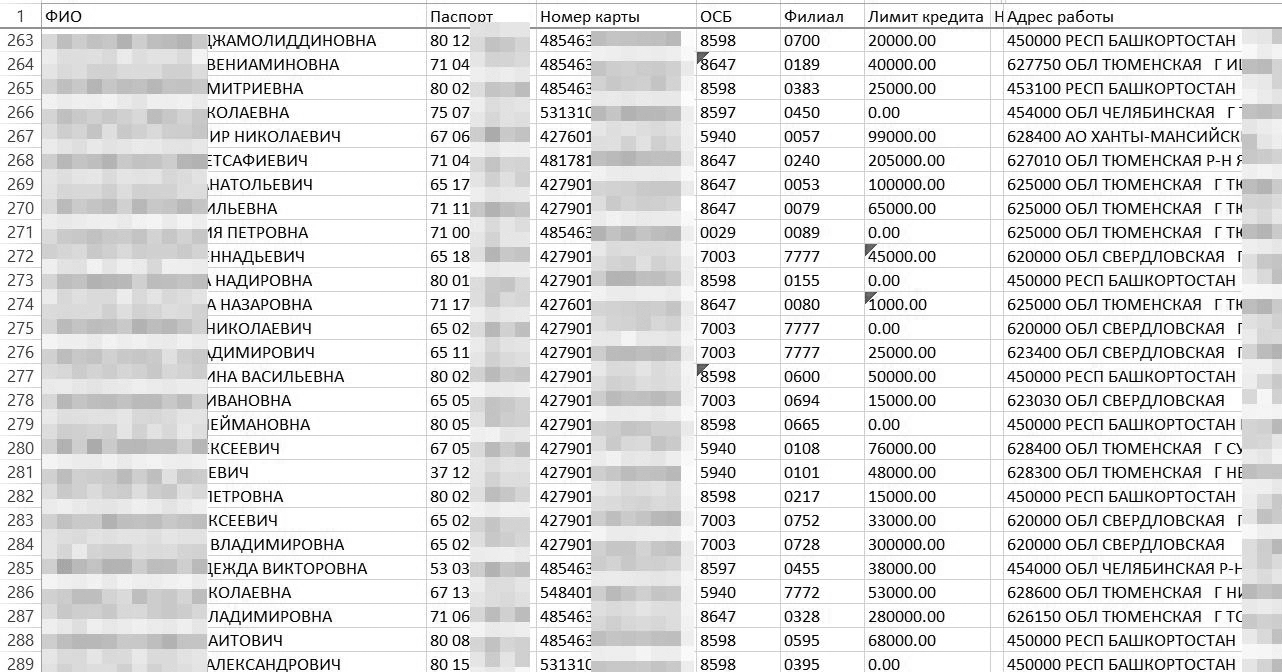

В начале октября на Хабре обсуждалась утечка данных из «Сбербанка». Один из сотрудников банка продал информацию о тысячах или миллионах клиентов: ФИО, номер паспорта, номер карты, дата рождения, адрес и т. д. Сама по себе новость рядовая: такую приватную информацию о клиентах продают сотрудники...

Зачем компании управлять смартфонами сотрудников?

В начале октября на Хабре обсуждалась утечка данных из «Сбербанка». Один из сотрудников банка продал информацию о тысячах или миллионах клиентов: ФИО, номер паспорта, номер карты, дата рождения, адрес и т. д. Сама по себе новость рядовая: такую приватную информацию о клиентах продают сотрудники...

Верификация пользователей в Китае и социальный кредит

Согласно законодательству КНР, регистрация на любом интернет-портале или сервисе требует идентифицировать пользователя как реальное лицо. О том, как это сделать, что для этого требуется и какие последствия несет мы и поговорим в этой статье. Читать дальше →...

Верификация пользователей в Китае и социальный кредит

Согласно законодательству КНР, регистрация на любом интернет-портале или сервисе требует идентифицировать пользователя как реальное лицо. О том, как это сделать, что для этого требуется и какие последствия несет мы и поговорим в этой статье. Читать дальше →...