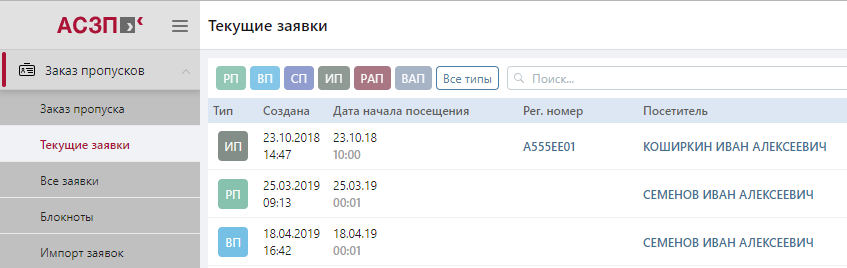

[recovery mode] АСЗП: рестайлинг или театр начинается с вешалки

Слова Константина Сергеевича Станиславского о том, что «театр начинается с вешалки» актуальны и по прошествии почти ста лет. Более того, если раньше об имидже задумывались, как правило, театры, а к заводам выдвигались требования исполнить пятилетний план за три года, то теперь ситуация изменилась....

Security Week 24: заводские бэкдоры в смартфонах Android

Прошедшая неделя вышла богатой на новости про безопасность смартфонов Android. Во многих СМИ (например, в ArsTechnica) написали о том, что Google «подтвердила» факт продажи смартфонов с предустановленным «на заводе» бэкдором. Поводом для таких заголовков стала вполне техническая статья эксперта...

Security Week 24: заводские бэкдоры в смартфонах Android

Прошедшая неделя вышла богатой на новости про безопасность смартфонов Android. Во многих СМИ (например, в ArsTechnica) написали о том, что Google «подтвердила» факт продажи смартфонов с предустановленным «на заводе» бэкдором. Поводом для таких заголовков стала вполне техническая статья эксперта...

[recovery mode] Первая волна пострадавших от уязвимости Exim. Скрипт для лечения

Уязвимость с RCE в Exim уже довольно сильно нашумела, и довольно сильно потрепала нервы системным администраторам по всему миру. На волне массовых заражений (очень многие наши клиенты используют Exim в качестве почтового сервера) быстренько накидал скрипт для автоматизации решения проблемы. Скрипт...

[recovery mode] Первая волна пострадавших от уязвимости Exim. Скрипт для лечения

Уязвимость с RCE в Exim уже довольно сильно нашумела, и довольно сильно потрепала нервы системным администраторам по всему миру. На волне массовых заражений (очень многие наши клиенты используют Exim в качестве почтового сервера) быстренько накидал скрипт для автоматизации решения проблемы. Скрипт...

Wallarm Offzone2019 HackQuest

Всем привет! До старта конференции Offzone2019 осталось 7 дней и команда Wallarm по этому поводу подготовила HackQuest. Читать дальше →...

Wallarm Offzone2019 HackQuest

Всем привет! До старта конференции Offzone2019 осталось 7 дней и команда Wallarm по этому поводу подготовила HackQuest. Читать дальше →...

[Из песочницы] Срочно обновляйте exim до 4.92 — идёт активное заражение

Коллеги, кто использует на своих почтовых серверах Exim версий 4.87...4.91 — срочно обновляйтесь до версии 4.92, предварительно остановив сам Exim во избежание взлома. Читать дальше →...

[Из песочницы] Срочно обновляйте exim до 4.92 — идёт активное заражение

Коллеги, кто использует на своих почтовых серверах Exim версий 4.87...4.91 — срочно обновляйтесь до версии 4.92, предварительно остановив сам Exim во избежание взлома. Читать дальше →...

Атаки по обходным каналам: теперь под ударом не только ПК, но и смартфоны (аналитический обзор)

Хотя мобильные устройства пользуются всё большим и большим спросом, а атаки на кэш-память по обходным каналам (далее по тексту – кэш-атаки) представляют собой мощнейший способ взлома современной микропроцессорной электроники, до 2016 года существовало лишь несколько публикаций о применимости этих...

Атаки по обходным каналам: теперь под ударом не только ПК, но и смартфоны (аналитический обзор)

Хотя мобильные устройства пользуются всё большим и большим спросом, а атаки на кэш-память по обходным каналам (далее по тексту – кэш-атаки) представляют собой мощнейший способ взлома современной микропроцессорной электроники, до 2016 года существовало лишь несколько публикаций о применимости этих...

Изучаем MITRE ATT&CK. Mobile Matrices: Device Access. Часть 4

Обход защиты (Defense Evasion) Ссылки на все части: Часть 1. Первоначальный доступ к мобильному устройству (Initial Access) Часть 2. Закрепление (Persistence) и Эскалация привилегий (Privilege Escalation) Часть 3. Получение учетных данных (Credential Access) Способы обхода средств защиты...

Изучаем MITRE ATT&CK. Mobile Matrices: Device Access. Часть 4

Обход защиты (Defense Evasion) Ссылки на все части: Часть 1. Первоначальный доступ к мобильному устройству (Initial Access) Часть 2. Закрепление (Persistence) и Эскалация привилегий (Privilege Escalation) Часть 3. Получение учетных данных (Credential Access) Способы обхода средств защиты...

Шифр ускорением: изучаем акселерометр Android-устройства на примере задания NeoQUEST-2019

Акселерометр — он же G-сенсор — является одним из самых распространенных датчиков на сегодня. Встретить его можно практически в каждом современном гаджете. Акселерометр выполняет довольно простую задачу — измеряет ускорение устройства. Давайте посмотрим, как он это делает — разберем механизмы...

Шифр ускорением: изучаем акселерометр Android-устройства на примере задания NeoQUEST-2019

Акселерометр — он же G-сенсор — является одним из самых распространенных датчиков на сегодня. Встретить его можно практически в каждом современном гаджете. Акселерометр выполняет довольно простую задачу — измеряет ускорение устройства. Давайте посмотрим, как он это делает — разберем механизмы...

Как квантовый компьютер может взломать современные системы шифрования и снизить стоимость выработки аммиака?

Парадоксы и загадки квантовой физики будоражат умы ученых уже давно. Сегодня на основе необычных свойств квантовых частиц строятся новые приборы и устройства, которые могут по своим характеристикам многократно превосходить классические аналоги. С рассказом о событиях в “Квантовой отрасли” перед...

Как квантовый компьютер может взломать современные системы шифрования и снизить стоимость выработки аммиака?

Парадоксы и загадки квантовой физики будоражат умы ученых уже давно. Сегодня на основе необычных свойств квантовых частиц строятся новые приборы и устройства, которые могут по своим характеристикам многократно превосходить классические аналоги. С рассказом о событиях в “Квантовой отрасли” перед...

Zimbra и защита от мейл-бомбинга

Мейл-бомбинг является одной из наиболее старых разновидностей кибер-атак. По своей сути она напоминает обычную DoS-атаку, только вместо волны запросов с разных ip-адресов, на сервер отправляется вал электронных писем, которые в огромных количествах приходят на один из почтовых адресов, за счет чего...