Основы повышения привилегий в Windows

Решил для себя и для тех, кому будет полезно, собрать все что знаю, но не помню по теме, в этой статье. Делитесь советами. Основным источником этой статьи является эта — www.fuzzysecurity.com/tutorials/16.html Я вольно перевел и добавил немного от себя, того, что насобирал и узнал из других...

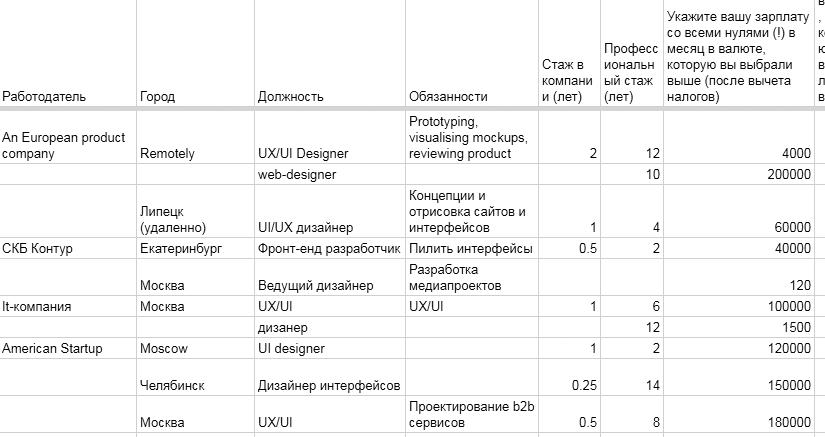

«Яндекс» опять проиндексировал документы Google Docs

Одна из таблиц, которая попала в выдачу. Вероятно, «Яндекс» проиндексировал документ какого-то рекрутингового агентства Поисковая система «Яндекс» снова проиндексировала документы пользователей Google Docs, не защищённые паролем. Если вы открыли доступ для документа всем, у кого есть ссылка, и...

Telegram представил собственный сервис Passport для верификации и авторизации пользователей

Команда Павла Дурова официально представила публике собственный сервис верификации и безопасной авторизации на сторонних ресурсах под названием Telegram Passport. Соответствующая запись была размещена в официальном блоге мессенджера Telegram. Доступ к сервису из сторонних платформ уже получил...

Автодятлы, бестелесные малвары и никаких котиков: руководитель группы вирусных аналитиков «Лаборатории Касперского» — о том, как у них все устроено

На первый взгляд, в ней нет ничего необычного: основное — семья, хобби — кулинария, за плечами — музыкальная школа и победы на олимпиадах по литературе. Но именно от нее и ее команды зависит, проникнет ли новый хитроумный вирус на тот или иной объект. Знакомьтесь: Евгения Крылова, руководитель...

Автодятлы, бестелесные малвары и никаких котиков: руководитель группы вирусных аналитиков «Лаборатории Касперского» — о том, как у них все устроено

На первый взгляд, в ней нет ничего необычного: основное — семья, хобби — кулинария, за плечами — музыкальная школа и победы на олимпиадах по литературе. Но именно от нее и ее команды зависит, проникнет ли новый хитроумный вирус на тот или иной объект. Знакомьтесь: Евгения Крылова, руководитель...

Особенности применения мандатной модели управления доступом Astra Linux при разработке веб-приложений

В последние годы растёт потребность в защищённых решениях для структур, работающих с секретной информацией. Раньше словосочетание «защищённая операционная система для военных» воспринималось многими иронично. Сегодня же вопрос защиты информации является одним из ключевых, поэтому многие компании...

Особенности применения мандатной модели управления доступом Astra Linux при разработке веб-приложений

В последние годы растёт потребность в защищённых решениях для структур, работающих с секретной информацией. Раньше словосочетание «защищённая операционная система для военных» воспринималось многими иронично. Сегодня же вопрос защиты информации является одним из ключевых, поэтому многие компании...

Фотонный генератор случайных чисел: самое надежное шифрование?

Информация это один из самых ценных ресурсов нашего времени. Полезна ли информация? Вопрос риторический. Конечно, да. Но попав не в те руки, она может навредить. Именно потому и используются различные методы, техники и алгоритмы шифрования данных. Ведь, покупая что-то в сети, вы не хотите чтобы...

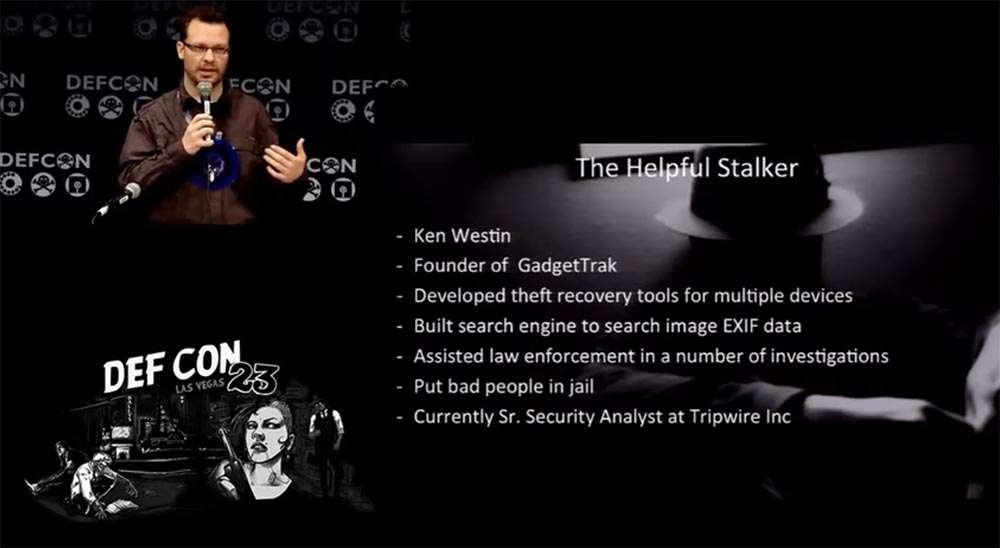

[Перевод] DEFCON 23. «Признания профессионального киберсталкера». Кен Уэстин

Меня зовут Кен Уэстин, я расскажу вам, что значит быть профессиональным киберсталкером (киберсталкингом называется использование Интернета для розыска какого-то человека, группы людей или организации). Я основатель компании GadgetTrak, в которой был хакером и по совместительству генеральным...

«Противостояние» на Positive Hack Days 8: разбираем подробности атак

Итак, завершилось очередное «противостояние» в рамках конференции Positive Hack Days 8. В этот раз в борьбе приняли участие более ста человек: 12 команд нападающих, 8 команд защитников и целый город, который им предстояло атаковать и защищать. Читать дальше →...

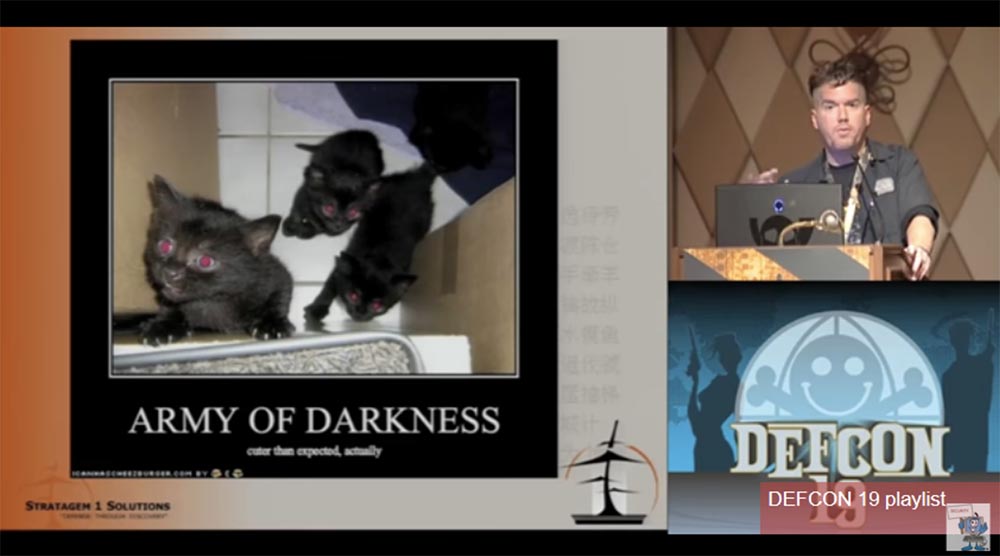

[Перевод] Конференция DEFCON 19. «Укради всё, убей всех, причини полный финансовый крах»! Джейсон И. Стрит

Я хочу, чтобы вы поняли, почему я начинаю своё выступление именно с этого слайда. Я хочу сказать, как мало вы знаете, если считаете, что плохой всегда означает злобный, постылый, а хороший – это всегда приятный и пушистый. Я хочу, чтобы вы вспоминали эту картинку с котятами, когда я начну...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 4: «Разделение привилегий», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 4: «Разделение привилегий», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 4: «Разделение привилегий», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 3: «Переполнение буфера: эксплойты и защита», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 3: «Переполнение буфера: эксплойты и защита», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Фишинг с помощью тега title

Разработчики мобильных браузеров уже давно пытаются стереть различия между сайтами и приложениями (да, я смотрю на тебя, PWA), и у них это вполне неплохо получается. Но всё таки остался ещё один концепт, который делает веб вебом и не даёт реализовать максимально сходный с нативным приложением...

Фишинг с помощью тега title

Разработчики мобильных браузеров уже давно пытаются стереть различия между сайтами и приложениями (да, я смотрю на тебя, PWA), и у них это вполне неплохо получается. Но всё таки остался ещё один концепт, который делает веб вебом и не даёт реализовать максимально сходный с нативным приложением...