Злоумышленники рассылают фишинговые SMS сообщения от имени Apple

Фишинговые сообщения, которые злоумышленники распространяют с помощью сервиса коротких текстовых сообщений SMS, не являются чем-либо новым. Они узнают номера телефонов своих потенциальных жертв и используют актуальную на текущий момент тему для рассылки сообщений от имени выбранной компании....

Злоумышленники рассылают фишинговые SMS сообщения от имени Apple

Фишинговые сообщения, которые злоумышленники распространяют с помощью сервиса коротких текстовых сообщений SMS, не являются чем-либо новым. Они узнают номера телефонов своих потенциальных жертв и используют актуальную на текущий момент тему для рассылки сообщений от имени выбранной компании....

Злоумышленники используют 0day уязвимость в веб-браузере Tor для кибератак

Новая уязвимость в веб-браузере Tor/Firefox используется для установки вредоносного ПО на компьютеры пользователей. Одной из первых эта информация появилась в списке рассылки (mailing list) Tor Project. Для эксплуатации уязвимости эксплойт использует специальным образом сформированные файлы HTML и...

Злоумышленники используют 0day уязвимость в веб-браузере Tor для кибератак

Новая уязвимость в веб-браузере Tor/Firefox используется для установки вредоносного ПО на компьютеры пользователей. Одной из первых эта информация появилась в списке рассылки (mailing list) Tor Project. Для эксплуатации уязвимости эксплойт использует специальным образом сформированные файлы HTML и...

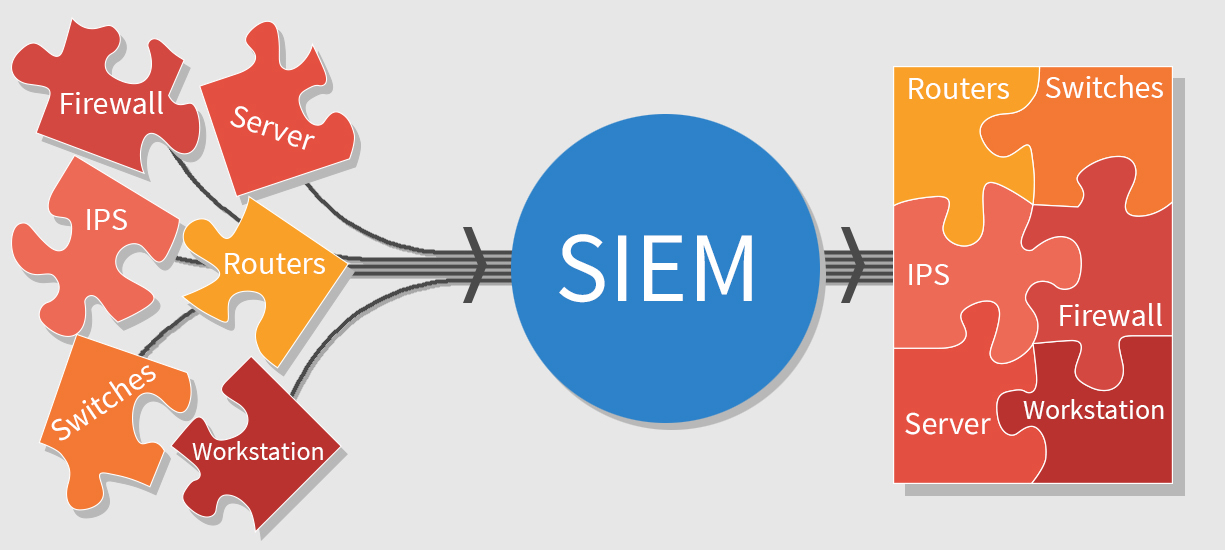

Поиск Use Case'ов для SIEM

Глоссарий: SIEM (Security Information & Event Management) — программно-аппаратный комплекс для сбора информации о событиях (логи), их корреляции и анализа. Wiki. Use Case (применительно к SIEM) — устоявшийся термин, обозначающий конкретный набор правил/скриптов и/или механизмов визуализации....

Поиск Use Case'ов для SIEM

Глоссарий: SIEM (Security Information & Event Management) — программно-аппаратный комплекс для сбора информации о событиях (логи), их корреляции и анализа. Wiki. Use Case (применительно к SIEM) — устоявшийся термин, обозначающий конкретный набор правил/скриптов и/или механизмов визуализации....

CTFzone write-ups – Shall I reverse it?

Друзья, бурные выходные прошли, и мы готовы представить вам новую партию райтапов – на этот раз мы подробно разберем задания ветки Reverse. Надеемся, вы уже разобрались с двумя заданиями из OSINT и готовы полностью погрузиться в процесс реверс-инжиниринга. Обещаем, будет интересно ;) Это...

CTFzone write-ups – Shall I reverse it?

Друзья, бурные выходные прошли, и мы готовы представить вам новую партию райтапов – на этот раз мы подробно разберем задания ветки Reverse. Надеемся, вы уже разобрались с двумя заданиями из OSINT и готовы полностью погрузиться в процесс реверс-инжиниринга. Обещаем, будет интересно ;) Это...

Злоумышленники обещают пользователям бесплатные билеты авиакомпании Emirates

До праздников в конце года остается не так много времени и пользователи заранее планируют бронирование билетов на самолет для посещения близких, друзей или же просто для отдыха. Как и следовало ожидать, киберпреступники активизируют свою деятельность в такое время, рассчитывая обмануть как можно...

Злоумышленники обещают пользователям бесплатные билеты авиакомпании Emirates

До праздников в конце года остается не так много времени и пользователи заранее планируют бронирование билетов на самолет для посещения близких, друзей или же просто для отдыха. Как и следовало ожидать, киберпреступники активизируют свою деятельность в такое время, рассчитывая обмануть как можно...

Токены PKCS#11: сертификаты и закрытые ключи

Токены PKCS#11 выполняют не только криптографические функции (генерация ключевых пар, формирование и проверка электронной подписи и другие), но и являются хранилищем для публичных (открытых, PUBLIC KEY) и приватных (закрытых, PRIVATE KEY) ключей. На токене также могут храниться сертификаты. Как...

ZeroNet — По настоящему распределенная сеть: Социальная сеть,Wiki движок (изменения за полгода)

Кто о чем а shifttstas о распределенных сетях Прошёл почти год, с последнего обзора сети ZeroNet, за это время в сети произошло много интересного. В этом выпуске: Какие изменения были в ядре ZeroWiki — распределенная википедия Распределенная соц-сеть (больше похожа на твиттер, но без ограничения...

ZeroNet — По настоящему распределенная сеть: Социальная сеть,Wiki движок (изменения за полгода)

Кто о чем а shifttstas о распределенных сетях Прошёл почти год, с последнего обзора сети ZeroNet, за это время в сети произошло много интересного. В этом выпуске: Какие изменения были в ядре ZeroWiki — распределенная википедия Распределенная соц-сеть (больше похожа на твиттер, но без ограничения...

[Перевод] Как я взломал свою ip-камеру и нашел там бекдор

Время пришло. Я купил себе второе IoT устройство в виде дешевой ip-камеры. Мои ожидания относящиеся к безопасности этой камеры были не высоки, это была самая дешевая камера из всех. Но она смогла меня удивить. Читать дальше →...

Новый принцип межсетевого экранирования

Современные средства защиты информации довольно сложны и требуют от потребителя определенного набора специальных знаний. Данное обстоятельство с учетом бешеного ритма современной жизни заставляет людей постоянно откладывать «на потом» вопросы, связанные с безопасностью их данных, которые...

О квантовой криптографии. Протоколы E91 & Lo05

Доброе время суток, Хабражители! Как и обещал в первой статье, расскажу о протоколах E91 и Lo05. E91 Немного терории… Это протокол был разработан Артуром Экертом в 1991 году. Так же он имеет название EPR (Einstein-Podolsky-Rosen) так как он основан на парадоксе Эйнштейна-Подольского-Розена. В...

[Перевод] 7 самых неприятных проблем в программировании

Известно, что на старых картах, на неизведанных территориях, часто помещали зловещее предупреждение: «Здесь живут драконы». Вероятно, смысл этого предупреждения состоял в том, что не стоит входить в это пространство мира, не будучи готовыми сражаться с внушающим ужас противником. Всё что угодно...

Информационная безопасность АСУ ТП: Дон Кихот в эру кибероружия

В данной статье проведена систематизация требований к информационной безопасности (ИБ) АСУ ТП. Требования выбраны из доступных на настоящий момент стандартов, в первую очередь, из NIST SP 800-82 «Guide to Industrial Control Systems (ICS) Security» и разрабатываемой новой редакции серии ISA/IEC...