В Joomla исправили баг, который ставил под угрозу безопасность миллионов сайтов

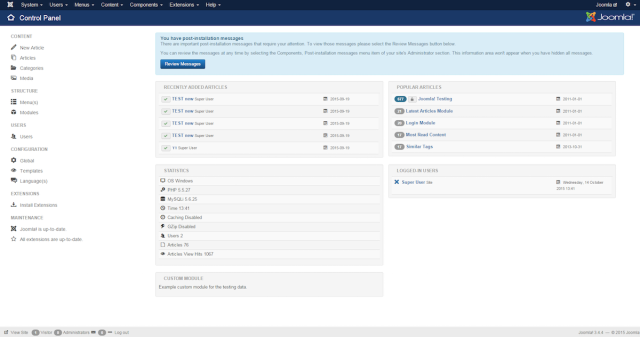

Миллионы сайтов, работающих на CMS Joomla, могут быть взломаны, причем злоумышленник получает административный доступ к взломанному сайту. Это — следствие уязвимости в Joomla, которую исправили только на прошлой неделе (само собой, далеко не все сайты обновились, с тем, чтобы получить это...

В Joomla исправили баг, который ставил под угрозу безопасность миллионов сайтов

Миллионы сайтов, работающих на CMS Joomla, могут быть взломаны, причем злоумышленник получает административный доступ к взломанному сайту. Это — следствие уязвимости в Joomla, которую исправили только на прошлой неделе (само собой, далеко не все сайты обновились, с тем, чтобы получить это...

Немецкие спецслужбы обнаружили новые следы вируса Regin

Ирландский новостной ресурс сообщил, что спецслужбы Германии начали расследование новых случаев компрометации компьютеров и средств связи сотрудников канцелярии Ангелы Меркель. Речь идет о новых случаях заражения известным вирусом Regin, о котором стало известно год назад и который считается самым...

Немецкие спецслужбы обнаружили новые следы вируса Regin

Ирландский новостной ресурс сообщил, что спецслужбы Германии начали расследование новых случаев компрометации компьютеров и средств связи сотрудников канцелярии Ангелы Меркель. Речь идет о новых случаях заражения известным вирусом Regin, о котором стало известно год назад и который считается самым...

[recovery mode] Обзор средств защиты электронной почты

Мы начинаем серию статей, посвященных защите и взлому электронной почты. Всего будет три статьи. В первой статье мы рассмотрим современные алгоритмы, средства и методы защиты электронной почты. Во второй будут рассмотрены методы взлома электронной почты, а в третьей статье мы расскажем вам о новом...

[recovery mode] Обзор средств защиты электронной почты

Мы начинаем серию статей, посвященных защите и взлому электронной почты. Всего будет три статьи. В первой статье мы рассмотрим современные алгоритмы, средства и методы защиты электронной почты. Во второй будут рассмотрены методы взлома электронной почты, а в третьей статье мы расскажем вам о новом...

Security Week 43: непростые простые числа, криптография в HDD, патчи Adobe и Oracle

Открывая дверь в мир криптографии, будьте осторожны! Может выйти так, что закрыть не получится. Конечно это совпадение, но едва я пришел в себя от новости прошлой недели про коллизии в SHA-1, как тут же возникла тема о взломе зашифрованного трафика, с атакой на протокол Диффи-Хеллмана. Ну, уже по...

Аутентификация: что общего между холодильником и ружьем?

Всех с пятницей, уважаемые хабравчане! Как вы знаете, у нас в Почте, Календаре и Облаке используется двухфакторная аутентификация. За месяцы, прошедшие с её внедрения, у службы поддержки накопилось достаточно фактического материала, который ясно даёт понять: многие пользователи (и даже продвинутые)...

[Перевод] Правила безопасного программирования на С: прошлое, настоящее и будущее

Luxoft Training предлагает вам познакомиться с переводом статьи "C Secure Coding Rules: Past, Present, and Future" Роберта С. Сикорда, профессора института программной инженерии (SEI) Карнеги-Меллон, автора книг «The CERT C Coding Standard, Second Edition» и «Secure Coding in C and C++, Second...

[Перевод] Правила безопасного программирования на С: прошлое, настоящее и будущее

Luxoft Training предлагает вам познакомиться с переводом статьи "C Secure Coding Rules: Past, Present, and Future" Роберта С. Сикорда, профессора института программной инженерии (SEI) Карнеги-Меллон, автора книг «The CERT C Coding Standard, Second Edition» и «Secure Coding in C and C++, Second...

[Перевод] Let's Encrypt теперь доверенный

Мы рады объявить, что получили кросс-подписи от IdenTrust. Это означает, что теперь наши сертификаты считаются доверенными в большинстве основных браузеров. Это знаменательный рубеж: теперь все посетители веб-сайтов на которых установлен сертификат Let's Encrypt смогут наслаждаться безопасным...

[Из песочницы] Шифрование с помощью Emoji

На очередной паре по «Информационной безопасности» преподаватель дал нам задание придумать собственный метод шифрования. В голову сразу пришла идея о довольном необычном (а может и нет) методе. Что из этого вышло, читайте под катом. Читать дальше →...

Panda Adaptive Defense 360: адаптация IT-защиты к новым потребностям предприятий

Панорама вредоносных программ За последние годы панорама вредоносных программ претерпела серьезные изменения: во-первых, стремительно выросло число угроз в обращении, а во-вторых, они стали более сложными для обнаружения. В наши дни ежедневно появляются сотни тысяч новых вариантов вредоносных...

Panda Adaptive Defense 360: адаптация IT-защиты к новым потребностям предприятий

Панорама вредоносных программ За последние годы панорама вредоносных программ претерпела серьезные изменения: во-первых, стремительно выросло число угроз в обращении, а во-вторых, они стали более сложными для обнаружения. В наши дни ежедневно появляются сотни тысяч новых вариантов вредоносных...

Let's Encrypt объявил о кросс-сертификации от IdenTrust

На сайте проекта Let's Encrypt появилась информация, что 19 октября 2015 удостоверяющие центры «Let's Encrypt Authority X1» и «Let's Encrypt Authority X2» получили кросс-подписи от IdenTrust. Теперь сертификаты выпущенные Let's Encrypt стали доверенными для всех основных...

1Password меняет формат файлов для повышения уровня безопасности

Менеджер файлов 1Password заявил о смене формата файлов, в которых хранится информация пользователей. Эти действия компания решила предпринять в ответ на пост Дейла Майерса, работника Microsfoft, обнаружившего уязвимость в текущем формате. Так, Майерс изучил файл .agilekeychain, оставляемый...

Чем защищают сайты, или Зачем нужен WAF?

В этом году компанию Positive Technologies назвали «визионером» в рейтинге Gartner Magic Quadrant for Web Application Firewalls. Это вызвало ряд вопросов о том, за какие достижения мы туда попали и что такое WAF вообще. Вопросы вполне правомерные, ведь даже Gartner выпускает своё исследование WAF...

Чем защищают сайты, или Зачем нужен WAF?

В этом году компанию Positive Technologies назвали «визионером» в рейтинге Gartner Magic Quadrant for Web Application Firewalls. Это вызвало ряд вопросов о том, за какие достижения мы туда попали и что такое WAF вообще. Вопросы вполне правомерные, ведь даже Gartner выпускает своё исследование WAF...