Особенности киберохоты: как Hunter Stealer пытался угнать Telegram-канал «База»

С ноября 2020 года участились случаи похищения аккаунтов у популярных Telegram-каналов. Недавно эксперты CERT-GIB установили тип вредоносной программы, с помощью которой хакеры пытались угнать учетку у Никиты Могутина, сооснователя популярного Telegram-канала «База» (320 тысяч подписчиков). В той...

Цифровизация банков по-русски: трансформировались-трансформировались да и вытрансформировались

Всего треть хабровчан может обойтись без общения с живыми сотрудниками банка, в Москве цифровыми сервисами пользуются меньше, чем в Якутии, а моментальный перевод может занять три дня. Мы изучили ответы, которые вы оставили в нашем с Газпромбанком опросе про цифровую трансформацию отечественной...

Cyber Risk Index: сравниваем компании по уровню киберзащищённости

Процесс изучения защищённости компаний от киберугроз осложняется тем, что отсутствуют какие-либо объективные критерии, по которым можно произвести сравнение. Чтобы решить эту проблему, Trend Micro совместно с Институтом Понемона (Ponemon Institute) разработали индекс киберриска (Cyber Risk Index,...

Старый конь борозды не испортит: как стилер Pony крадет данные и где их потом искать

Если помните, недавно у нас выходила статья про молодой, но уже подающий надежды data stealer Loki. Тогда мы подробно рассмотрели этот экземпляр (версия 1.8), получили представление о работе бота и освоили инструмент, облегчающий реагирование на события, связанные с этим ВПО. Для более полного...

OAuth 2.0 -> OAuth 2.1. Что дальше?

Архитекторы ничего не выдумывают. Они трансформируют реальность. Алваро Сиза Виэйра Много всего уже сказано и написано про фреймворк авторизации OAuth 2.0 с 2012 года. И, казалось бы, все давно его знают, используют, все должно работать надежно и безопасно. Но, как обычно, на практике все иначе. В...

[Перевод] 7 основных ошибок безопасности при переходе на облачные приложения

Поскольку компании переносят рабочие файлы в облако для поддержки удаленных сотрудников, они часто создают возможности для злоумышленников. Это наиболее распространенные ошибки, которых следует избегать. Вступление В связи с пандемией многие предприятия перешли на использование большего количества...

Узнать врага: как MITRE TTP помогают определить атакующего

Количество способов, которые используют хакерские группировки, чтобы атаковать компании, кажется бесконечным, но на самом деле это не так. Практически все тактики и техники киберпреступников проанализированы и задокументированы в общедоступной базе MITRE ATT&CK. В этом посте мы расскажем о том, как...

Phishing-as-a-Service: доступный фишинг для всех желающих

Криминальные группировки используют для атак самые эффективные инструменты, которые позволяют быстро и с минимальными затратами получить желаемое: проникнуть в систему, запустить вредоносное ПО, похитить деньги. По данным исследований самым распространённым вектором атак остаётся фишинг —...

Acronis Cyber Threats Report 2020: Осторожно, уязвимости

За время пандемии хакеры стали находить больше эксплойтов во всех видах программного обеспечения? Сегодня мы снова хотим поделиться интересными фактами и данными из нашего исследования Acronis Cyber Threats Report 2020 и рассказать о тех направлениях активности, в которых киберпреступники особенно...

Чем грозят уязвимости систем контроля доступа с идентификацией по лицу

Современные системы контроля доступа научились узнавать сотрудников по лицу. Это удобно: не нужно носить на шее бейдж с RFID-чипом и прикладывать его к считывателю у каждой закрытой двери. Кажется, что будущее наступило: можно ходить по офису с гордо поднятой головой, а двери будут сами...

Социотехническое тестирование: какое лучше выбрать в 2021 году?

В интернете предостаточно статей о важности социотехнического тестирования. В них разбирается само понятие, методика, инструменты и почему так важно его проводить. Все просто: человек — слабое звено в системе защиты любой компании. В этой статье мы решили пойти немного дальше и поделиться своим...

Активное внедрение стандарта Интернета RPKI — полезно ли?

Сейчас почитал, поразмыслил и начал понимать, что, возможно, я рано сегодня порадовался отличной статистике внедрения RPKI в массы в этом году. Текущий год, помимо известных всем событий и увеличенной нагрузки на сеть, отметился ещё одним немаловажным движением. В течение этого года происходило...

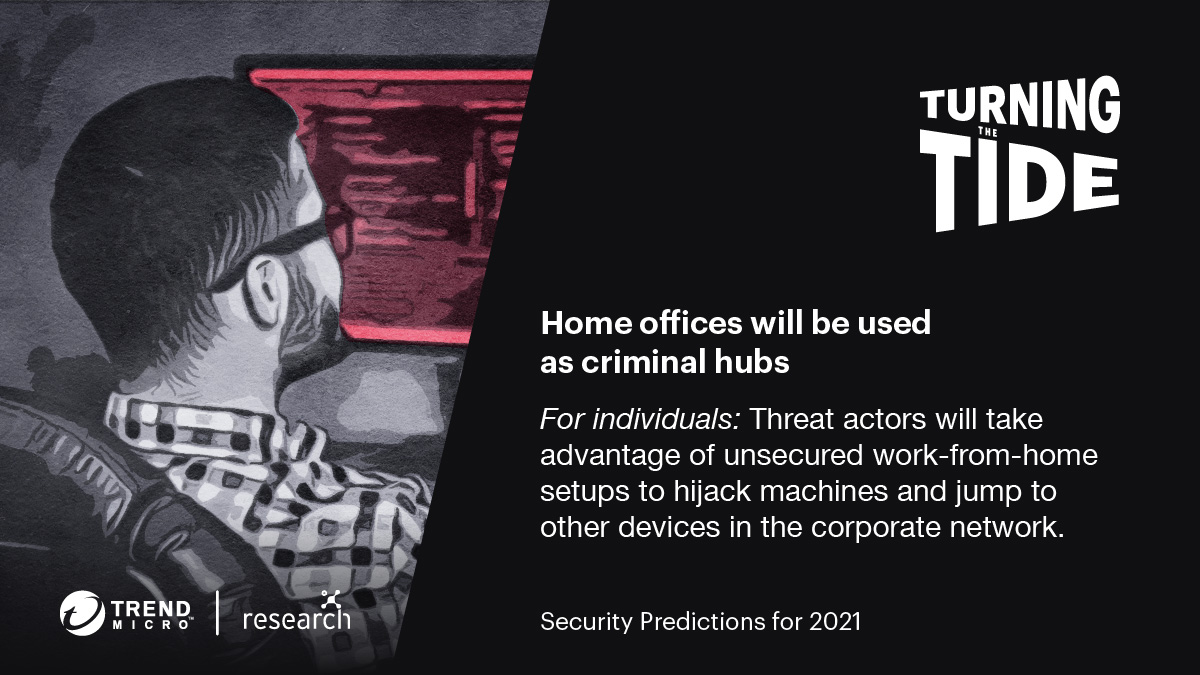

Киберугрозы-2021: прогнозы и перспективы

В течение 2020 года мы изучали нескончаемый поток угроз, отслеживали действия киберпреступников по всему миру, анализировали инструменты, тактики и направления интереса. В материале Turning the Tide. Trend Micro Security Predictions for 2021 наши эксперты делятся своим видением ближайшего будущего...

Доверенная третья сторона: как с ее появлением меняется электронная подпись

За последние 10 лет принципиальным образом так и не решились вопросы удобного и долговременного (или еще «архивного») хранения документов c электронной подписью (ЭП) и их обмена со взаимным доверием. Да, есть специальные «архивные» разновидности расширенных форматов ЭП (CAdES-A и XAdES-A), которые...

Три этюда о пиратском софте: как скачанная программа может втянуть вас в киберпреступление

Случалось такое: надо срочно найти утилиту под специфическую задачу, например, «конвертер видео», но точного названия не знаешь и надо гуглить? Другие пытаются сэкономить и сразу используют установщик для пиратского софта. Перейдя по первой же ссылке в поисковой выдаче и обнаружив заветную кнопку...

Китай vs США — особенности противостояния ИТ-гигантов

В своем фундаментальном произведении — «Искусство войны», знаменитый китайский мыслитель и стратег Сунь-цзы утверждал, что все сражения выигрываются/проигрываются еще до их фактического начала. События разворачивающиеся вокруг двух сверхдержав — США и Китая, естественно далеки от полномасштабного...

Защита информации в БД — ТОП-5 мифов

Основным элементом любой ИС (информационной системы) является база данных (или СУБД), и, как мы знаем, современный бизнес достаточно сильно зависит от своих ИС. Проверенная аксиома – чем успешнее в организации используется информация, тем успешнее становится её бизнес. Однако постоянный рост...

Обновки AgentTesla: командный центр в Telegram, TorProxy, стилер паролей и другие новые фичи

Недавно мы писали про протектор, который скрывает вредоносную программу AgentTesla, заслуженного пенсионера на рынке вредоносного ПО. Однако AgentTesla и не думает уходить со сцены, своей популярностью он обязан в том числе постоянной поддержке продукта разработчиками — в этом году авторы...