Восстановление криптоключей по яркости LED-индикатора питания

Экспериментальная установка. Камера наблюдения (слева) снимает индикатор питания на смарт-ридере (справа) с расстояния 16 м Известный эксперт в области криптоанализа Бен Насси (Ben Nassi) с коллегами из университета им. Бен-Гуриона опубликовали результаты уникальных экспериментов по восстановлению...

Анонимная сеть с теоретически доказуемой моделью на базе увеличения энтропии

Класс анонимных сетей с теоретически доказуемой анонимностью является достаточно интересным по той лишь простой причине, что таковым сетям не страшен глобальный наблюдатель, они способны работать и функционировать даже в заведомо враждебных и полностью прослушиваемых средах. Читать далее...

Есть проблемы гораздо сложнее, чем NP-Complete

Люди часто сравнивают P и NP в таком духе, что проблемы P простые, а NP — сложные. Но это чрезмерное упрощение. На самом деле проблемы могут быть намного, намного сложнее, чем NP. В этом смысле можно вспомнить интеллектуально-фантастический триллер Travelling Salesman (Коммивояжёр, 2012) о четырёх...

Как отделаться «малой кровью» при компрометации секретных ключей

Приветствую, Хабр! Одной из интереснейших тем для обсуждения из современной криптографии, на мой взгляд, является тема эволюции криптографических ключей и связанных с ними протоколов, обеспечивающих наличие ряда дополнительных полезных свойств систем, основанных на асимметричных криптоалгоритмах....

[recovery mode] Архитектура крипто ТЭЦ

Всем привет! Мы - команда $mol_team, и нам есть что рассказать про безопасность. Недавно мы участвовали в хакатоне по кибериммунитету Касперского, от которого у нас остался любопытный артефакт, который будет небезынтересен всем, кого волнуют безопасные высоко доступные децентрализованные...

Почему шифрование почты за 30 лет не стало мейнстримом?

30 марта 2023 года Mozilla закрыла баг 135636 и исправила ошибку по автоматическому включению/отключению шифрования почтовых сообщений в зависимости от текущей конфигурации отправителя и получателя (режимы OpenPGP и S/MIME). В этом не было бы ничего странного, если бы не одна деталь: тикет открыт...

Жизненный цикл вашей конфиденциальной информации в кругу централизованных сервисов

Сегодня ни для кого не секрет, что централизованные сервисы постоянно собирают о нас как можно больше информации. Любое наше действие, передвижение, сообщение считывается как на аппаратном, так и на программном уровнях, словно мы находимся в антиутопичном мире киберпанка, где за всей нашей жизнью...

[Перевод] Передовой алгоритм стеганографии для более безопасного обмена информацией

Общий обзор новейшего алгоритма стеганографии, позволяющего бесследно скрывать информацию внутри некоего контента. В статье мы разберём, на чём он основывается, для решения каких задач предназначен, какие уязвимости имеет и под какой лицензией будет распространяться. Читать дальше →...

MLS (Messaging Layer Security) — единый протокол шифрования для всех приложений

Инженерный совет Интернета IETF официально принял стандарт Messaging Layer Security (MLS) — новый протокол сквозного шифрования сообщений поверх TLS. Это дополнительный уровень криптографии, который может покрыть все существующие приложения и обеспечить совместимость между ними. То есть он в...

Как закалялась сталь современной симметричной криптографии. Глава 2. Математическая криптография

Современные симметричные шифры, которыми мы пользуемся неявно, но повсеместно, появились в ходе своей многовековой эволюции, в ходе продолжительных и постоянных этапов собственного совершенствования. Каждый новый шаг улучшения приводил одновременно к разрушению старых уязвимых шифров и к порождению...

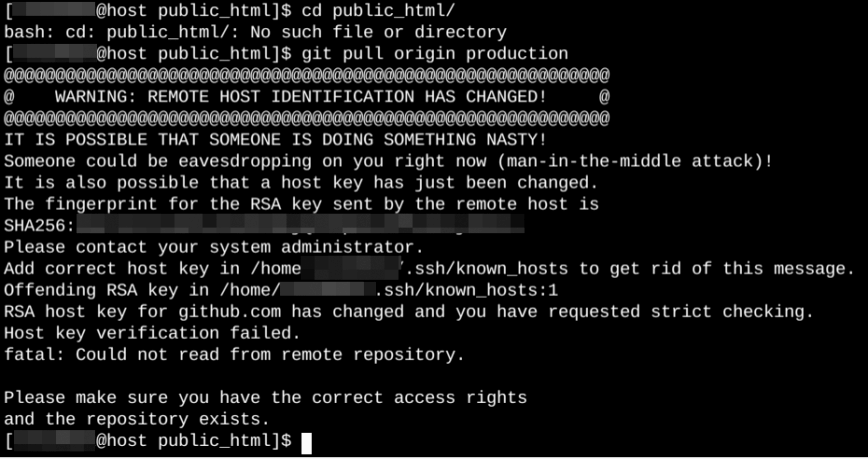

Как защищать свои ключи SSH. Почему не сертификаты?

В марте 2023 года на популярном сайте для хостинга кода Github случился инцидент с утечкой секретного ключа RSA SSH, который использовался для операций на хосте github.com. Такие инциденты — совсем не редкость. Чаще всего они квалифицируются как «человеческая ошибка», то есть недосмотр какого-то...

Бездарная книга по криптографии от доктора информатики, которая содержит в себе больше ошибок, чем правильных суждений

И так однажды, появилась у меня книга по криптографии с названием "Криптография с секретным ключом" от Фрэнка Рубина. Я совру, если скажу что эта книга меня заинтересовала хорошими отзывами или автором, где таковой является магистром математики и доктором информатики, занимающимся криптографией...

Алгебра анонимных сетей

В настоящее время существует огромное количество всеразличного рода анонимных (скрытых) сетей, начиная с теоретически доказуемых (DC-сети, Queue-сети, Entropy-сети) и заканчивая практически используемыми (Tor, I2P, Mixminion). При таком количестве реализаций было бы очень удобно обобщить структуру...

Как закалялась сталь современной симметричной криптографии. Глава 1. Классическая криптография

Современные симметричные шифры, которыми мы пользуемся неявно, но повсеместно, появились в ходе своей многовековой эволюции, в ходе продолжительных и постоянных этапов собственного совершенствования. Каждый новый шаг улучшения приводил одновременно к разрушению старых уязвимых шифров и к порождению...

Программная реализация шифровальной машины «Энигма» на языке Си

Пишем старую добрую шифровальную машину на старом добром языке программирования. Читать далее...

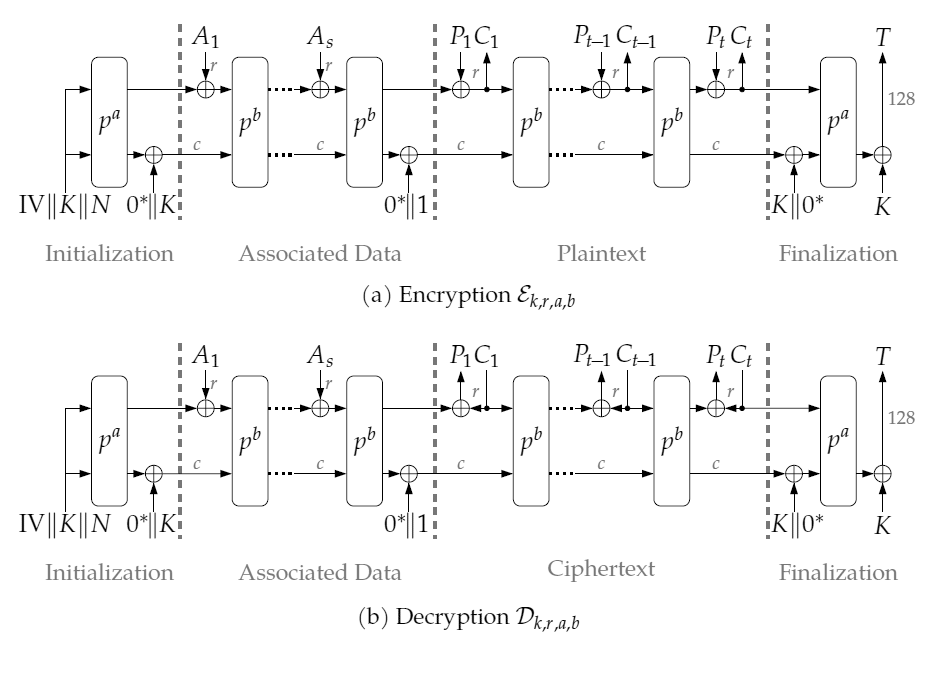

Семейство алгоритмов Ascon — новый стандарт легковесной криптографии

Режим работы шифра Ascon, см. список условных обозначений на схеме В феврале 2023 года Национальный институт стандартов и технологий (NIST) выбрал стандарт легковесной криптографии для RFID, датчиков, Интернета вещей и других устройств с ограниченными аппаратными ресурсами. Победителем конкурса...

Надежные пароли будут надежно забыты. Часть 2. Распределенные системы наносят ответный удар

Это был конец декабря 2021-го года, мы едем через Техас, только что благополучно переночевали в El Paso - низкий тебе поклон Голливуд за прекрасные фильмы, такие как Sicario, после которых у нас тряслись коленки когда мы въезжали в этот прекрасный город. Продолжаем движение по направлению к Boca...

[Перевод] FrodoPIR: новая схема Private Information Retrieval от разработчиков Brave

Одна из наиболее интересных задач в теории компьютерной безопасности заключается в том, как получить элементы из базы данных, чтобы сервер, на котором размещена эта база данных и которому вы не доверяете, ничего не узнал о сути вашего запроса. Мы в Brave предприняли ряд значимых шагов в отношении...