Полный compliance: на что обратить внимание при предоставлении СКЗИ по сервисной модели

Соблюдение нормативных требований в области криптографии – вечная тема. Давно не менявшаяся нормативная база и возможность различной интерпретации формулировок порождают только споры и сомнения. С появлением сервисной модели в ИБ вопросов стало еще больше. Можно ли в принципе передать часть...

Как бы вы реализовали форму аутентификации на сайте? Вопрос для собеседования на Junior/Middle/Senior?

В свете исследования "Веб-разработчики пишут небезопасный код по умолчанию" мне подумалось, что именно так может звучать один из базовых вопросов на собеседовании с точки зрения проверки знания web-разработчика от уровня Junior до Senior. Тема с одной стороны в общем-то простая, а с другой -...

Автоматическая установка сертификатов S/MIME для корпоративных пользователей

По статистике, 91% кибератак начинается с фишинга. Жертва получает письмо с поддельным именем и адресом. Это основная уязвимость, которую хакеры эффективно используют уже сорок лет, с момента изобретения email. S/MIME (Secure/Multipurpose Internet Mail Extensions) — стандарт для шифрования и...

Социальные сети безопасность и моделирование

Под социальной сетью понимается социальная структура, состоящая из множества агентов (субъектов - индивидуальных или коллективных, например, индивидов, семей, групп, организаций) и определенного на нем множества отношений (совокупностей связей между агентами, например, знакомства, дружбы,...

Habr: Как поменялось шифрование: от спартанского скитейла до смартфонов и компьютеров

Человечество на протяжении тысячелетий стремилось сохранить приватность своих личных данных или засекретить особенно важную информацию: будь то военные тайны или пароли к персональным аккаунтам. Но задолго до современной криптографии, существовали механические устройства вроде цилиндров да Винчи...

[Перевод - recovery mode ] Криптография и ее использование в блокчейн

Криптография — это наука о безопасном общении в присутствии враждебного поведения. Хотя большинство людей понимает роль криптографии в сохранении конфиденциальности коммуникации (например, приложения для обмена сообщениями с шифрованием), она также используется для аутентификации происхождения,...

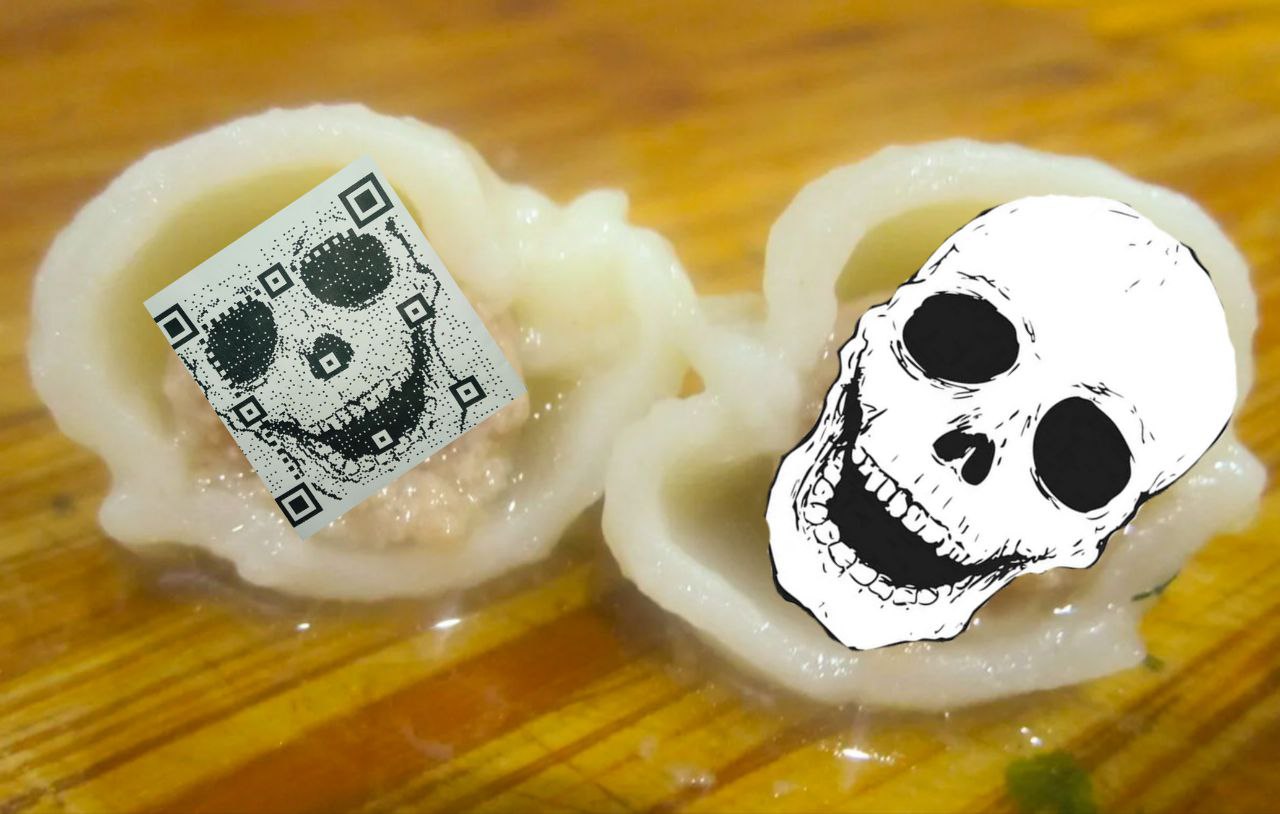

Хакерский квест RUVDS подходит к концу, но сразиться за главный приз 142 857 рублей еще не поздно

Пока участники квеста готовятся к финальным испытаниям, а снег потихоньку тает в городах, расскажем для тех, кто пропустил начало, о пройденных этапах интерактивного хакатона, и что ждать от финала. Напомним, с чего всё началось: участники уже раскрыли секрет «Загадочной визитки», которую разобрали...

Клептография и криптовирология

В современной криптографии широко используются асимметричные алгоритмы шифрования и электронной подписи. Большинство их реализаций имеет зарубежное происхождение и вызывает обоснованные сомнения в надёжности. Насколько можно доверять средствам шифрования, призванным защищать вашу приватность и...

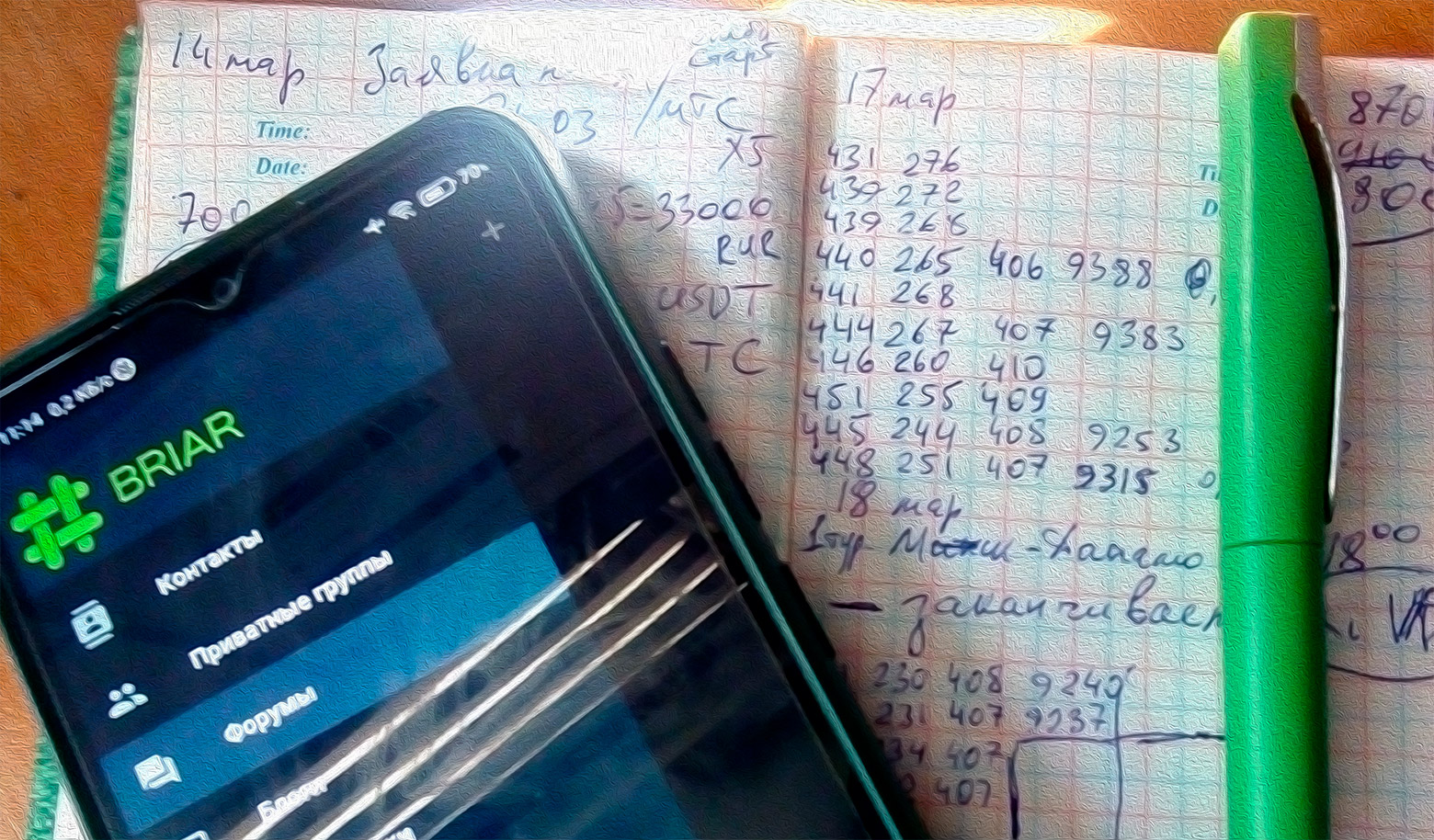

Reticulum — радиопротокол для mesh-сети. Зашифрованная пиринговая связь без интернета

Как мы обсуждали ранее, отключение интернета в конкретной стране или городе — не вымышленная угроза, а вполне реализуемое действие. В частности, международная ассоциация Internet Society зафиксировала в 2021 году 49 искусственно вызванных шатдаунов. Но есть эффективные технологии, которые позволят...

Дифференциальный криптоанализ алгоритма DES

Как уже было сказано в предыдущей публикации, метод дифференциального криптоанализа заключается в последовательном сравнении исходных пар открытый/закрытый текст до и после преобразования. Учитывая, что все сообщения кодируются в бинарном виде, под разностью мы будем понимать их сумму по модулю два...

[Перевод] Будущее электронных наличных не за Блокчейном. Закон США об электронной валюте и защищенном оборудовании

Когда вы слышите фразу “цифровая наличность”, что первое приходит вам на ум? Возможно, популярное в Америке платежное приложение PayPal, которое вы используете в ситуациях, когда раньше требовались наличные. Или, может быть, вы думаете о криптовалютах… Но ни один из этих цифровых способов оплаты на...

Цифровые фиатные деньги, гомоморфное шифрование и другие перспективные направления криптографии

Криптография проделала большой путь от искусства тайнописи и шпионской технологии до неотъемлемого атрибута повседневной жизни. Сейчас она продолжает развиваться, и в ней намечаются новые концепции, способные изменить привычные нам средства коммуникаций, онлайн-сервисы и сами подходы к обработке...

Где хранить секретные файлы на случай БП

Всю информацию человека можно разделить по степени важности, примерно так: системные бэкапы (важность 1/10); текущие рабочие файлы (3); личный архив: фотографии, видео (6); копии бумажных документов (8); секреты: ключи, пароли, кошельки (10/10). Терять файлы всегда неприятно. Поэтому мы делаем...

(Net)-NT(LM)v[12]

Очень часто встречаю, что люди путают разные типы хэшей и думают, что NTLM и NTLMv1/v2 это одно и тоже, а NTLMv1/v2 и Net-NTLMv1/v2 разные типы. Данная статья заметка предназначена для того, что бы разобраться со всем этим. Читать далее...

Жонглирование ключами: как работает on-premise облако с e2e-шифрованием

Нашей команде доверяют аудит информационной безопасности. Не хочется представлять, что будет, если результаты одной из таких проверок утекут в сеть. Так что мы очень серьезно относимся к сохранности рабочих документов. А еще мы немного параноики, поэтому и решили изобрести велосипед разработать...

Подбор ключей симметричного алгоритма шифрования DES методом дифференциального криптоанализа

В данной статье я хотел бы познакомить читателей с методом дифференциального криптоанализа на примере алгоритма DES. Конечно, этот алгоритм шифрования уже давно устарел, но я считаю, что этот пример будет полезен для начинающих. При использовании описанного алгоритма время вычисления ключа будет...

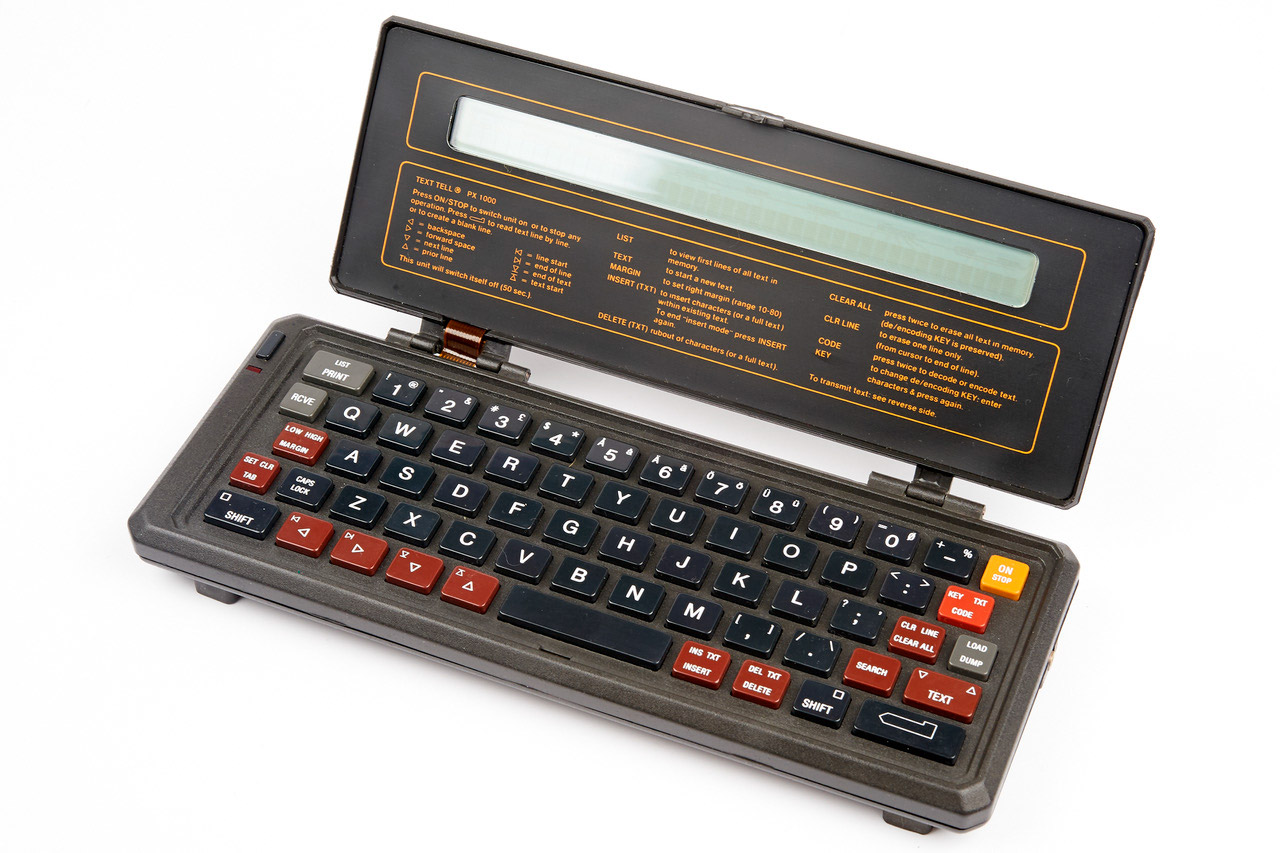

Бэкдор АНБ в карманном телексе 1984 года — история повторяется

В музее криптографии Нидерландов представлен интересный экспонат: карманный телекс PX-1000. Он разработан амстердамской фирмой Text Lite, с 1983 года продавался под брендами Philips и др. PX-1000 был рассчитан на журналистов, бизнесменов. Использовался сотрудниками правительстве Нидерландов. Его...

JSON Web Token и Secure Sockets Layer

Для начала разберем небольшую задачу. Она поможет читателю получить представление об основах шифрования. Представим, что у нас есть сундук с важными документами. Мы хотим отправить его из пункта А в пункт Б, но так, чтобы никто не мог открыть его содержимое по пути следования. На сундук можно...