[Перевод] Как работает хэширование

Если вы программист, то пользуетесь хэш-функциями каждый день. Они применяются в базах данных для оптимизации запросов, в структурах данных для ускорения работы, в безопасности для защиты данных. Почти каждое ваше взаимодействие с технологией тем или иным образом включает в себя хэш-функции....

Почему не «взлетели» читалки на электронных чернилах

Первая читалка у меня появилась в 2006 году (если не путаю) Это была Sony 500, отличное устройство в металлическом корпусе и с вездесущей тогда для устройств этой фирмы мемори стикс. Читалка не понимала fb2, был какой то свой формат, но умелцы уже перепрошивали их, да и конвертаторы работали. Потом...

Локальные приточные системы с привязкой к фасаду для жилых и офисных зданий

Фасадные системы локальной вентиляции для квартир и офисов. Ранее в нескольких статьях была разобрана теоретическая база для оценки параметров систем вентиляции в отдельных помещениях. Теперь настала очередь для обзора конкретных технических реализаций подобных локальных вентиляционных систем,...

Вентиляция в жилых многоквартирных домах

Блеск и нищета современных высотных жилых зданий. Жизнь в современном мегаполисе подчиняется не только объективным факторам, но и в значительной степени субъективным веяньям моды. К веяньям моды относится и строительство высотных жилых зданий. В высотках многие технические вопросы обеспечения...

Браузер из барокко. О книжном колесе Рамелли

Не так давно я узнал, что в раннесредневековом Китае и позднесредневековой Европе предпринимались попытки конструировать «поворотные шкафы» и «книжные колёса» — агрегаты для параллельного чтения нескольких текстов. Эти механизмы удивительным образом предвосхитили некоторые свойства GUI,...

Доверенные микросхемы и аппаратура: «Сколько вешать в граммах ?»

Данная статья является перепечаткой из профильного журнала "Безопасность информационных технологий", который позволяет донести проблематику до узко заточенных специалистов. Но с целью расширения круга и более широкоформатного обсуждения, я на правах автора, решил опубликовать ее и на Хабре. Термин...

Старая математика ломает постквантовые шифры

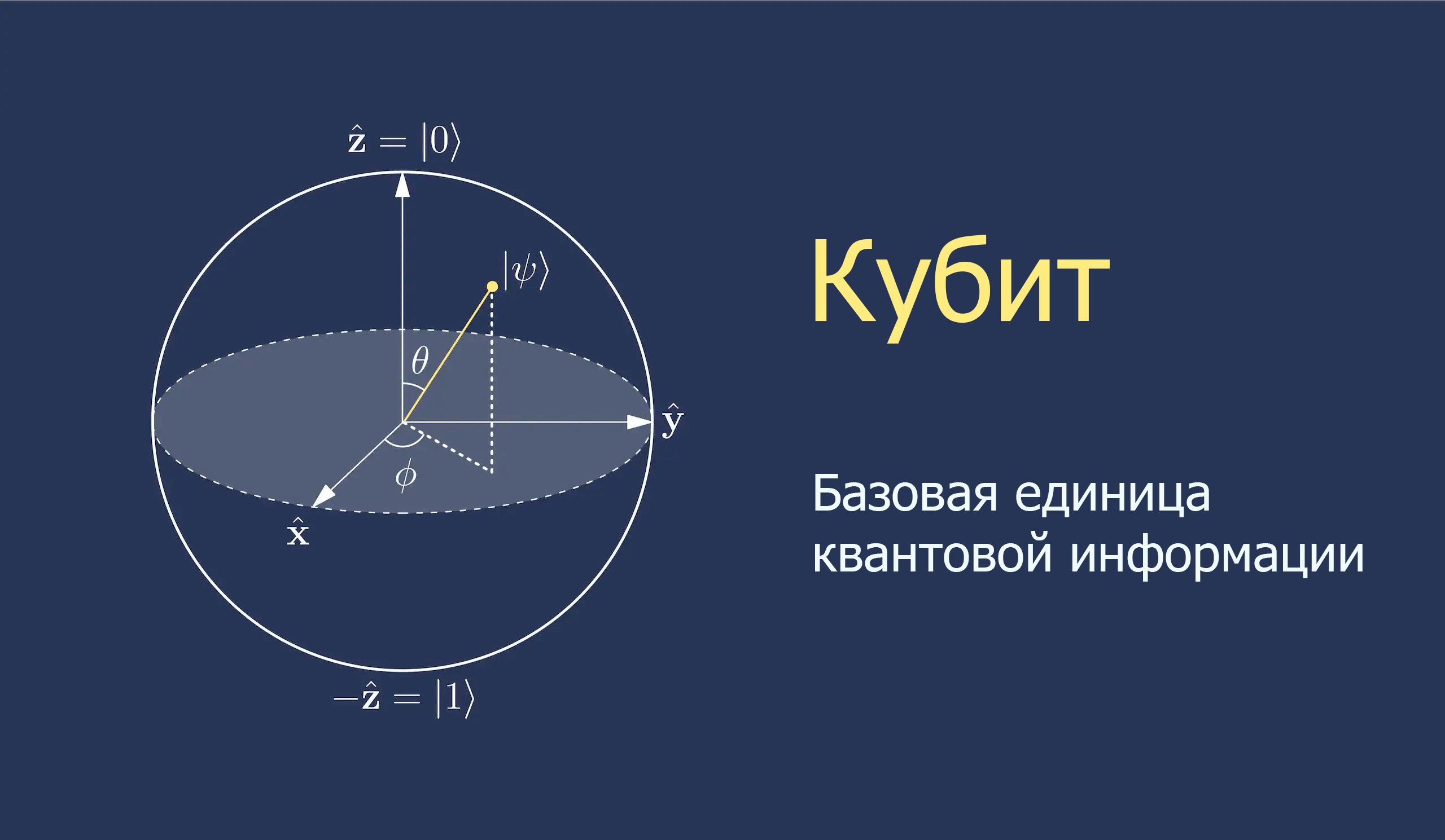

Старая математика ломает постквантовые шифры Мир криптографии постепенно готовится к приходу квантовых вычислений, где вместо двоичной логики используются кубиты. Предполагается, что именно криптография станет одним из первых применений квантовых компьютеров. Проблема в том, что современные...

История развития паролей и средств их хранения

Слитые хешированные пароли Slack, утечки данных в Twitter, сообщения о взломе менеджера паролей LastPass. И это только малая часть того, чем пестрели новостные ленты в 2022 году. В компании LastPass, призванной надёжно хранить пользовательские пароли, признали, что злоумышленники получили доступ к...

CES 2023: Спасут ли мир роботы и сельское хозяйство?

Начать год с обзора самых свежих технологий значит начать его правильно. Продолжая уже сложившуюся традицию, мы расскажем про выставку CES 2023, которая прошла в Лас-Вегасе в январе 2023 года и где были продемонстрированы технические достижения в различных сферах: от робототехники и искусственного...

Гаджеты из компьютерных игр — суждено ли им появиться на свет?

Фабрикатор, плащ-невидимка, варп-двигатель, летающий аэродин, электрическая дубинка, спрей первой помощи и другие порождения геймдев-индустрии — оторванная от реальности фантастика или имеющие право на жизнь функциональные устройства? Читать далее...

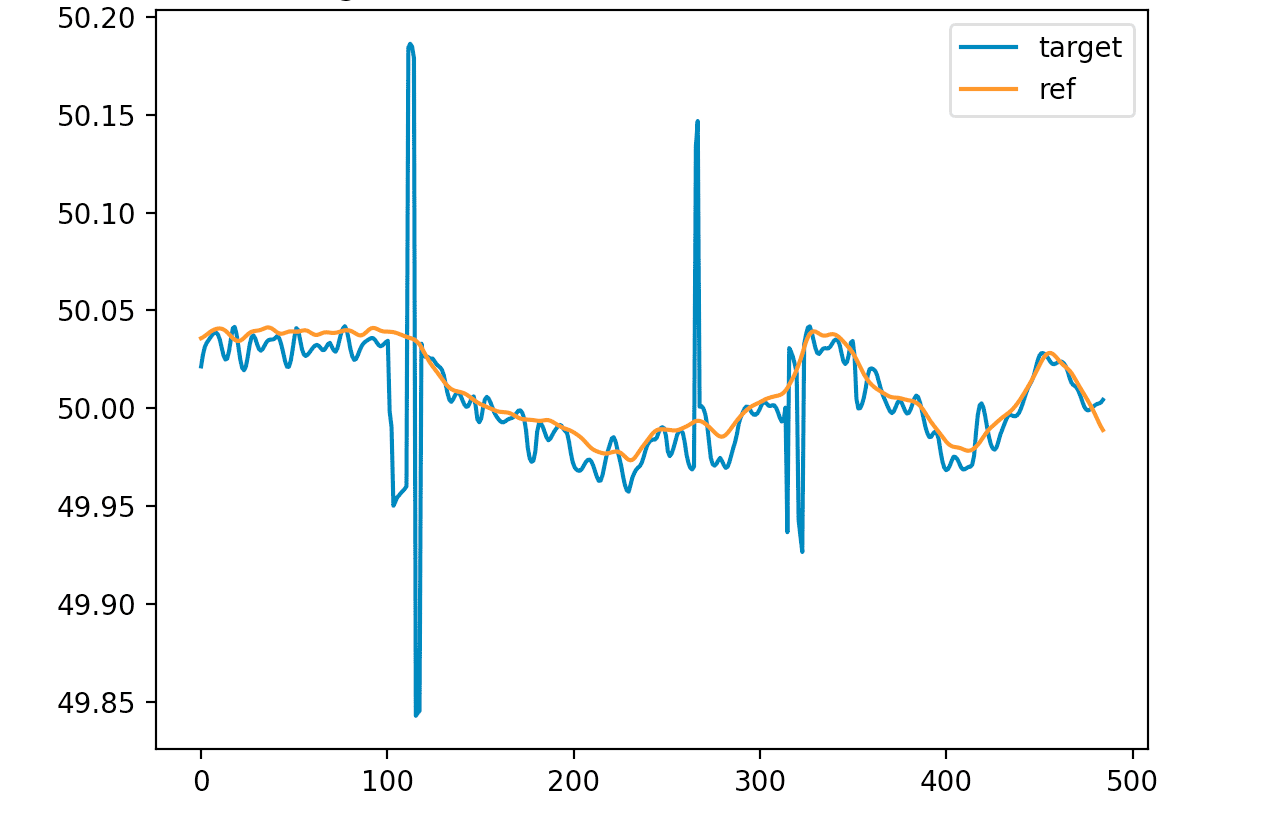

Датировка звукозаписи по гулу в энергосети

Сравнение колебания частоты тока в целевом сигнале (target) и референсной базе данных (ref) относительно несущей частоты 50 Гц с помощью программы enf-matching, источник В современную эпоху очень важно иметь инструменты, которые позволяют точно верифицировать аудио/видеозапись, выявить следы...

Фантастические прогнозы и где они обитают: будущее, ставшее реальностью

В 80-х годах фантасты писали, что в 2000 мы уже будем летать на машинах. Но сейчас уже 2022, а летающие машины — ещё не в каждом гараже. Посмотрим, что сбылось из прогнозов прошлого, о чём говорят футуристы и пророчат нам игры и фильмы. Научная фантастика предсказала кредитные карточки, телевидение...

Самое уязвимое место Интернета

Интернет-кабель Азия-Африка-Европа-1 (ААЕ-1) проходит по морскому дну 25 тысяч километров, соединяя Гонконг с Францией. Извиваясь через Южно-Китайское море, Аравийское, Красное и Средиземное, кабель обеспечивает интернетом больше двадцати стран, от Индии до Греции и Италии. Когда 7 июня кабель...

Выход из плоскости. Тактильная графика и закоулки интеллекта

Уже очень давно я писал на Хабре статью о кипу – узелковом письме древних инков. В этой статье я упоминал, что Луи Брайлю удалось создать шрифт для слепых из-за стечения обстоятельств: Луи не был слеп от рождения, а утратил зрение, поранив себе глаз грязным шорным ножом, с которым неосторожно играл...

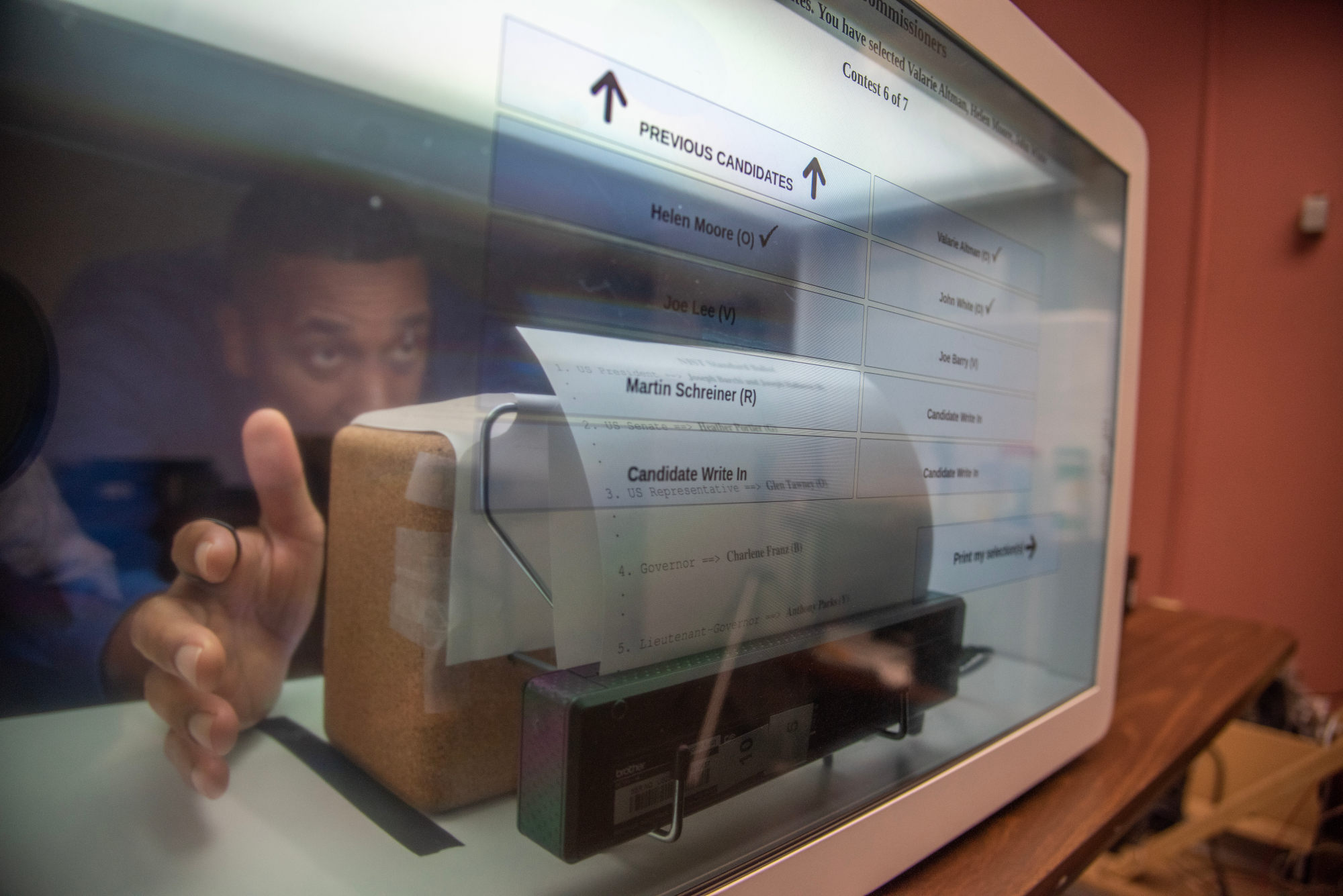

Prime III — самая безопасная невзламываемая машина электронного голосования

В США Федеральный закон требует, чтобы на избирательных участках была хотя бы одна электронная машина для голосования. На президентских выборах 2020 года 30 % голосов было отдано с помощью такой машины. Сторонники говорят, что электронные системы голосования могут быть относительно безопасными,...

Haikubox или «Шазам для птиц»

Прогресс не стоит на месте. Технологии развиваются и применяются сегодня практически во всех профессиональных отраслях. В наши дни мы постоянно слышим термины «искусственный интеллект». Помимо проблемы захвата мира злыми роботами, ИИ помогает учёным делать удивительные вещи. Орнитологам также нужно...

[Перевод] Homomorphic Encryption и Zero-Knowledge Proof. Технологии будущего или сложная математика?

Часть I. Homomorphic encryption — святой Грааль онлайн-конфиденциальности Мы быстро переходим в цифровое общество, где персональные данные становятся все более ценными. Колоссальная эволюция искусственного интеллекта и появление глубокого обучения проложили путь к эпохе огромных инноваций....

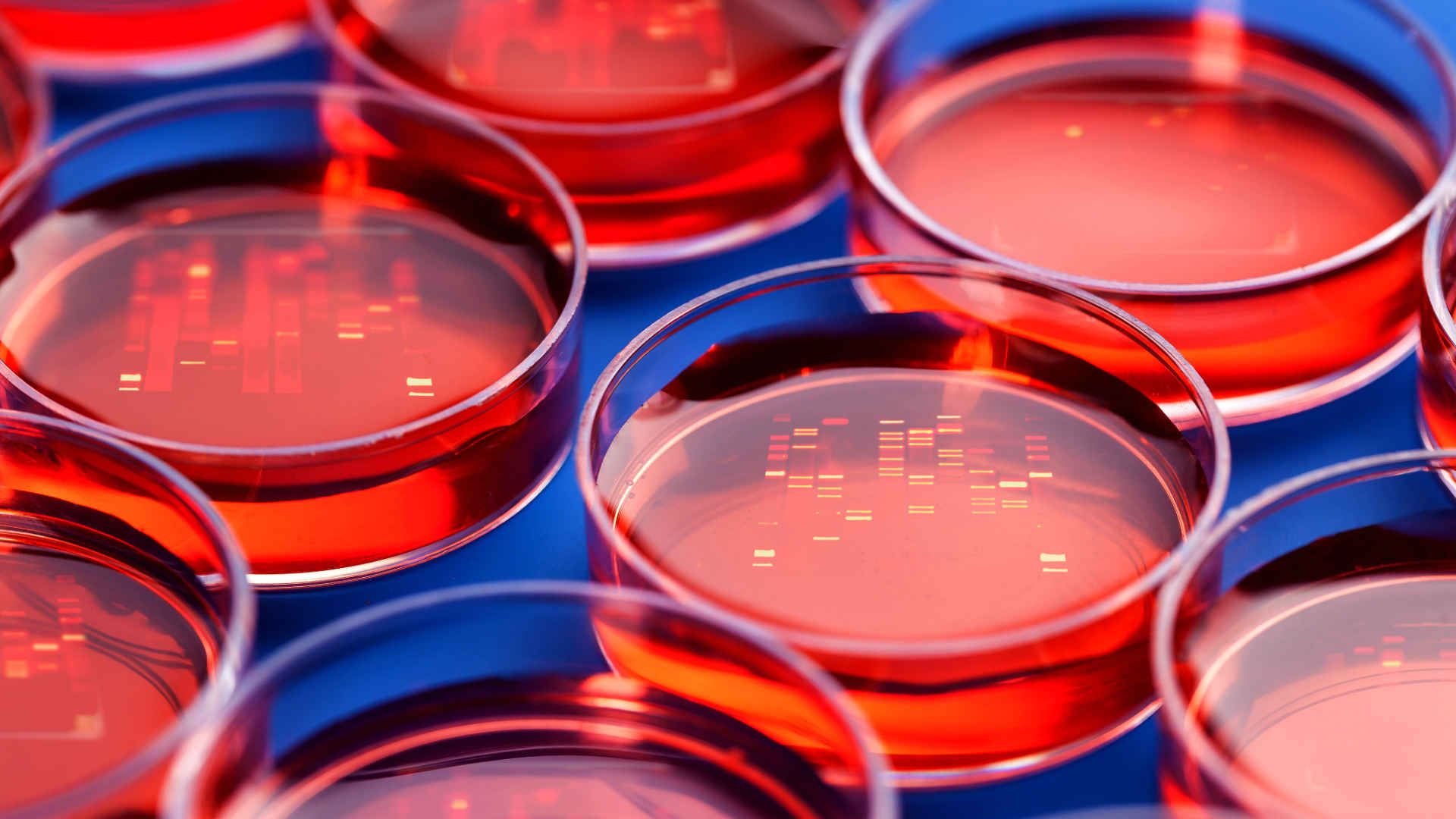

Послание в чаше Петри: кодирование сообщений с помощью бактериальных паттернов

В былые времена люди без иронии и преувеличения называли самым ценным ресурсом информацию. И чем ценнее информация, тем лучше она должна быть сокрыта от любопытных глаз и ушей. Этот тезис как никогда актуален в наши дни. Сопряжение реального и цифрового миров привело к тому, что множество данных,...

Назад