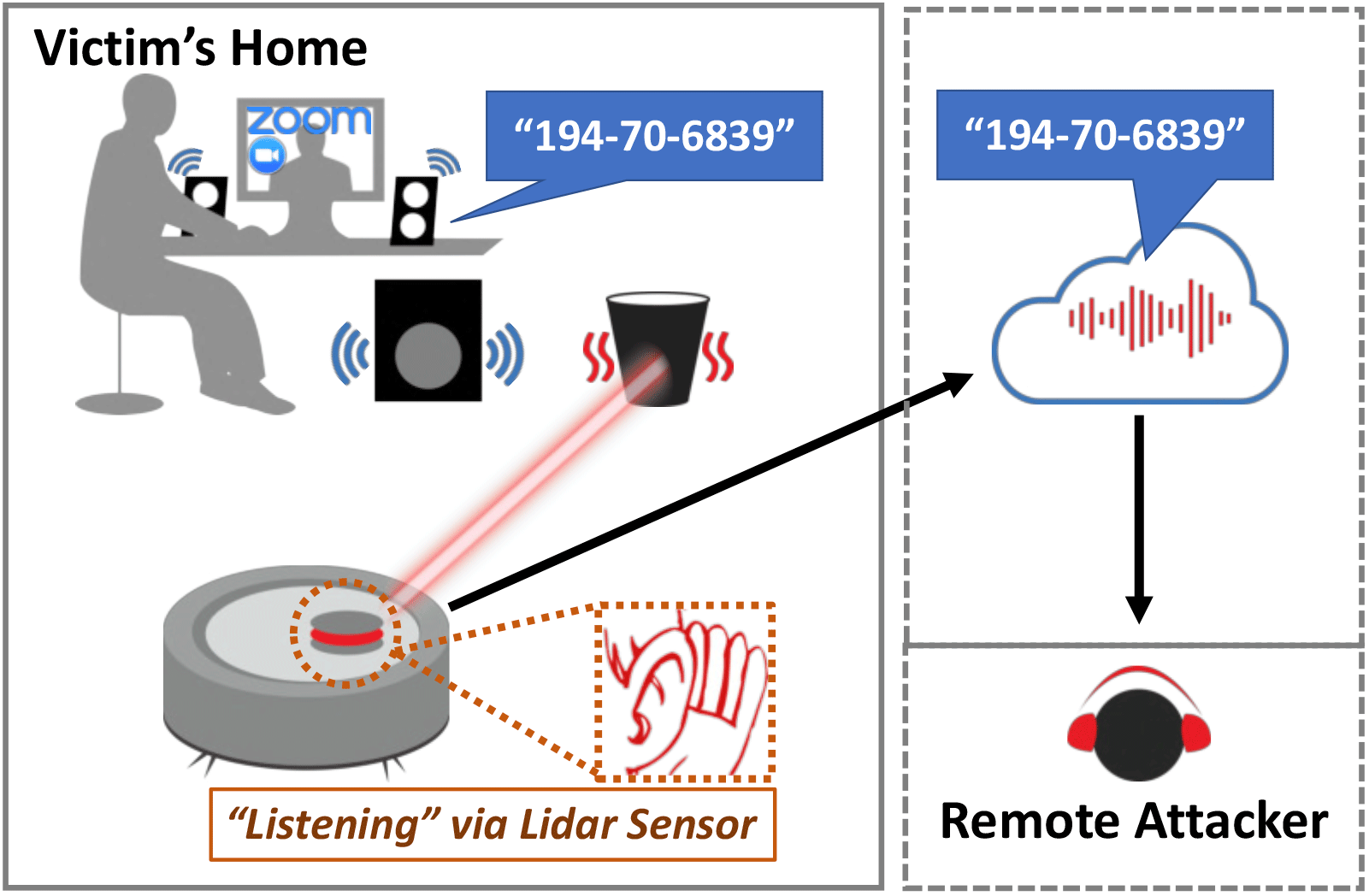

Прослушка с помощью лидаров пылесоса — новая угроза частной жизни. Делаем лазерный микрофон в домашних условиях

Подслушивание личных разговоров — одна из самых распространённых и неприятных угроз приватности. Не зря многие заклеивают микрофоны и камеры на ноутбуках, чтобы сохранить в секрете самые личные и приватные моменты. Что ж, пришло время заклеивать также и лидары на вашем умном пылесосе. Потому что...

[Из песочницы] Безопасность предприятий: ключевые угрозы и средства защиты

В современном мире информация является значимым ресурсом, ее сохранность и правильное использование являются одними из первоочередных задач для развития организации и производства и снижения уровня разнообразных рисков. Важнейшим актуальным вопросом для предприятия является вопрос информационной...

Шпионы в быту: робот-пылесос вас подслушивает

Ученые из Национального Университета Сингапура (National University of Singapore) открыли способ улавливать звуки в помещении при помощи робота-пылесоса. При этом у пылесоса, который тестировали специалисты, нет встроенного микрофона. Принцип подслушивания несколько иной — вместо микрофона...

Apple M1. Если Intel ничего не предпримет, то мы можем увидеть его закат

То что сейчас происходит — это выбивание стула из под Intel, никак иначе. Еще и AMD может зацепить, хотя они показывают хороший прогресс. Если Intel продолжит свою текущую политику, продолжит считать себя монополией и диктовать цены на свои процессоры, то ее, веряотно, ждет закат. Почему? Я...

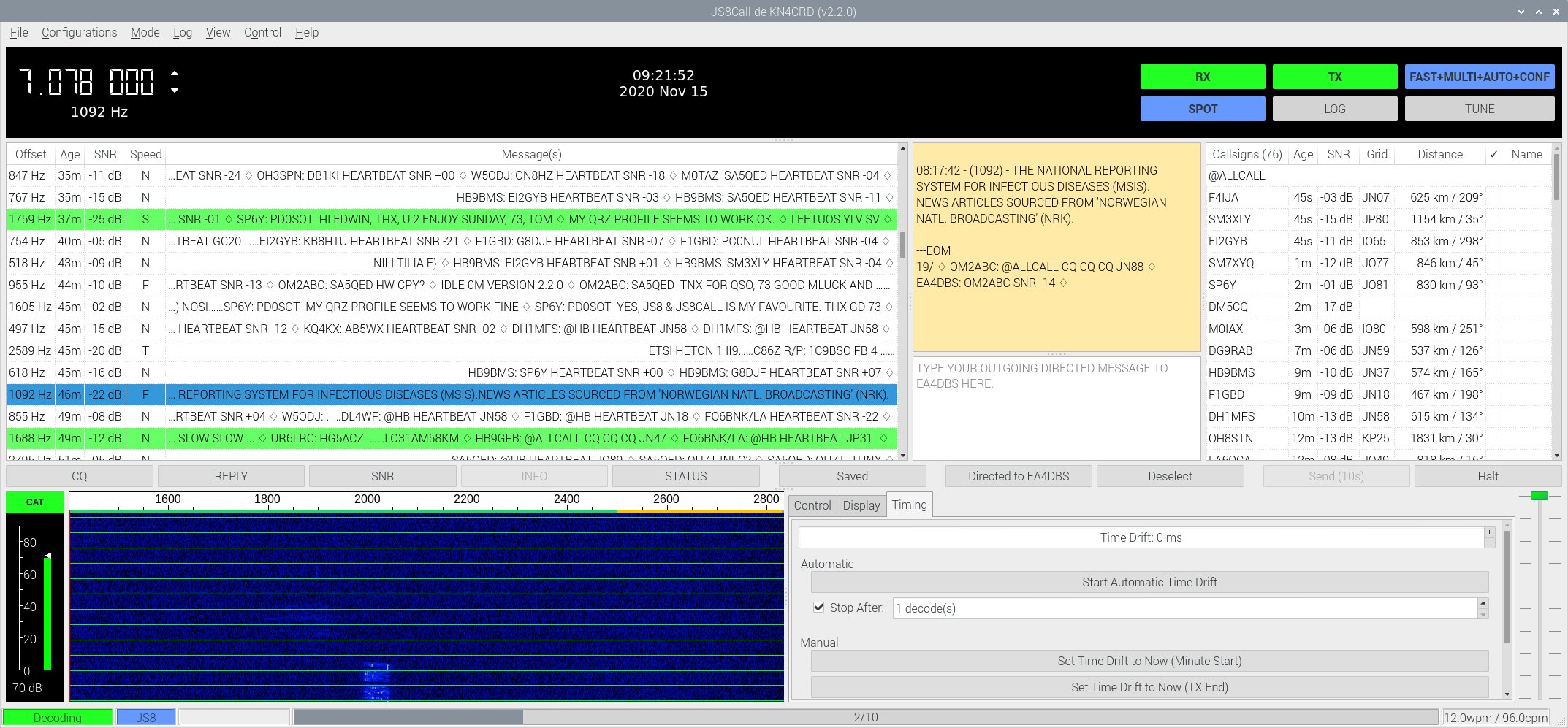

JS8Call: Slack на коротких волнах

Привет Хабр. Среди радиолюбительского софта существует немало программ для обмена сообщениями, наиболее популярными из которых можно считать FT8 и WSPR. Однако, они в большей степени ориентированы на классическую радиолюбительскую связь — подтверждение приема и/или обмен рапортом о качестве связи,...

[Из песочницы] Стеганография и ML. Или что нам подарили генеративно-состязательные сети (GAN)?

Стеганография – это наука о тайной передаче информации путем сокрытия самого факта передачи. А само слово стеганография происходит от греч. στεγανός «скрытый» + γράφω «пишу» и буквально обозначает «тайнопись». В этой области, как и во многих других, особенно в последние годы получили широкое...

Факторизация и эллиптическая кривая. Часть V

Прочие статьи цикла Факторизация чисел и методы решета. Часть I Факторизация чисел и методы решета. Часть II Факторизация чисел и эллиптическая кривая. Часть III Факторизация чисел и сумма неизвестных делителей. Часть IV Факторизация и эллиптическая кривая. Часть V К тем сведениям об эллиптических...

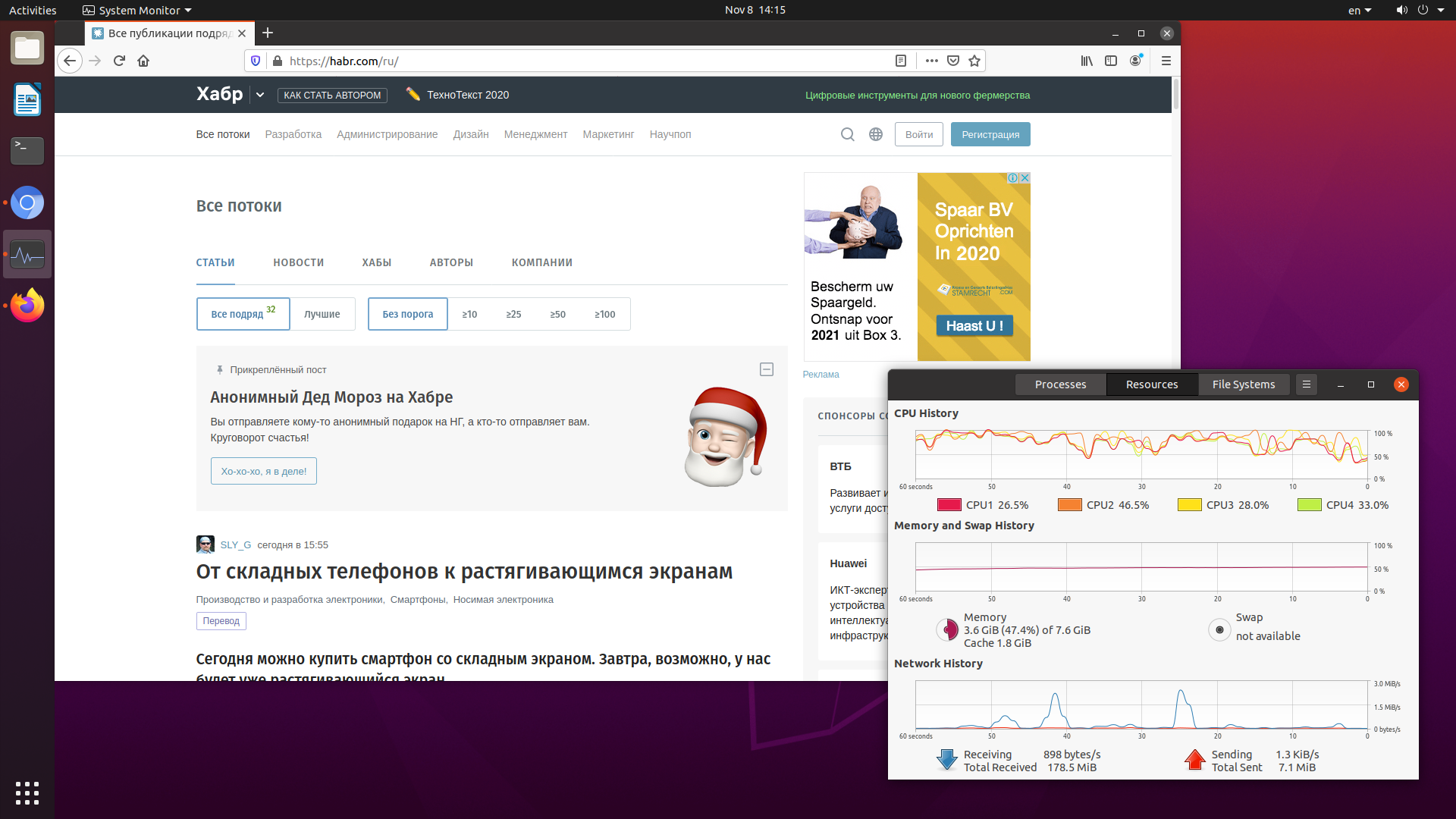

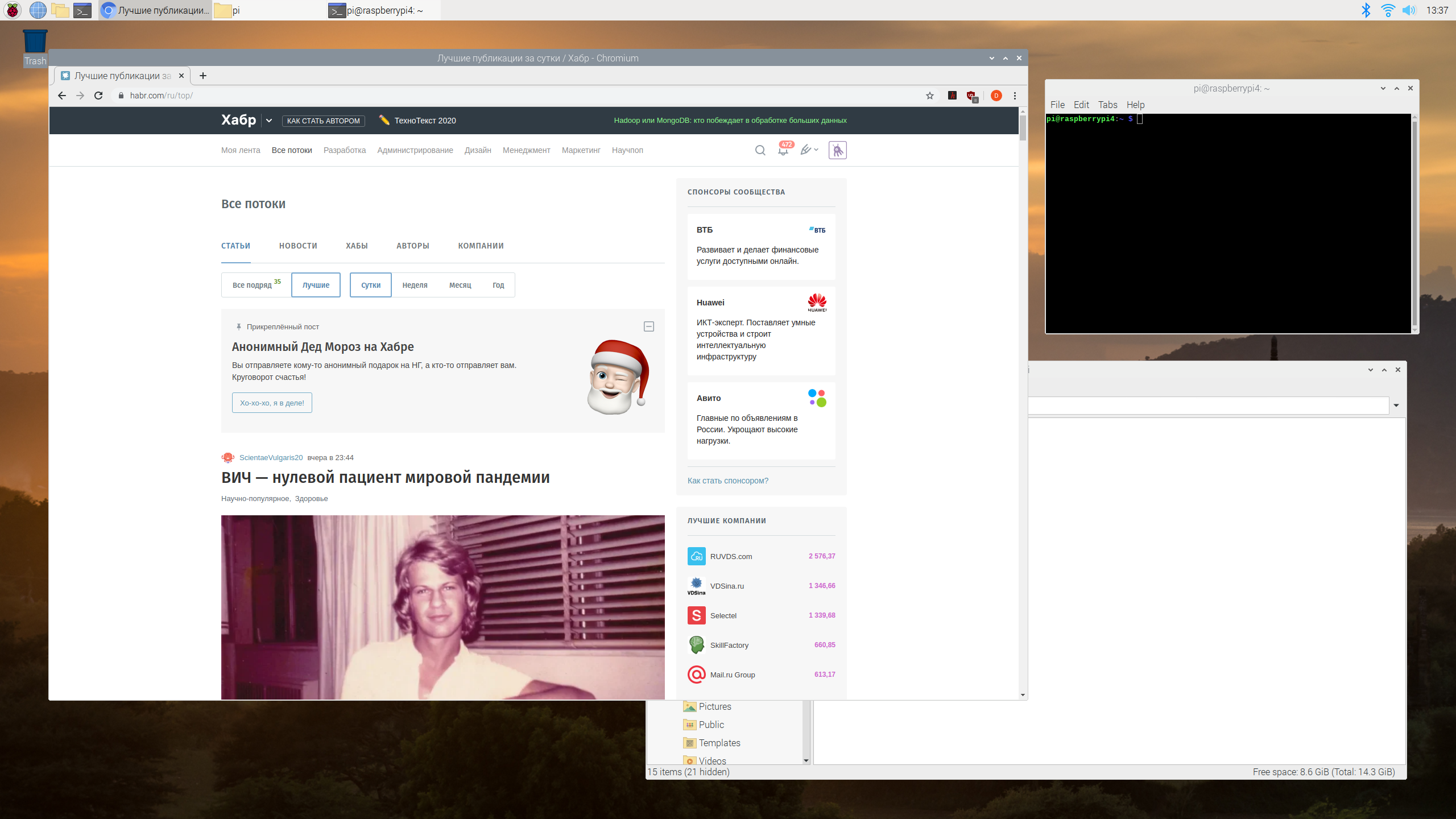

Попытка использовать Raspberry Pi 4 в качестве десктопа. Часть 2, Ubuntu

Привет, Хабр. В первой части была рассмотрена возможность использования Raspberry Pi 4 в качестве десктопа с установленной «родной» операционной системой Raspbian. Но как известно, с недавних пор Ubuntu v20 64-bit «официально» доступна для Raspberry Pi — посмотрим, как это работает. Что из этого...

Попытка использовать Raspberry Pi 4 в качестве десктопа: результаты и впечатления

Привет, Хабр. С момента появления Raspberry Pi 4 стало значительно больше желающих использовать этот микрокомпьютер в качестве основного ПК. Вычислительная мощность Pi4 стала уже весьма неплохой, да и полноценный Linux «на борту» звучит многообещающе. Меня давно интересовала возможность...

Попытка использовать Raspberry Pi 4 в качестве десктопа. Часть 1, Raspbian

Привет, Хабр. С момента появления Raspberry Pi 4 стало значительно больше желающих использовать этот микрокомпьютер в качестве основного ПК. Вычислительная мощность Pi4 стала уже весьма неплохой, да и полноценный Linux «на борту» звучит многообещающе. Меня давно интересовала возможность...

Пожиратель пыли, электропрачка и другие чудеса. Как рассказывали о технических новинках 100 лет назад

Пожалуй, каждый современный техноавтор хоть раз мучился вопросом «Ну что же такого особенного презентовать публике в этом новом гаджете?» и в своих мучениях мечтал вернуться лет на 100 назад, когда только-только появившиеся «чудо-машины» чуть ли не продавали сами себя. Однако это более чем спорно —...

Факторизация чисел и сумма неизвестных делителей. Часть IV

Прочие статьи цикла Факторизация чисел и методы решета. Часть I Факторизация чисел и методы решета. Часть II Факторизация чисел и эллиптическая кривая. Часть III Факторизация чисел и сумма неизвестных делителей. Часть IV Возможность единственного представления составного нечетного натурального...

Факторизация и эллиптическая кривая. Часть III

Прочие статьи цикла Факторизация чисел и методы решета. Часть I Факторизация чисел и методы решета. Часть II Факторизация и эллиптическая кривая. Часть III Использование эллиптических кривых (ЭК) для решения разнообразных задач криптологии коснулось каким-то боком и факторизации чисел. Здесь будем...

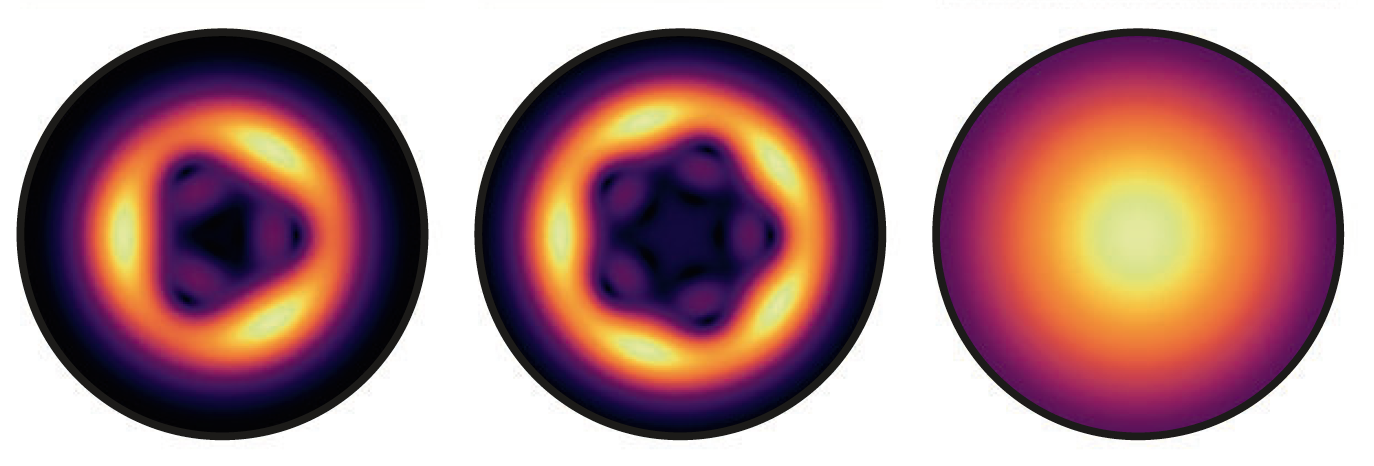

Макраме из света: шифрование данных на оптических узлах

Научные изыскания позволяют нам не только лучше понимать окружающий наш мир, но и контролировать некоторые процессы и явления. За долгие годы исследований и экспериментов мы научились менять свойства материалов, манипулировать электромагнитными полями, видеть далекие планеты и звезды, разбирать по...

[Перевод] Всё, что вы хотели знать о безопасном сбросе паролей. Часть 2

Двухфакторая аутентификация Всё прочитанное вами в первой части касалось идентификации на основании того, что знает запрашивающий. Он знает свой адрес электронной почты, знает, как получить к ней доступ (т.е. знает свой пароль от электронной почты) и знает ответы на секретные вопросы. «Знание»...

[Перевод] Всё, что вы хотели знать о безопасном сбросе паролей. Часть 1

Недавно у меня появилось время снова поразмыслить над тем, как должна работать функция безопасного сброса пароля, сначала когда я встраивал эту функциональность в ASafaWeb, а потом когда помогал сделать нечто подобное другому человеку. Во втором случае я хотел дать ему ссылку на канонический ресурс...

Факторизация чисел и методы решета. Часть II

Прочие статьи цикла Факторизация чисел и методы решета. Часть I Факторизация чисел и методы решета. Часть II Задается N — большое составное нечетное натуральное число (СННЧ), которое требуется факторизовать. Математическая теория метода решета числового поля (NFS) строится на основе теории...

Определяем направление на аэропорт с помощью RTL-SDR и GNU Radio

Привет Хабр. В настоящее время существует не так уж много стандартов связи, которые с одной стороны, любопытны и интересны, с другой стороны, их описание не занимает 500 страниц в формате PDF. Одним из таких, несложных для декодирования, является сигнал VHF Omni-directional Radio Beacon (VOR),...