Снятся ли разработчикам безопасные приложения?

Волнует ли разработчиков безопасность кода? Для меня вопрос открыт. Эта статья — своего рода опрос: хочу собрать мнения как разработчиков, так и специалистов по безопасности. Поможете? Читать дальше →...

Доверенные микросхемы и аппаратура: «Сколько вешать в граммах ?»

Данная статья является перепечаткой из профильного журнала "Безопасность информационных технологий", который позволяет донести проблематику до узко заточенных специалистов. Но с целью расширения круга и более широкоформатного обсуждения, я на правах автора, решил опубликовать ее и на Хабре. Термин...

Как закалялась сталь современной симметричной криптографии. Глава 2. Математическая криптография

Современные симметричные шифры, которыми мы пользуемся неявно, но повсеместно, появились в ходе своей многовековой эволюции, в ходе продолжительных и постоянных этапов собственного совершенствования. Каждый новый шаг улучшения приводил одновременно к разрушению старых уязвимых шифров и к порождению...

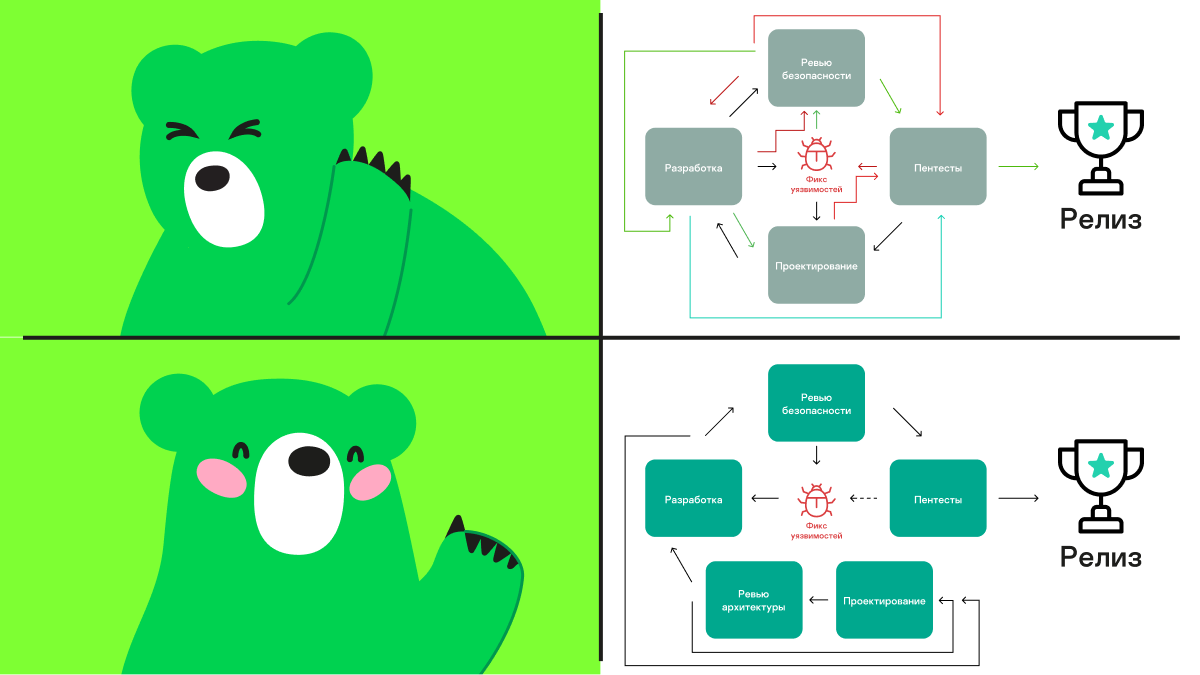

Меньше багов богу разработки: плюсы, минусы и нюансы имплементации подхода Secure by design

По дефолту разработчики, стремясь достичь безопасности приложения, идут операционным путем: пишут тесты и делают ревью, чтобы устранять уязвимости уже по факту их выявления. Однако существует подход, в рамках которого классический комплекс мер становится не нужен, — все эти требования будут неявно...

Как мы сделали кибериммунный продукт с использованием опенсорсной библиотеки: этапы, подводные камни, решения

Помните, как еще до пандемии компании стремились обеспечить безопасный доступ в периметр для своих сотрудников-удаленщиков? Особенно, если данные были сверхважными, — например, бухгалтерские сведения или корпоративные документы. Решения были сложные, громоздкие и дорогие. А представляете, насколько...

Частотный vs байесовский подходы: оцениваем True Positive Rate при неполной разметке данных

Привет, Хабр! Меня зовут Алан Савушкин (@naive_bayes), я — дата-сайентист в команде Data Science & Big Data «Лаборатории Касперского», и мы отвечаем в том числе за фильтрацию нерелевантных алертов при телеметрии киберугроз в проекте Kaspersky Managed Detection and Response (MDR). В данной статье...

Не шути с ChatGPT. Как хайповая нейросеть может применяться в кибератаках и изменить ИБ

Пожалуй, все уже набаловались с ChatGPT, так что пришла пора поговорить о ней максимально серьезно. Технологии искусственного интеллекта влияют на все сферы нашей жизни, включая кибербезопасность – а значит и та самая нейросеть может как применяться для целевых атак и компрометации, так и помогать...

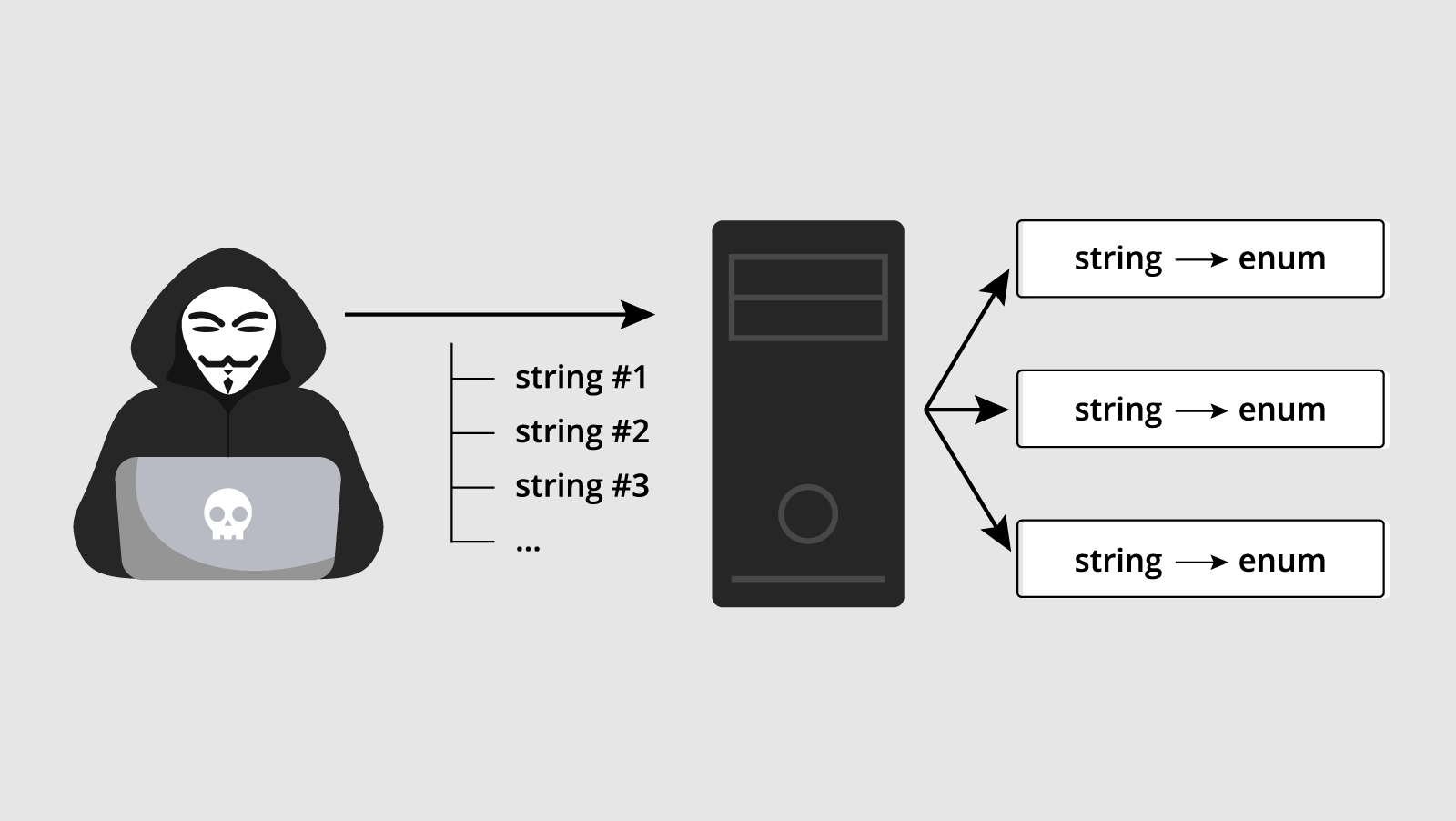

Парсинг string в enum ценой в 50 Гб: разбираем уязвимость CVE-2020-36620

В этой заметке разберём уязвимость CVE-2020-36620 и посмотрим, как NuGet-пакет для конвертации string в enum может сделать C# приложение уязвимым к DoS-атакам. Читать дальше →...

Как закалялась сталь современной симметричной криптографии. Глава 1. Классическая криптография

Современные симметричные шифры, которыми мы пользуемся неявно, но повсеместно, появились в ходе своей многовековой эволюции, в ходе продолжительных и постоянных этапов собственного совершенствования. Каждый новый шаг улучшения приводил одновременно к разрушению старых уязвимых шифров и к порождению...

Приглашаем на Samokat.tech Meetup #2 — безопасность, Next JS и микрофронтенды

24 марта 2023 года проведем в Москве Samokat.tech Meetup про frontend. Мы делаем этот митап, чтобы рассказать, как устроена технологическая сторона ритейла реального времени. В программе — три доклада от спикеров из e-commerce и e-grocery. Посмотрим, чем разработка для этих индустрий похожа или...

Программная реализация шифровальной машины «Энигма» на языке Си

Пишем старую добрую шифровальную машину на старом добром языке программирования. Читать далее...

«Хакер»: Используем отладчик для анализа 64-разрядных программ в Windows

Помимо дизассемблирования, существует и другой способ исследования программ — отладка. Изначально под отладкой понималось пошаговое исполнение кода, также называемое трассировкой. Сегодня же программы распухли настолько, что трассировать их бессмысленно — мы моментально утонем в омуте вложенных...

Тайные каналы связи или как централизованные сервисы способны разлагаться изнутри

Современный мир нельзя представить без сервисов связи, таких как социальные сети, мессенджеры, электронная почта, файловые хранилища и т.п. Мы пользуемся данными сервисами постоянно, ровно как и они планомерно пользуются нами. Конфиденциальная информация становится для сервисов связи святым граалем...

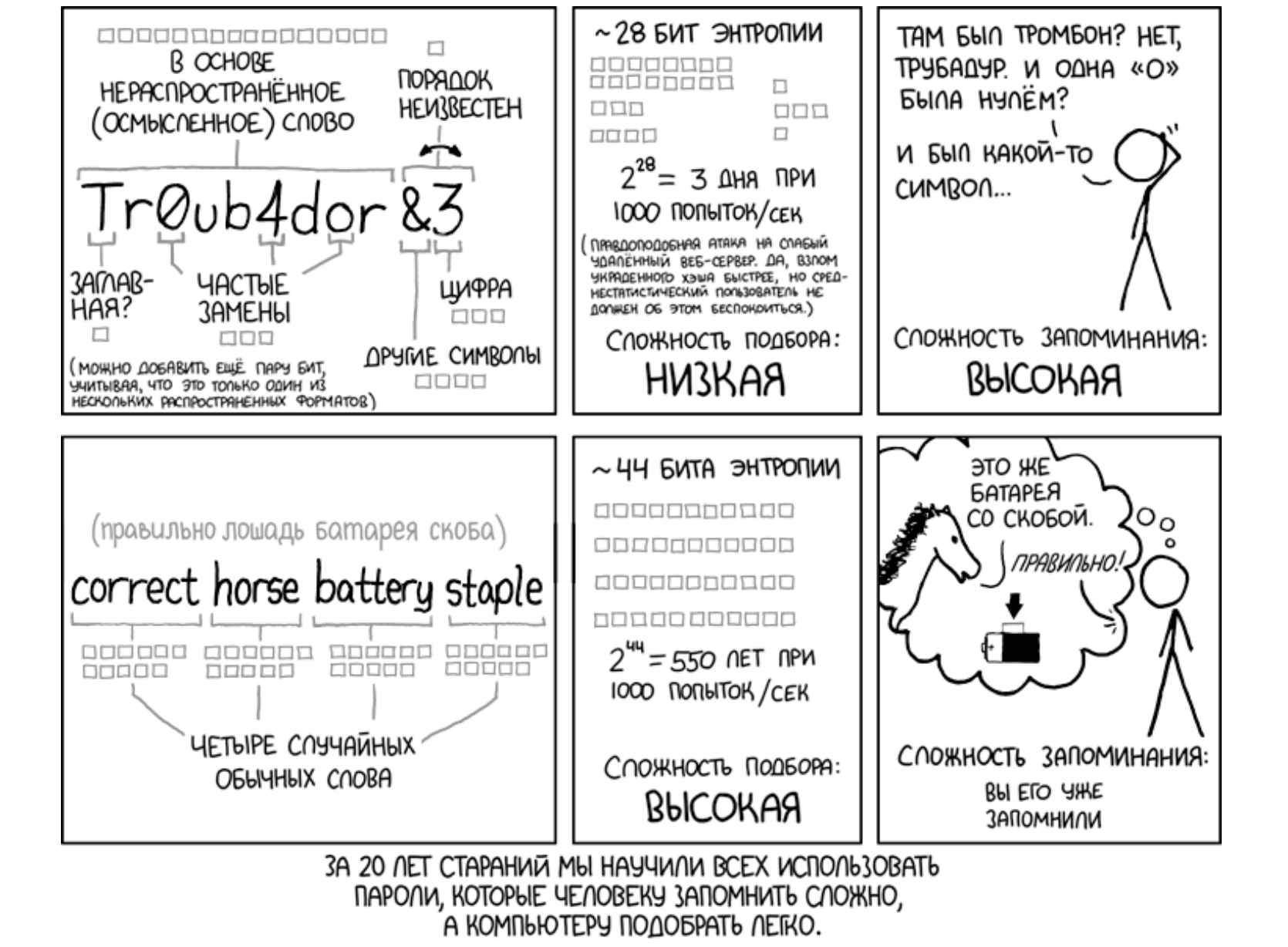

Как разработать Telegram-бота для генерации сложных паролей

Чтобы придумать надежный, но запоминающийся пароль, можно взять несколько слов и объединить их в последовательность, напоминающую сюжет. А после — отформатировать и добавить специальные символы. Все просто, но задачу можно автоматизировать — написать Telegram-бота, который будет генерировать пароли...

MDM в Android: плюсы, минусы, подводные камни

Как только у сотрудника какой-либо компании появляется необходимость выполнять задачи на мобильных устройствах (пусть даже элементарно читать рабочую почту) и, соответственно, получать с них доступ к данным компании, появляются риски. Мобильные устройства (как и все эндпоинты) подвержены ряду...

Обезопасить, удержать, сохранить. Выгрузка трафика анонимной сети как свойство отложенной маршрутизации в HLT

Сохранение анонимного трафика HLS для последующего реиспользования. Читать далее...

А вы давно заглядывали внутрь ваших зависимостей?

Задумывались ли вы о том, что находится внутри зависимостей, которые так или иначе подтягиваются в ваш код? Взять чужую библиотеку сейчас — норма жизни, но чем это обернется с точки зрения безопасности? Последние истории с node‑ipc и CTX заставили задуматься о том, что лежит внутри этих...

Концепция постpоения локальной вычислительной сети. Взгляд из «лихих» 90-х

В процессе подготовки заключительной части своего повествования «Пятьдесят лет на стезе программирования» мне в руки попал материал под названием «Концепция постpоения локальной вычислительной сети». Эта концепция была написана 30 лет назад в НИИ СВТ (г. Киров), когда мы планировали модернизацию...