[Перевод] Реверс-инжиниринг популярного античита BattlEye

BattlEye — это преимущетвенно немецкий сторонний античит, в основном разрабатываемый 32-летним Бастианом Хейко Сутером. Он предоставляет (или пытается предоставить) издателям игр простую в применении систему античита, использующую механизмы общей защиты, а также обнаружение читов для конкретных игр...

Играем с огнем: запускаем произвольный код на девелоперском iPhone 7

Под Новый год к нам в руки попал программатор JC PCIE-7. В процессе использования выяснилось, что его функционал ограничен, однако вещица оказалась с двойным дном. Внутри этого программатора мы обнаружили плату iPhone 7 специальной отладочной версии. За новогодними приключениями в мире исследования...

Разбор задач по CTF

В начале декабря мы провели командные соревнования по информационной безопасности. Помимо OTUS, организаторами мероприятия для «белых хакеров» выступили Volga CTF и CTF.Moscow. Пожалуй, пришла пора подвести итоги и подробно рассказать о заданиях. Читать дальше →...

Использование Intel Processor Trace для трассировки кода System Management Mode

Эта статья посвящена тестированию возможности использования технологии Intel Processor Trace (Intel PT) для записи трассы в System Management Mode (SMM) режиме. Работа была выполнена в рамках Summer Of Hack 2019. Автор работы: @sysenter_eip. Большинство использованных инструментов написаны другими...

Явка провалена: выводим AgentTesla на чистую воду. Часть 3

Этой статьей мы завершаем цикл публикаций, посвященных анализу вредоносного программного обеспечения. В первой части мы провели детальный анализ зараженного файла, который получила по почте одна европейская компания, и обнаружили там шпионскую программу AgentTesla. Во второй части описали...

Как я нашел способ отследить всех водителей «Ситимобил»

В субботу вечером я, как всегда, сидел и снифил трафик со своего телефона. Внезапно, открыв приложение «Ситимобил» я увидел, что один интересный запрос выполняется без какой-либо аутентификации. Это был запрос на получение информации о ближайших машинах. Выполнив этот запрос несколько раз с разными...

Аппаратные атаки на микроконтроллеры с использованием ChipWhisperer и методы защиты от них

Аппаратные атаки на микроконтроллеры с использованием ChipWhisperer и методы защиты от них Аппаратные атаки представляют большую угрозу для всех устройств с микроконтроллерами (далее – МК), поскольку с их помощью можно обойти разные механизмы безопасности. От таких атак тяжело защититься...

История одного патча Apple

В этом году мы с a1exdandy выступали на конференциях VolgaCTF и KazHackStan с докладом про Patch Diffing программ написанных на Оbjective-С и то, как с его помощью можно искать и находить 0-day и 1-day уязвимости в продуктах компании Apple. Видео выступления можно посмотреть по ссылке, слайды...

Общие понятия о системах обнаружения и предотвращения вторжений

И снова здравствуйте. В преддверии старта курса «Реверс-инжиниринг» решили поделиться с вами небольшой статьей по информационной безопасности, которая хоть и имеет довольно косвенное отношение к реверс-инжинирингу, но для многих может стать полезным материалом. Глобальный рынок продуктов...

Берегите ваши донглы: исследование безопасности ресивера клавиатур Logitech

Так исторически сложилось, что большинство сотрудников пользуются беспроводными клавиатурами и мышами фирмы Logitech. В очередной раз вводя свои пароли, мы – специалисты команды Raccoon Security – задались вопросом: насколько сложно обойти механизмы защиты беспроводных клавиатур? Проведенное...

Явка провалена: выводим AgentTesla на чистую воду. Часть 2

Мы продолжаем серию статей, посвященных анализу вредоносного программного обеспечения. В первой части мы рассказывали, как Илья Померанцев, специалист по анализу вредоносного кода CERT Group-IB, провел детальный анализ файла, полученного по почте одной из европейских компаний, и обнаружил там...

Признайтесь, Уотсон, вы совершенно сбиты с толку?

Холмс потер руки и засмеялся от радости. — Наш материал быстро разрастается, — сказал он. Артур Конан Дойль «Пляшущие человечки» Зима. Глинтвейн, мандарины, приятные хлопоты, сказочное время и посиделки под камином у экрана с сочным аниме. И, как каждый волшебный отрезок жизни, всё это наполнено...

Явка провалена: выводим AgentTesla на чистую воду. Часть 1

Недавно в Group-IB обратилась европейская компания-производитель электромонтажного оборудования — ее сотрудник получил по почте подозрительное письмо с вредоносным вложением. Илья Померанцев, специалист по анализу вредоносного кода CERT Group-IB, провел детальный анализ этого файла, обнаружил там...

Кейлоггер с сюрпризом: анализ клавиатурного шпиона и деанон его разработчика

В последние годы мобильные трояны активно вытесняют трояны для персональных компьютеров, поэтому появление новых вредоносных программ под старые добрые «тачки» и их активное использование киберпреступниками, хотя и неприятное, но все-таки событие. Недавно центр круглосуточного реагирования на...

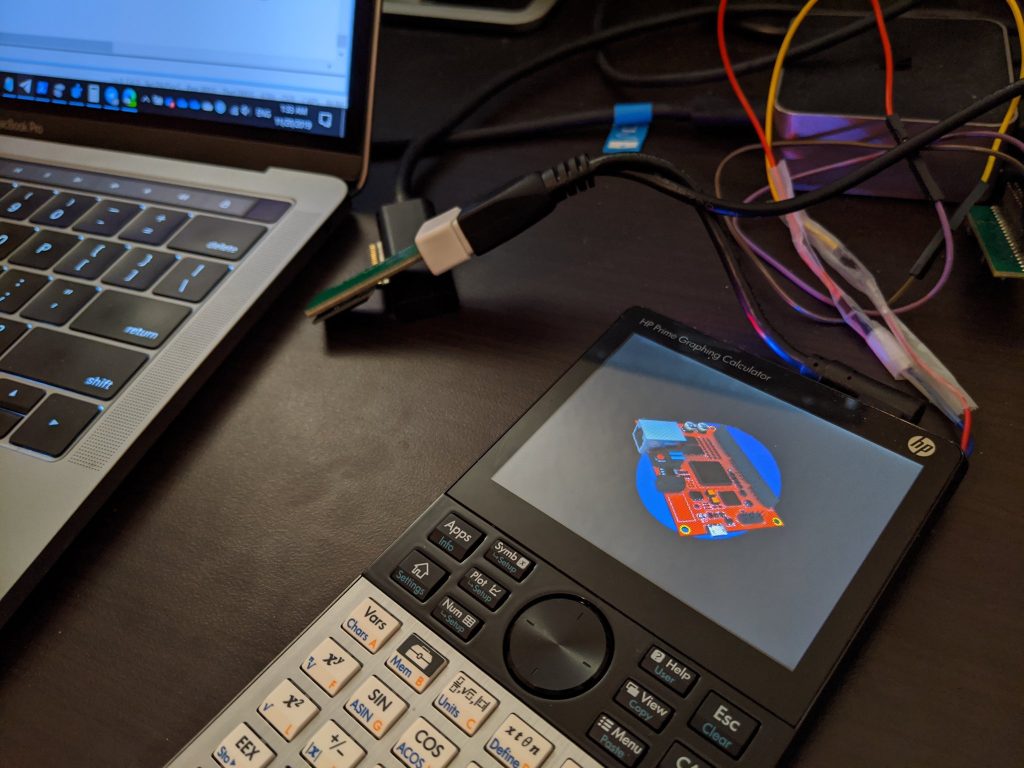

[Перевод] Значит, хотите запустить Windows 10 на калькуляторе? Ну ладно

HP Prime G2 под операционной системой Windows 10 IoT О запуске Windows на стандартном калькуляторе можно было только мечтать до появления HP Prime G2. Ещё никогда на рынок не выходил калькулятор на таком мощном железе. И что ещё более важно, HP выбрала процессор ARMv7-A! В этой статье обсудим, как...

Снифферы, которые смогли: как семейство FakeSecurity заразило онлайн-магазины

В декабре 2018 года, специалисты Group-IB обнаружили новое семейство снифферов, получившее название FakeSecurity. Их использовала одна преступная группа, заражавшая сайты под управлением CMS Magento. Анализ показал, что в недавней кампании злоумышленники провели атаку с использованием вредоносного...

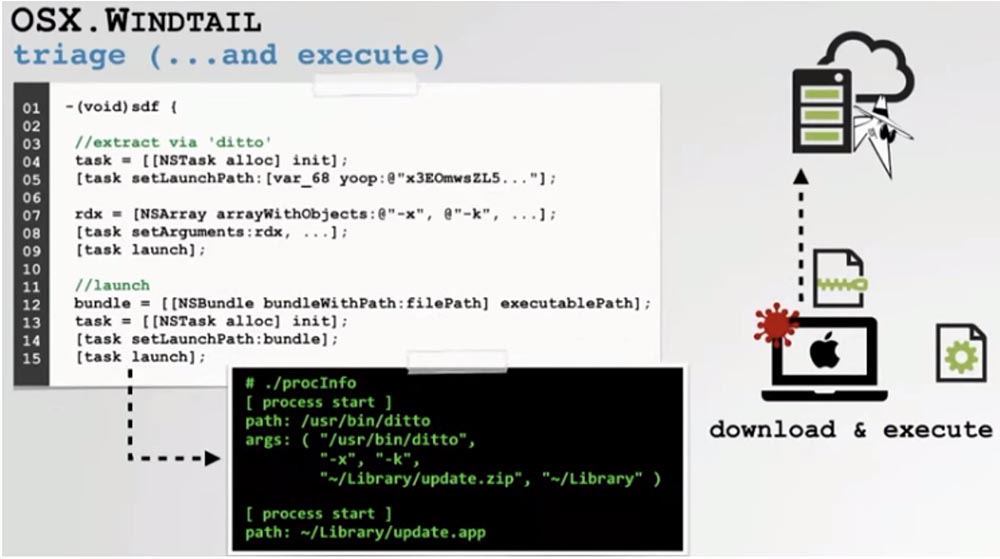

[Перевод] Конференция DEFCON 27. Извлечение пользы из хакерских продуктов для macOS. Часть 2

Конференция DEFCON 27. Извлечение пользы из хакерских продуктов для macOS. Часть 2 Получив с удаленного хакерского C&C-сервера файл с вредоносным кодом, эксплойт приступает к его исполнению. Здесь используется тот же SDF-метод, когда архив с вредоносным ПО распаковывается при помощи встроенной...

[Перевод] Конференция DEFCON 27. Извлечение пользы из хакерских продуктов для macOS. Часть 1

Брифинг выступления. Всякий раз, когда обнаруживается новый образец вредоносного ПО для macOS, он предоставляет нам возможность оценить новые возможности взлома, которые можно использовать с пользой для себя. Я имею в виду то, что жизнь коротка, зачем же тратить её на написание собственного...