Лже-Microsoft, McAfee и Google: как мы обнаружили APT-группу, маскирующую сетевую инфраструктуру под легитимные сервисы

На киберарене появился новый участник: специалисты PT Expert Security Center обнаружили ранее неизвестную преступную группировку. В России она пока нацелена на организации топливно-энергетического комплекса и авиационной промышленности. Злоумышленники используют на сегодняшний день достаточно...

Статья, в которой я раскрываю три 0-day уязвимости в iOS и критикую bug bounty программу Apple

Все уязвимости имеют класс Information Disclosure, а именно получение чувствительной информации приложениями из App Store без запроса разрешений у пользователя, либо обход sandbox и получение такой информации, к которой у приложений в принципе не должно быть доступа. Я загрузил на GitHub код...

Большая подборка полезных ресурсов от экспертов Positive Technologies: от лаб и подкастов до блогеров и сообществ

Хотите быть в курсе всего интересного, что происходит в практической информационной безопасности? Знать, за чьими твитами стоит следить, где можно подружиться с коллегами по цеху, что в первую очередь читать и смотреть, чтобы почерпнуть фундаментальные штуки? На каких площадках можно прокачать...

Трояны и бэкдоры в кнопочных мобильных телефонах российской розницы

Немалое количество простых кнопочных телефонов, присутствующих в российских магазинах, содержат нежелательные недокументированные функции. Они могут совершать автоматическую отправку СМС-сообщений или выходить в интернет для передачи факта покупки и использования телефона (передавая IMEI телефона и...

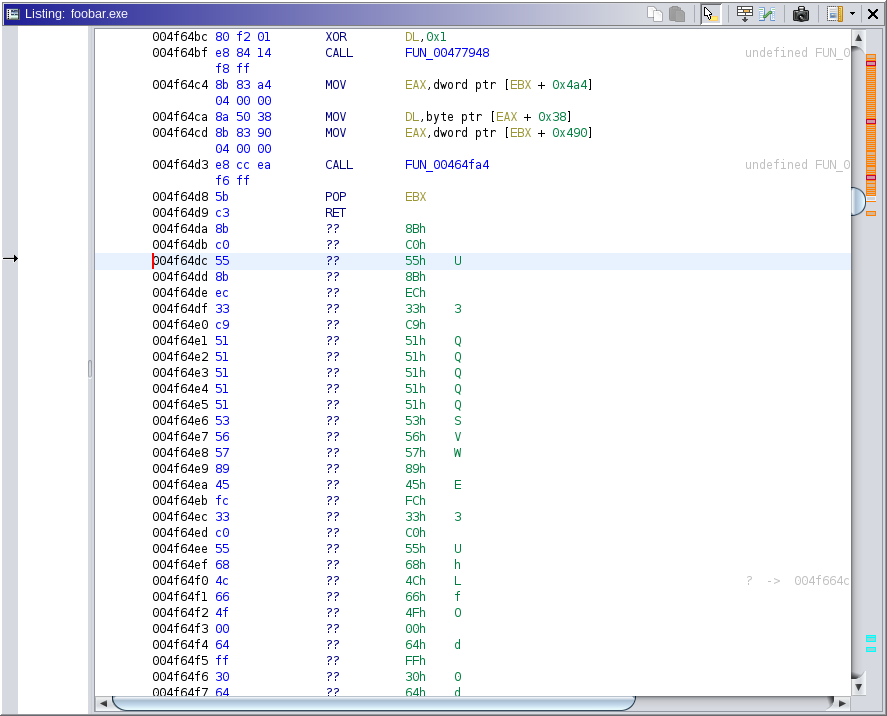

[Перевод] Реверс-инжиниринг ПО начала 2000-х

Предыстория В этой серии статей я рассказываю о системе лицензирования ПО, использовавшейся в проприетарном программном приложении 2004 года. Это ПО также имеет пробный режим без регистрации, но с ограниченными функциями. Бесплатную лицензию можно было получить, зарегистрировавшись онлайн на сайте...

Обзор обнаруженных техник и тактик группировки Winnti. Часть 2

В первой части этой статьи эксперт компании «Информзащиты» рассказал, как ему удалось отследить атаку группировки Winnti, «жертвами» которой становятся предприятия военно-промышленного комплекса, аэрокосмической отрасли, правительственные организации и разработчики ПО. Злоумышленники закрепляются в...

LeetD3vM4st3R

В APK находится функционал по генерации сигнатуры для ассоциативного массива. Постарайтесь получить подпись для следующего набора данных: { "user" : "LeetD3vM4st3R", "password": "__s33cr$$tV4lu3__", "hash": "34765983265937875692356935636464" } и отправить результат @****** в Telegram....

Искусство кибервойны: как китайские группы TaskMasters и TA428 атакуют Россию

В середине мая 2021 года эксперты из SOLAR JSOC вместе с Национальным координационным центром по компьютерным инцидентам (НКЦКИ) выпустили отчет о серии целенаправленных атак, выявленных в 2020 году. Согласно исследованию, главной целью атакующих в России были федеральные органы исполнительной...

Живее всех живых: анализируем первый сэмпл нового шифровальщика BlackMatter

Лето 2021 года выдалось жарким не только из-за погоды, но и новостей из мира Ransomware. В конце мая группа DoppelPaymer произвела, пользуясь маркетинговым термином, "ребрендинг", переименовав свои новые программы-вымогатели в Grief (Pay OR Grief). А в июне-июле группы DarkSide и REvil друг за...

Обзор обнаруженных техник и тактик группировки Winnti. Часть 1

Одно фишинговое письмо, по неосторожности открытое сотрудником компании, - и важная информация слита злоумышленнику. Всего лишь один клик мышью и на компьютере сотрудника запущены процессы, «допускающие» злоумышленников к инфраструктуре организации. При этом «антивирусы» взлом пропустили. Как раз с...

Еще одна стажировка, или сказ про реверс IP-камеры

Давайте представим, что вы студент старших курсов вуза по какому-нибудь околоИБшному направлению или специалист в смежной области, желающий сменить сферу деятельности на исследование защищенности аппаратного или программного обеспечения. Потенциальный работодатель почти всегда требует практический...

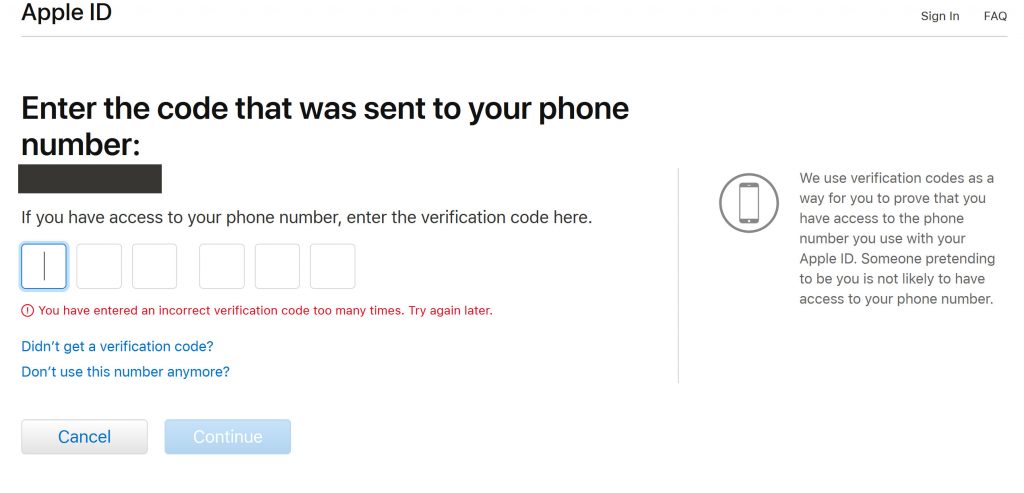

[Перевод] Почему я отказался от 18 тысяч долларов по баунти-программе Apple

Эта статья посвящена тому, как я обнаружил уязвимость в конечной точке восстановления пароля Apple, которая позволила мне захватить аккаунт iCloud. Уязвимость полностью пропатчена отделом безопасности Apple и больше не работает. В рамках баунти-программы Apple Security Team вознаградила меня 18...

Средства автоматизации анализа вредоносных программ

На примере программы-вымогателя REvil рассматривается использование при анализе вредосного программного обеспечения таких средств автоматизации, как Python, IDAPython, x64bgpy. Демонстрируются их возможности по расшифровке конфигурационных данных, деобфускации строк и вызовов функций API для...

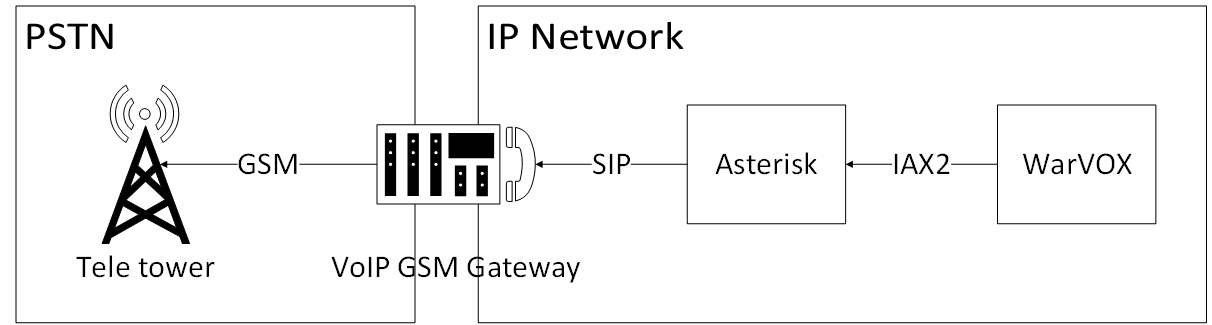

[Перевод] Я сделал 56874 звонка, чтобы исследовать телефонную сеть

Какие системы сегодня используются в телефонной сети Финляндии? Такой вопрос возник у меня, когда я пролистывал старый телефонный справочник начала 2000-х. Как минимум, там есть обычные абоненты, линии поддержки клиентов разных бизнесов, голосовая почта и факсимильные аппараты. Абоненты и линии...

Гайд по реверсу iOS приложения на примере ExpressVPN

В этой статье я расскажу о своем опыте реверса приватного API одного из популярных впн клиентов - ExpressVPN. Мы рассмотрим, как находить и обходить методы обнаружения MITM (обход ssl pinning), научимся работать с фридой в iOS реверсинге, поколупаемся в клиенте используя иду, и после этого разберем...

Плагины для системы анализа DRAKVUF. Как обнаруживать вредоносные техники с помощью rpcmon

Чтение файла, запись в реестр, создание нового процесса — вот примеры событий, обработка которых задействует ядро операционной системы. Практика показывает, что большинство интересных операций в ОС стабильно обнаруживается отслеживанием системных вызовов. Большинство, но не все. Не так давно мы...

Анализ вредоносных программ. Интересные трюки

Решил сделать серию публикаций про интересные трюки и оригинальные идеи, выявленные при анализе вредоносных программ, а также и про подходы, которые использовались при анализе. Надеюсь, что публикации будет интересными, а возможности и желания хватит на большую серию, а там уже увидим… В качестве...

Как управлять FM-вещанием через iPhone

Кто сейчас вообще слушает радио? Может показаться, что в современном мире не осталось места для радио, однако мы сумели отыскать несколько кейсов его реального использования и немного поиграли с этим: В этой статье мы хотели бы рассказать, как не будучи радиотехниками, можно реализовать механизм...