Когда вам достаточно базового файрвола

Безопасность проекта может обрушиться, как в дженге, от одного халатно не закрытого порта. Тысячи ботов обшаривают интернет в поисках таких лазеек, чтобы угнать доступы. Для фильтрации трафика между зонами сети провайдеры внедряют межсетевые экраны (МЭ). Они помогают разграничивать права доступа,...

Фаерволы: какие бывают и как они могут быть реализованы

Фаервол, брандмауэр, межсетевой экран — это некая функция, которая определяет пропускать пакет или не пропускать пакет, основываясь на его содержимом. В этой статье разберемся, как фаервол может быть реализован с аппаратной точки зрения. Читать далее...

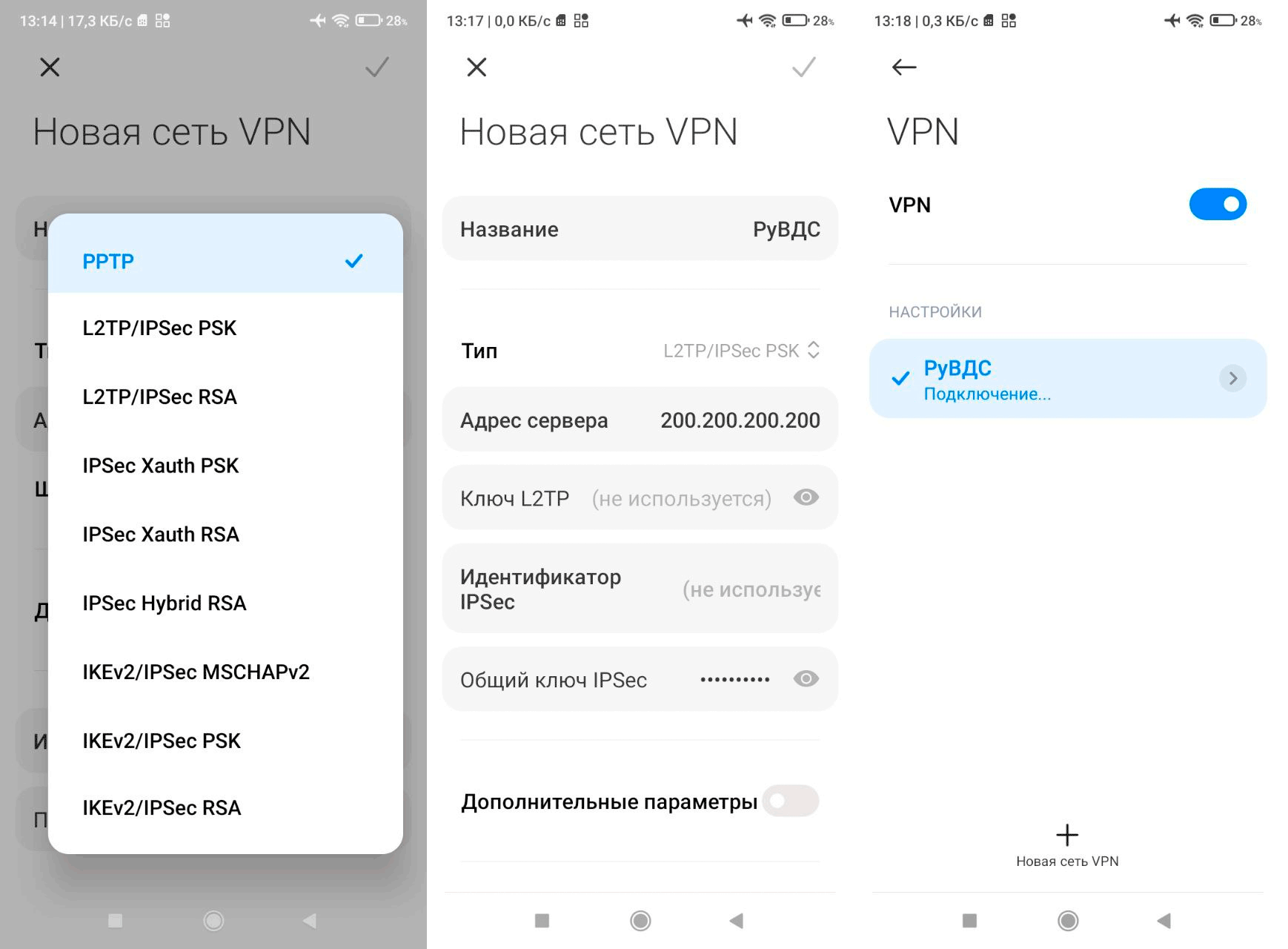

Обход блокировки «Тиндера» — простой метод

20 июня 2023 года приложение для знакомств Tinder (США) заблокировало пользователей из РФ. Если конкретно, на сайте tinder.com и в мобильном приложении теперь нельзя авторизоваться с российских IP-адресов. Перед вами идеальный пример пользы от VPN, потому что в данном случае VPN решает проблему...

[Перевод] Охотимся на уязвимость Nginx Alias Traversal: утечка сейфа Bitwarden

Nginx, универсальный веб-сервер, имеет ключевое значение для многочисленных интернет-инфраструктур, занимает доминирующую долю рынка с момента своего создания в 2004 году, получил широкое распространение на веб-сайтах и в контейнерах Docker. В этой статье рассматриваются тонкости Nginx, основное...

IQ-Openvpn или Openvpn с распределенной маршрутизацией

С каждым днем все больше и больше людей узнают, что такое VPN и начинают им пользоваться, но зачастую все сталкиваются с такой проблемой, что включая VPN мы получаем доступ к заблокированным ресурсам, но в тоже время теряем доступ к ресурсам, которые закрывают свой доступ из других локаций по тем...

Вирусы на серверах компании — как это бывает?

Всем привет! В свободное от не-работы время я CTO собственной компании (DigitalWand), и как следствие – чем мне только ни приходится заниматься! И вот недавно один из наших клиентов посетовал на проблемы в своей внутренней кухне: мол, вирус положил внутренние сервисы, включая git и площадки для...

Изменить порт по умолчанию или настроить файрвол правильно?

Любой сервер, подключенный напрямую к сети интернет, должен быть надёжно защищён. Будем разбираться, как этого достичь и что можно использовать. Читать дальше →...

[recovery mode] Сбой в работе почтового сервиса @mail.ru

Все естественно помнят, что существуют базовые проверки почты: SPF "Sender Policy Framework" (фреймворк политики отправителя) - это метод проверки электронной почты, который позволяет проверять, действительно ли отправитель имеет право отправлять электронные письма от имени определенного домена....

Принт-сервер из хлама

В этой статье я расскажу, как создать принт-сервер из старого неттопа. Зачем нужен принт-сервер? Предположим, у вас есть принтер, который находится в кабинете или квартире, и вам необходимо обеспечить доступ к нему всем пользователям в этом помещении (офисе, квартире). Если принтер имеет Ethernet...

Блокируем посетителей сайтов по IP

Привет! Сегодня хотим поделиться простым способом защиты от L7 DDoS-атак. Есть и другие варианты, но описанный в статье — лёгкий и быстрый. Читать далее...

Не все TLS-сканеры одинаково полезны

Получив рейтинг A+ за настройки администрируемого веб-сервера от одного из популярных TLS-сканеров, вы можете впасть в эйфорию, и совершенно безосновательно. Читать дальше →...

Google предлагает сократить сроки доверия корневым и подчинённым центрам сертификации

3 марта Google объявила в своем блоге о своей инициативе «Движение вперёд, вместе», предлагая всем поддержать их инициативу по существенному сокращению сроков доверия удостоверяющим центрам сертификации. Напомним, что это не первый шаг такого рода. Ранее корпорация уже выступала за сокращение...

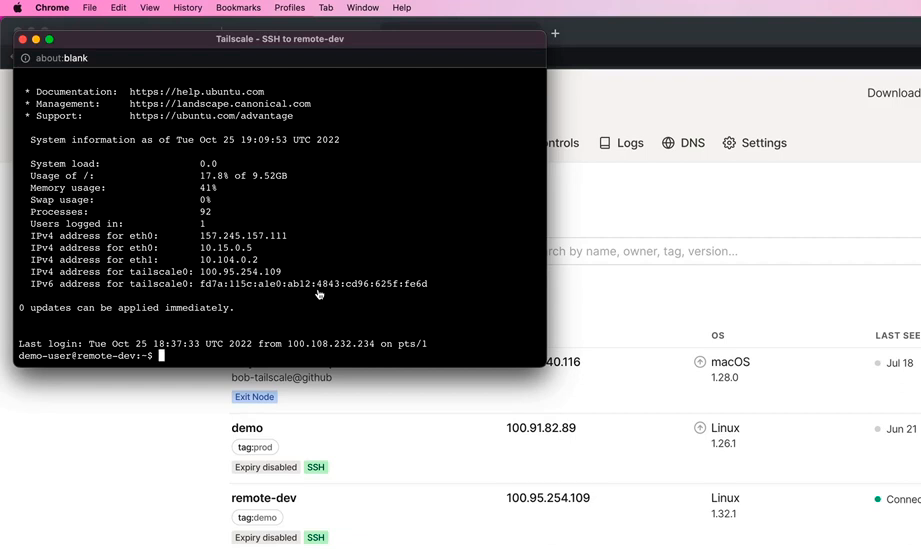

Военная архитектура SSH. Узел-бастион и принцип нулевого доверия

В инфраструктуре организации есть такое понятие, как узел-бастион — специальный компьютер в сети, обычно на внешней стороне демилитаризованной зоны (ДМЗ) организации. Узел назван по военной терминологии. Если кто видел средневековые крепости, там есть специфические выступы — бастионы, как на КДПВ....

[Перевод] Повышаем производительность и безопасность мониторингом логов и метрик

В предыдущей статье серии мы обсудили важность сбора данных. В этой статье мы изучим роль мониторинга в наблюдаемости, особенно его связь с безопасностью, производительностью и надёжностью. Мониторинг необходим для выявления происходящих в продакшене проблем и выбросов, он позволяет командам...

[Перевод] Decrypt your *.vmdk affected by CVE-2020-3992 / CryptoLocker attack

Прошлая пятница закончилась масштабной атакой на сервера ESXi < 7.0 на leaseweb. Администраторы, хостинг-провайдеры и Французская группа реагирования на компьютерные чрезвычайные ситуации (CERT-FR) предупреждают, что злоумышленники активно нацелены на неисправленные серверы VMware ESXi против...

Консоль SSH на WebAssembly внутри браузера: как это сделано

Веб-консоль SSH запускается по нажатию кнопки на сайте Почти у каждого VPS- и облачного провайдера есть веб-клиент SSH, который запускается через браузер. Такое приложение помогает вам подключиться по SSH к своим виртуальным машинкам на удалённом сервере, не выходя из браузера. В наше трудное время...

Kafka acl или разграничение доступа RuleBAC

Исходное положение Этап первый - боремся с регулярками. Этап второй - разделяй топики и властвуй. Этап третий - просто автоматизируй это. Этап четвертый - как правильно удалять aclы. раскурить тему аклов в кафке...

Дополнительные инструменты SOC: что заимствовать у ИТ-подразделений для информационной безопасности

Security Operations Center (SOC) — это центр мониторинга информационной безопасности. Функции этого структурного подразделения — оперативный мониторинг безопасности ИТ-среды, обнаружение потенциальных угроз и предотвращение кибератак. В этой статье мы расскажем об использовании низкоуровневых...

Назад