[Перевод] Как ограничить частоту запросов в HAProxy: пошаговая инструкция

Автор статьи объясняет, как реализовать в HAProxy ограничение скорости обработки запросов (rate limiting) с определенных IP-адресов. Команда Mail.ru Cloud Solutions перевела его статью — надеемся, что с ней вам не придется тратить на это столько времени и усилий, сколько пришлось потратить ему....

Пока все дома: как защитить инфраструктуру IT-компании на удаленке

Карантин заставил IT-отрасль перейти на удаленку. Оказалось, что инфраструктура многих компаний к такому не готова — удаленный доступ дается на скорую руку, а VPN-сервера конфигурируют за пару дней. А еще дистанционная работа обостряет человеческий фактор, из-за которого продуманная безопасность...

Как наладить безопасный доступ к серверам в режиме удалённой работы

Тут на Хабре уже десятки статей, повествующих, как люди переживали переход на удалёнку, как переживали первые дни удалёнки, потом – как прошла первая неделя, и всё такое прочее. Иногда между описанием эмоций проскакивали какие-то дельные советы. Мы как люди с 12-летним опытом удалённого...

Более безопасное подключение к SSH с помощью DNSSEC

Все, кто использует SSH знают, что при первом подключении к серверу, появляется сообщение с подтверждением отпечатка ключа. Дальше ключ сохраняется на стороне клиента, и больше это сообщение не показывается до момента пока сохраненный ключ не изменится. Но в чем практический смысл этой процедуры? В...

Двухфакторная аутентификация в OpenVPN с Telegram ботом

В статье описывается настройка сервера OpenVPN для включения двухфакторной аутентификации с Telegram ботом, который будет присылать запрос с подтверждением при подключении. OpenVPN — широко известный, бесплатный VPN сервер с открытым исходным кодом, который повсеместно используется для организации...

Компания по защите от DDoS сама запускала DDoS-атаки, признал её основатель

К 2016 году vDos стал самым популярным в мире сервисом для заказа DDoS-атак Если верить теориям заговора, то антивирусные компании сами распространяют вирусы, а сервисы защиты от DDoS-атак сами инициируют эти атаки. Конечно, это выдумки… или нет? 16 января 2020 года Федеральный окружной суд...

[Перевод] Обнаружена новая вспышка H2Miner червей, которые эксплуатируют Redis RCE

День назад один из серверов моего проекта был атакован подобным червем. В поисках ответа на вопрос «что же это было такое?» я нашел замечательную статью команды Alibaba Cloud Security. Поскольку я не нашел этот статьи на хабре, то решил перевести ее специально для вас...

Делаем Windows Server безопаснее

В этой статье автор хотел бы дать пару хороших советов по администрированию серверов на Windows, которые по какой-то причине не нашел в интернете. Следуя этим принципам вы сильно обезопасите свои серверы под управлением Windows как в локальных средах, так и в публичных. Читать дальше →...

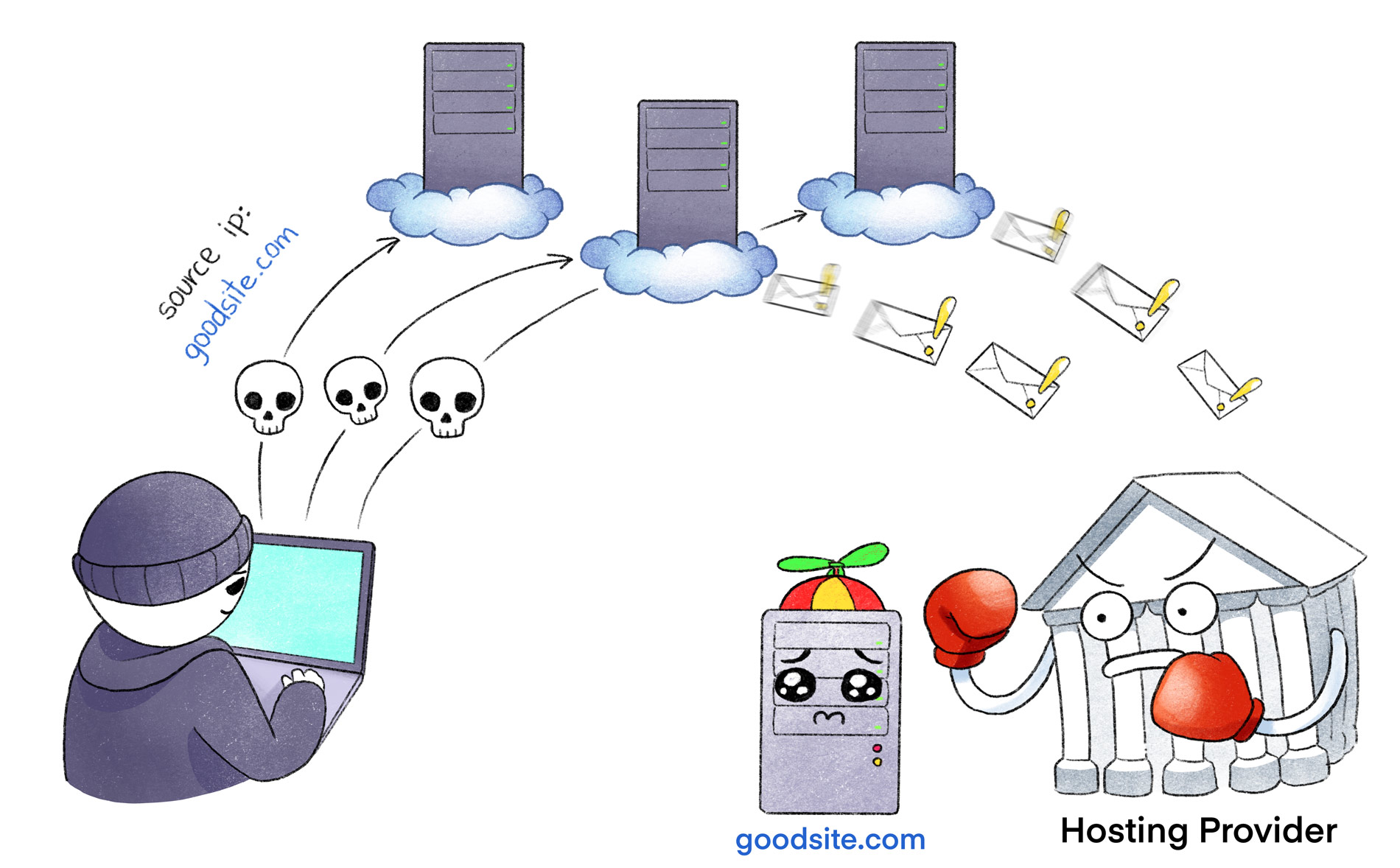

DDoS-атака через социальную инженерию

TL;DR Атакующий подменяет source ip на адрес вашего сервера и триггерит автоматические абузы. В результате клиента банят на хостинге за вредоносную активность, которой не было. Комментарий от vdsina.ru: Эта статья написана нашим клиентом, который перешёл к нам от крупного хостера после DDoS-атаки и...

[Перевод] Проблема конфиденциальности данных в Active Directory

Я занимался тестированиями на проникновение с использованием PowerView и использовал его для извлечения информации о пользователях из Active Directory (далее – AD). В то время я делал акцент на сборе информации о членстве в группах безопасности, а затем использовал эту информацию, чтобы...

Что происходит при соединениях внутри и вне VPN-туннеля

Из писем в службу техподдержки Tucha рождаются настоящие статьи. Так, недавно к нам обратился клиент с запросом разъяснить, что происходит при соединениях внутри VPN-туннеля между офисом пользователя и средой в облаке, а также при соединениях вне VPN-туннеля. Поэтому весь текст, приведенный ниже, —...

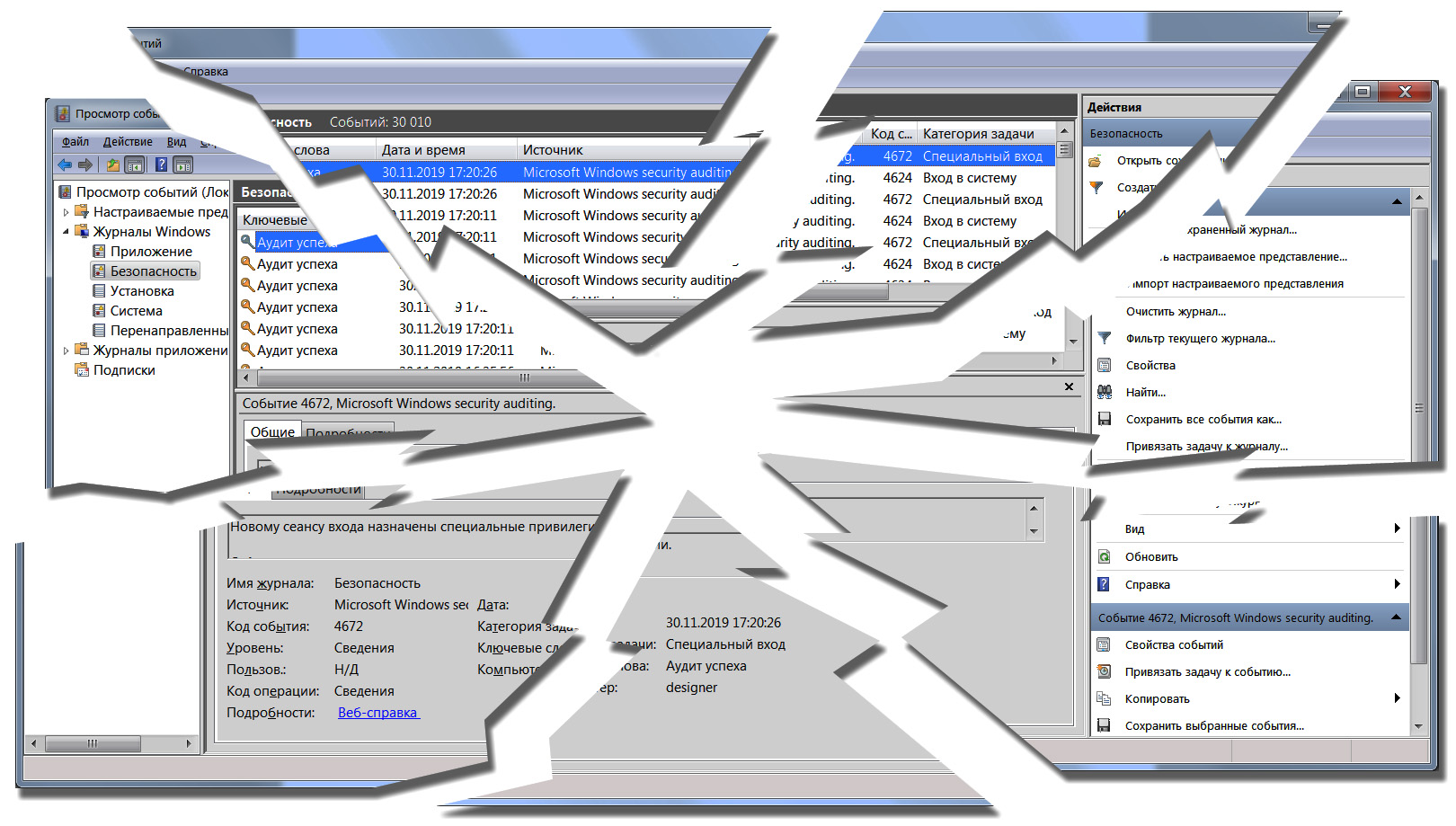

Проблемы в системе журналирования событий безопасности ОС Windows

В операционных системах семейства Windows реализована довольно неплохая система журналирования событий безопасности. О ней в различных публикациях и обзорах написано много чего хорошего, но эта статья будет про другое. Здесь мы поговорим о проблемах и недоработках в этой системе. Некоторые из...

Что останется в серверной?

Многие организация используют облачные сервисы или перемещают оборудование в ЦОД. Что имеет смысл оставить в серверной и как лучше организовать защиту периметра офисной сети в такой ситуации? Читать дальше →...

[Перевод] Обнаружение брутфорс-атак через NTLM с помощью Varonis

Сегодня мы опишем реальный рабочий процесс, который команда реагирования на инциденты (Incident Response Team) Varonis использует для расследования атак методом подбора паролей (brute force attack, далее – брутфорс-атака) через NTLM. Данные атаки являются довольно распространенными, и наша команда...

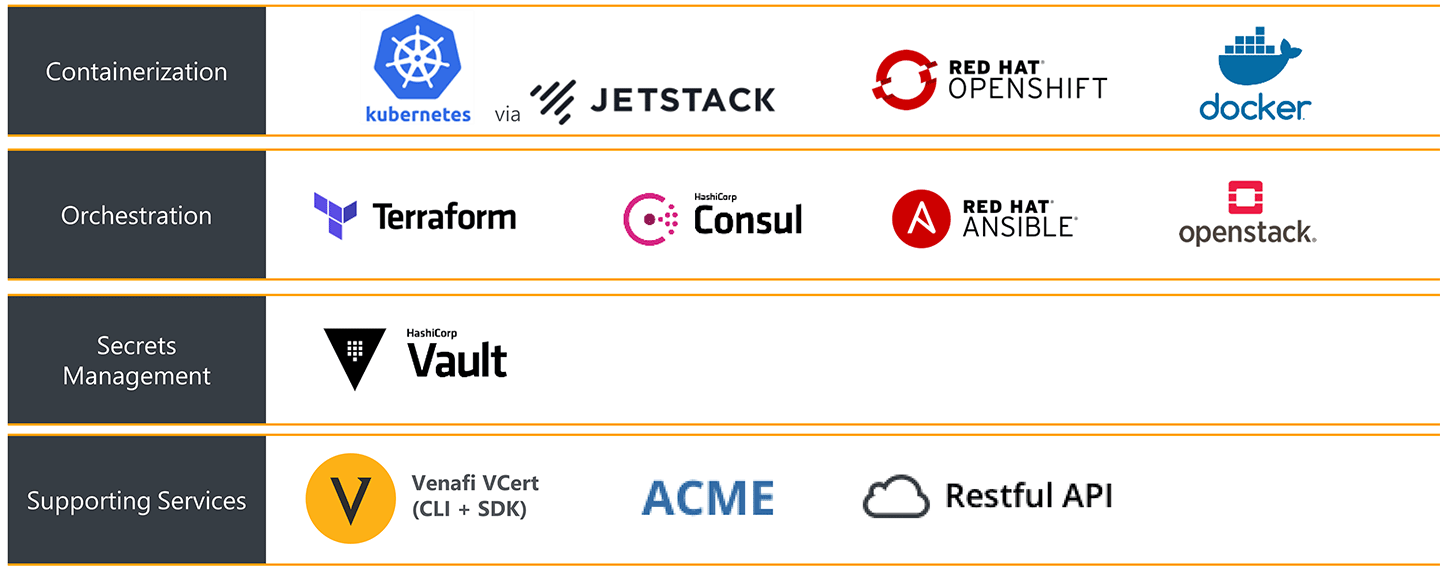

Помощь девопсам по внедрению PKI

Ключевые интеграции Venafi У девопсов и так много работы, а от них ещё требуют экспертных знаний по криптографии и инфраструктуре открытых ключей (PKI). Это неправильно. Действительно, у каждой машины должен быть валидный TLS-сертификат. Они нужны для серверов, контейнеров, виртуальных машин, в...

[Из песочницы] Самый беззащитный — это Сапсан

Был я как-то на ZeroNights, это очередная конференция по информационной безопасности, которая в этом году была совсем шлаком. Там я хотел как всегда что-либо поломать, получить за это приз, и т.д., но как я выяснил — интересных задач там не было, и пришлось развлекать себя самому. Что происходило...

[Перевод] Рекомендации Microsoft по отключению срока действия паролей: следствия и выводы

Как вам уже известно, Microsoft поменял своё руководство по политикам срока действия паролей. В мае 2019 года они разместили пост в своем блоге с пояснениями этого решения. Эксперты в сфере кибербезопасности знают, что среднестатистический человек имеет пароль, который удобно вводить, и поэтому его...

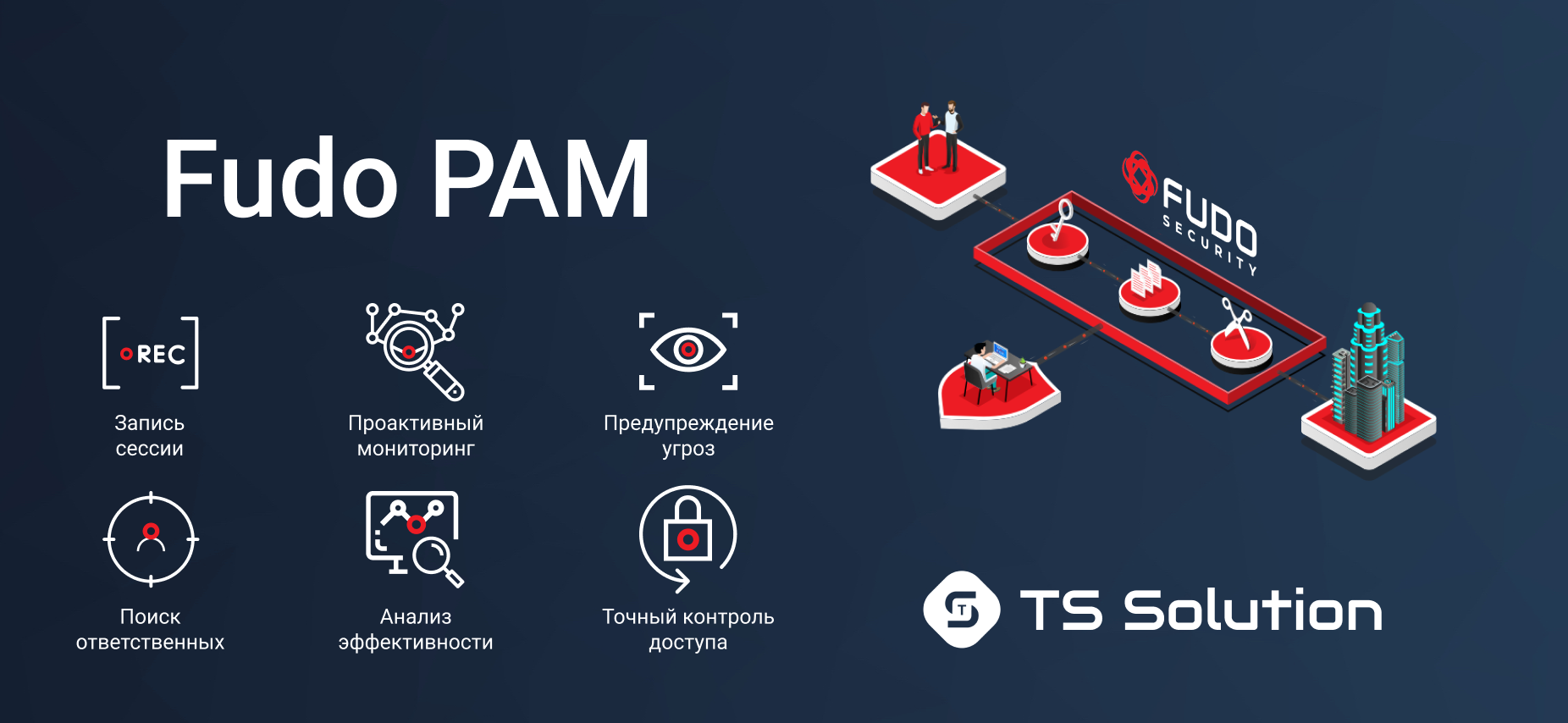

Privileged Access Management как приоритетная задача в ИБ (на примере Fudo PAM)

Есть довольно интересный документ CIS Controls, который рассматривает Информационную безопасность с применением принципа Парето (80/20). Этот принцип гласит, что 20% защитных мер дают 80% результата с точки зрения защищенности компании. Ознакомившись с этим документом многие “безопасники”...