Подпись коммитов в git при помощи gpg

В этой статье я расскажу о том, как и зачем подписывать и верифицировать коммиты в git при помощи gpg. Читать далее...

Безопасная работа в домене ALD Pro на базе FreeIPA или как хранить ключ от квартиры, где деньги лежат

Существует много способов повышения безопасности ИТ-инфраструктуры, и внедрение доменных служб, таких как ALD Pro или Active Directory, является одним из них, т.к. помогает достижению цели уже только за счет централизованного управления учетными записями и конфигурациями рабочих станций. Но...

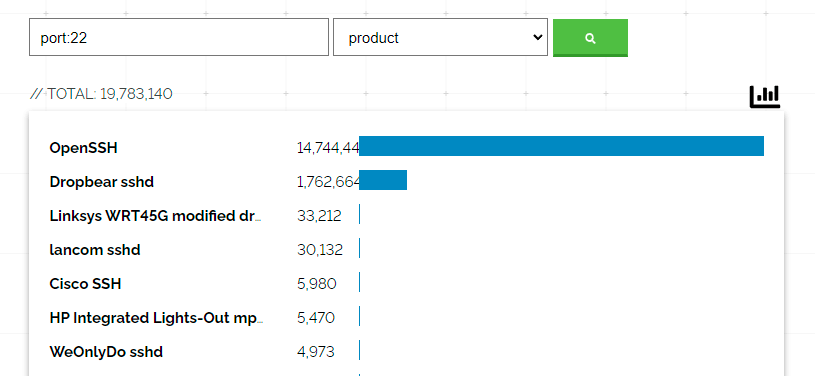

OpenSSH против SSH

Рис. 1. Разные реализации SSH, источник: Shodan Формально протокол SSH определён в ряде стандартов RFC (список ниже). В то же время есть много реализаций этого протокола. OpenSSH — самая популярная из них, хотя не единственная. Например, вот альтернативная реализация SSH на Go (и несколько примеров...

ТОП-26 программ мониторинга и контроля работы сотрудников за компьютером 2023. Полный обзор

Автоматизация рабочего процесса заметно сокращает объем обязанностей сотрудников, но важно, чтобы она еще и повышала их эффективность. Если этого не произошло, то правильным решением будет следить за продуктивностью персонала в течение дня. Для этого существуют программы, которые контролируют, чем...

Пароли здорового человека (part I)

Сегодня мы в очередной раз потрогаем тему защиты критичных данных в дозволенных местах. Здравствуйте, меня зовут Виктор и у меня больше 200 паролей. Прошли те счастливые времена, когда зажиточный помещик мог обойтись всего 1 ключом от сундука, где лежат все его NFT червонцы. Современный мир диктует...

Полнодисковое шифрование: что это такое, кому это нужно, как выбрать

Привет, Хабр! Меня зовут Игорь, я эксперт исследовательской лаборатории компании «ИнфоТеКС», в которой мы проводим сертификацию криптографии в различных продуктах. Сегодня поговорим о защите личных данных и о полнодисковом шифровании как о методе защиты информации. Full Disk Encryption (FDE) — это...

Возвращаем 2007 год, или делаем Интернет без блокировок

Как известно, в 2007 году кроме того, что деревья были выше, а трава зеленей, еще и в Интернете не было особых ограничений - можно было открыть почти любой сайт и наслаждаться им. До ковровых блокировок Telegram оставалось ещё 10 лет... К сожалению, в наше время такой возможности уже нет. Причины...

Самые необычные правила паролей

В связи с ростом вычислительной мощности CPU и GPU правила генерации паролей периодически пересматриваются. Специалисты обычно ориентируются на показатель информационной энтропии (в битах). Но в отношении паролей это не универсальное мерило, потому что пространство возможных вариантов не...

Изучаем «Mailion. Сертифицированный» — корпоративную почту с сертификатом ФСТЭК России

2022 год показал, что все риски использования иностранного ПО реализовались в полной мере. Российские пользователи столкнулись с отзывом лицензий, отключением технической поддержки и с недоступностью обновлений программных продуктов. Параллельно с этим изменились векторы атак. По данным...

Корневые хранилища сертификатов в браузерах. Основные доверенные центра Интернета

В декабре 2022 года из корневого хранилища Mozilla исключили корневые сертификаты TrustCor (точнее, для них проставлена метка Distrust for X After Date с 01.12.2022). Причиной стало сотрудничество с компаниями, у которых обнаружились связи с разведывательным сообществом США. К этому решению Mozilla...

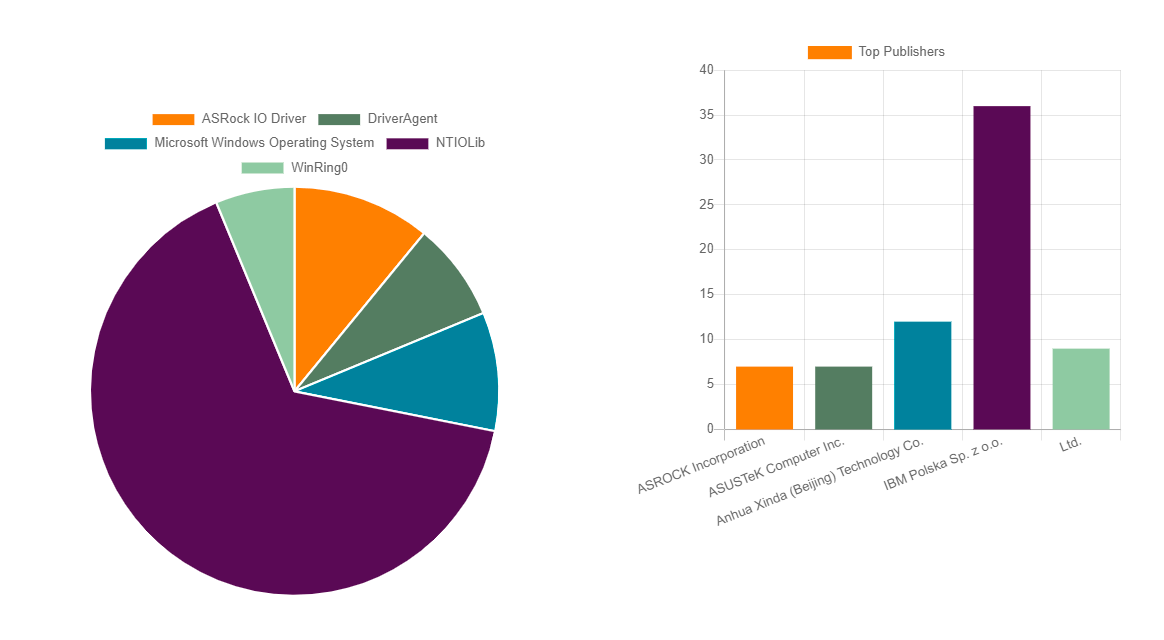

Самые опасные драйверы для Windows

Драйверы — неотъемлемая часть операционной системы, но связанные с ними уязвимости часто недооцениваются. Windows очень легко загружает на уровень ядра практически любые драйверы: подписанные/неподписанные, старые/новые. Если вредоносный код распространяется таким образом, то его трудно обнаружить....

Отчёт о конференции «Магнитка 2023»

В конце февраля‑начале марта 2023 года в Магнитогорске проходил форум «Цифровая устойчивость и промышленная безопасность России», который чаще называют «Магнитка». Несколько лет подряд он был посвящён банковской кибербезопасности. Однако в этот раз мероприятие перенесли в Екатеринбург, поэтому...

Невероятные приключения Человека-Админа: В поисках хранилища паролей

Сильнейший из офисных супергероев — Человек-Админ, защитник безопасности и хранитель паролей. Каждую рабочую неделю он сталкивается с новыми испытаниями: то нужно помочь коллегам сменить скомпрометированные пароли, то восстановить доступ к жизненно важным ресурсам. На этой неделе он столкнётся со...

70+ бесплатных приманок для ловли хакеров

Сегодня я хочу поделиться подборкой open source ханипотов, которые можно использовать для защиты своих серверов и локальных сетей от кибератак. Но для начала давайте разберемся, что такое ханипот и зачем он нужен. Honeypot — это приманка для хакеров, которая имитирует реальную цель атаки. Он может...

TTS для ИТ

Категорически приветствую коллег. Хочу поделиться опытом использования TTS для быстрого создания аудиокниг из текстовых форматов. Читать далее...

Автоматизация скучной жизни инженера по кибербезопасности

Основная задача консультанта по информационной безопасности – разработка однотипных документов по однотипным процессам. И два самых главных инструмента, которые он использует в работе, – Excel и Word. Сбор и обработка осуществляются при помощи первого, а предоставление отчетных материалов – при...

Визуальный конструктор бизнес-логики на основе Camunda BPM

Привет! Меня зовут Олег Гетманский, я – старший архитектор информационных систем. Сегодня расскажу, как мы упростили создание и управление бизнес-процесссами в IdM, оставив в прошлом жестко зашитые в систему правила и внедрив гибкий визуальный конструктор бизнес-логики Camunda BPM. Под катом...

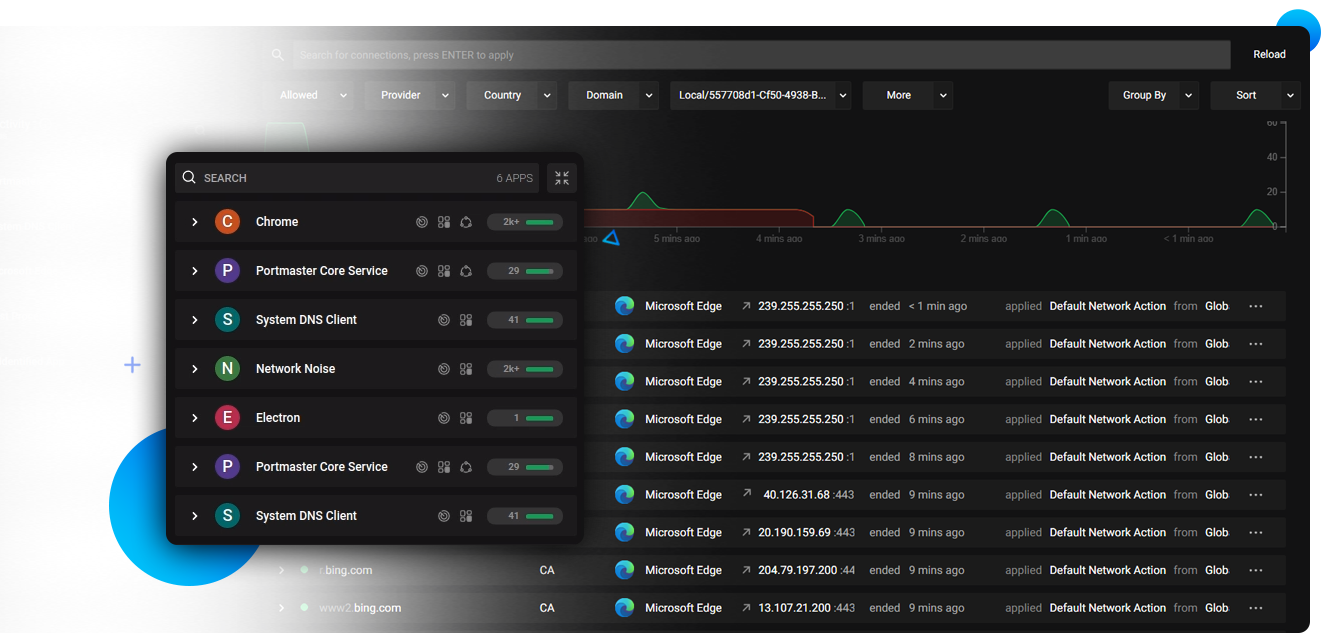

Безопасность в тренде. Лучшие опенсорс-проекты 2022 года

В фильме «Шоу Трумана» главный герой в 30 лет начал подозревать, что за ним всю жизнь наблюдают, манипулируя поведением. Так и сейчас некоторые люди с опозданием открывают для себя сквозное шифрование трафика, инструменты для самостоятельного хостинга и другие программы, о которых не задумывались в...

Назад