[Из песочницы] Как внедрение процессов безопасности помогает в переходе на удаленную работу

Статья описывает как мы использовали инфраструктуру безопасности для перевода всей нашей команды менеджеров и разработчиков на удаленную работу в период карантинных мероприятий и самоизоляции. Читать дальше →...

BarsUP.AM: как мы разрабатывали средство защиты информации web-приложений

BarsUp.Access Manager (BarsUp.AM) — наш программный комплекс по защите конфиденциальной информации. При проектировании и разработке этой системы в соответствии с требованиями нормативных документов ФСТЭК России мы столкнулись со сложностями по управлению доступом к web-приложениям с использованием...

[Перевод] Нормализация девиантности. Как неправильные практики становятся нормой в нашей отрасли

У вас когда-нибудь бывало такое, что вы говорите нечто совершенно нормальное для вас, но все остальные очень удивлены? Со мной такое случается постоянно, когда я описываю то, что считали нормальным в фирме, где я работал. По какой-то причине лицо собеседника постепенно переходит из приятной улыбки...

Habr Weekly #28 / Выступать публично не страшно, Starship взорвался, Tesla показала CYBRTRCK, Сапсан взломали

В этом выпуске: 01:12 Хотим выяснить, что вы думаете про рекламу в подкастах, и просим пройти суперкороткий опрос: u.tmtm.ru/pdcst2. 02:58 Хорошее публичное выступление: 11 простых советов, taksebe 15:41 Starship Mk1 взорвался во время тестов 20:35 Электрический пикап Tesla Cybertruck: итоги...

Топ UX тренды для банкинга в 2019 году

Адаптация сферы IT или финансовых компаний к быстро меняющемуся цифровому миру, в будущем может стать основным условием работы. Для некоторых компаний это не только вопрос успеха в будущем, но и вопрос существования в целом. В то же время, есть чрезвычайно успешные компании, которые достигают...

Как сделать стандарт за 10 дней. Часть вторая. Скучная

Как сделать стандарт за 10 дней, я рассказывал раньше. Сейчас я хотел бы рассказать о терминологии и названиях документов, их значении и разных подходах к составлению документации. Конечно, все знают, что полезно разбираться в документах, но не у всех хватает терпения вникнуть в них. Я расскажу,...

CJM для ложного срабатывания антивируса DrWeb

Глава, в которой Doctor Web удаляет DLL сервиса Samsung Magician, объявив его трояном, а для того, чтобы оставить запрос в службе техподдержки, нужно не просто зарегистрироваться на портале, а указать серийный номер. Коего, разумеется нет, потому что DrWeb высылает при регистрации ключ, а серийник...

Внедрение IdM. Подготовка к внедрению со стороны заказчика

В предыдущих статьях мы уже рассматривали, что такое IdM, как понять, нужна ли вашей организации подобная система, какие задачи она решает и как обосновать бюджет внедрения перед руководством. Сегодня мы поговорим о важных этапах, которые должна пройти сама организация, чтобы достичь должного...

Оценка стоимости проекта внедрения IdM

Очередной блок наших публикаций по теме IdM будет посвящен финансам. А именно двум самым сложным и болезненным темам – оценке проекта внедрения IdM и его обоснованию перед руководством. Полная стоимость проекта IdM складывается из затрат на оборудование, лицензии ПО, работы подрядчика и команды...

Как сделать стандарт за 10 дней

Приветствую всех! Я работаю в Департаменте информационной безопасности ЛАНИТ, руковожу отделом проектирования и внедрения. В этой статье я хочу поделиться опытом, как на старте карьеры совсем в другой компании подготовил стандарт для организации защиты персональных данных в медучреждениях. Это...

Обнаружение уязвимостей в теории и на практике, или почему не существует идеального статического анализатора

Сегодня разработку качественного программного обеспечения трудно представить без использования методов статического анализа кода. Статический анализ программного кода может быть встроен в среду разработки (стандартными методами или с помощью подключаемых модулей), может выполняться...

SOC – это люди. «Алло, мы ищем таланты» или откуда берутся аналитики цетра мониторинга и реагирования на кибератаки

Сегодня даже беглый поиск по hh.ru выдает около 90 разных по задачам и функционалу вакансий с магическим словом «аналитик» и довольно приличными условиями оплаты. Перед глазами многих кандидатов сразу проплывают большие данные и машинное обучение, зарплата начинать плясать сильно выше рынка и...

[Из песочницы] Как мы внедряли DLP-систему в одном международном нефтегазовом холдинге

На заре своей трудовой деятельности в сфере защиты информации довелось мне поучаствовать в одном крайне интересном проекте. Начался он с того, что службой безопасности одного из крупнейших частных производителей и поставщиков природного газа и нефти на территории СНГ в рамках реализации...

Внедрение IdM. К кому идти за решением проблем?

Продолжаем рассказывать о том, как действовать на каждом этапе внедрения IdM, чтобы система управления правами доступа работала максимально эффективно именно в вашей компании. В предыдущих статьях больше внимания я уделяла тому, что нужно делать самим в своей компании (в дальнейшем также буду это...

Внедрение IdM. Процедуры и технические средства — от базовых до IdM

В прошлый раз мы рассмотрели подходы к построению модели доступа. Теперь нужно подумать о процедурах и технических средствах: как простроить процессы, которые помогут управлять доступом, и как это можно реализовать. В первую очередь стоит задуматься о том, от чего вы будете отталкиваться – от того,...

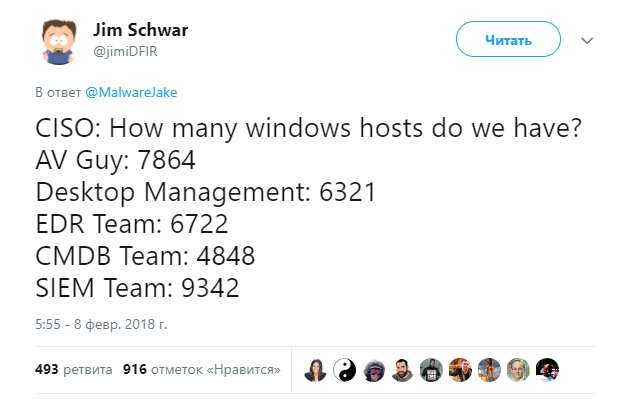

SOC for intermediate. Разбираемся в том, что защищаем, или как провести инвентаризацию инфраструктуры

И снова всем привет. Цикл «SOC for …» продолжает свое движение и развитие. Первый слой внутренней кухни центров мониторинга и реагирования на инциденты мы уже успели осветить в предыдущих статьях, поэтому попробуем понемногу пойти вглубь, к техническим подробностям и более тонким проблемам. Мы уже...

[Перевод] 31 совет по кибербезопасности для бизнеса

Интернет постоянно растёт и улучшается, благодаря этому мы теперь можем свободно общаться с людьми во всем мире. С распространением Wi-Fi мы начали создавать устройства, которые тоже подключаются к интернету, передавая данные по сети. Это замечательно, но обратная сторона медали в том, что у...

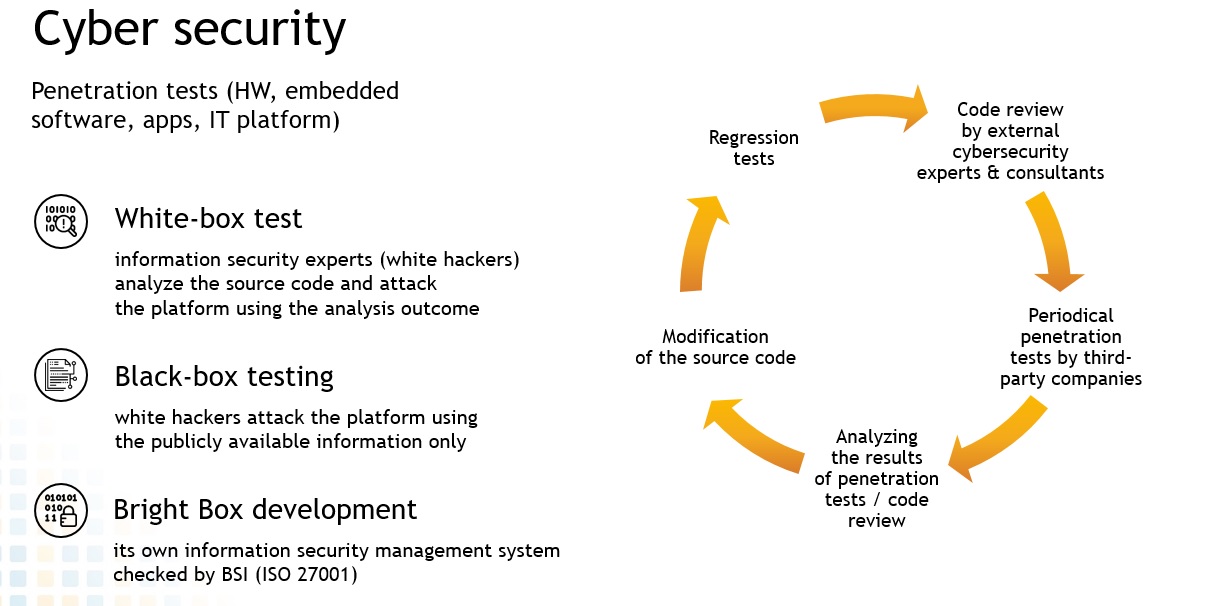

Кибербезопасность для водителей: как избежать кибератак на подключенные автомобили?

В начале января на Всемирном экономическом форуме в Давосе были озвучены самые серьезные глобальные риски 2018 года. В четверку, сразу после рисков, связанных с экстремальными погодными явлениями, стихийными бедствиями и деградацией окружающей среды, вошли кибератаки. Сегодня они вызывают...