Google собирается купить Meebo

Google ведёт переговоры о покупке Meebo. Главным продуктом компании является одноименный мессенджер, поддерживающий протоколы ICQ, Google Talk, Facebook и AIM. Среди других разработок Meebo — служба персонализированных закладок и рекомендаций, а также Meebo Bar, позволяющий встроить на сайт панель...

SkypeKit в качестве XMPP gateway

Странно, что после появления такого изобретения, как SkypeKit, этого еще никто не сделал. Собственно такой шлюз позволяет обмениваться сообщениями с пользователями Skype, используя уже имеющуюся кучу клиентов с поддержкой Jabber. Читать дальше → Источник: IM, ХабраХабр, интернет-пейджеры...

Победителем конкурса разработчиков iOS-мессенджера для ВКонтакте стал 21-летний парень

Закончившийся конкурс по разработке мессенджера для социальной сети ВКонтакте, результаты которого опубликованы сегодня, помимо того факта, что победители разделили между собой 5 млн рублей, позволяет отметить и довольно примечательное обстоятельство, которое может быть отнесено не просто к...

Просто, жизненно и со вкусом: ASUS 1011CX

Хабы: Нетбуки, Блог компании ASUS Russia Воцарение планшетов, пришествие ультрабуков – нет, ничто не уничтожит нетбуки. Вопреки ожиданиям, развитие нетбуков продолжается, появляются новые модели, а мы продолжаем информировать вас о новинках. Одно время на рынке появилось слишком много неразличимых...

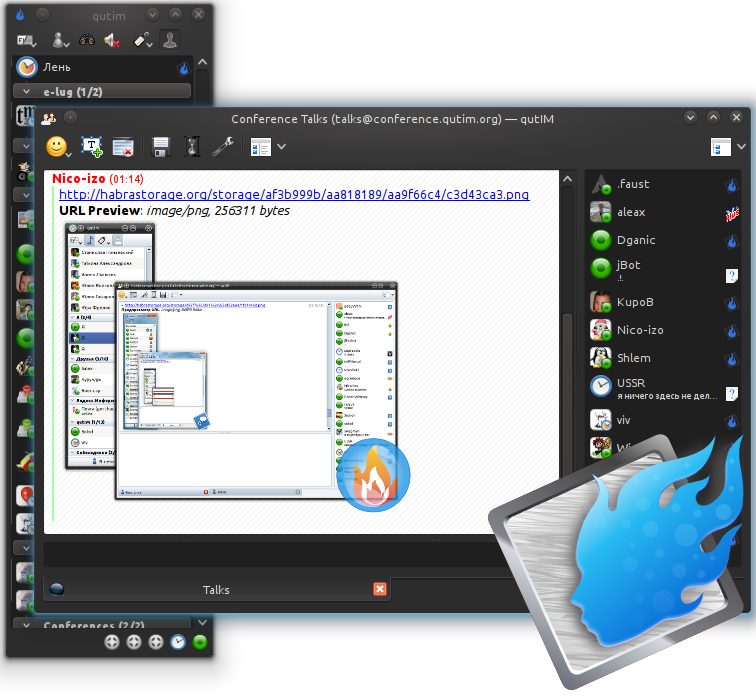

qutIM 0.3: Через тернии к звёздам!

Хабы: Qt Software, IM, C++ Забавный день, Хабрачеловек! Спустя ровно год активной разработки мы — все те, кто участвовал в разработке qutIM, рады вам представить релизную версию 0.3 под кодовым именем Nolwe. За прошедший год было исправлено огромнейшее количество ошибок, добавлены недостающие фичи...

IM / Из ICQ уберут рекламу, а в Skype добавят

В марте мессенджер ICQ перестанет показывать рекламу в окнах обмена сообщениями, сказал в интервью газете «Ведомости» анонимный представитель компании Mail.ru. По его словам, это стратегическое решение, потому что данный IM-сервис не предназначен для получения рекламных доходов, как и аналогичная...

IM / Разработчики IM+ получили финансирование $10 млн

Компания Shape, разработчик программы IM+, вчера объявила о привлечении 10 миллионов долларов США от инвесторов из российской компании «Финам». Клиент для смартфонов IM+ позволяет подключаться к многочисленным IM-службам, в том числе Skype, ICQ, Jabber, GTalk, чат Facebook, Вконтакте, Mail.ru. Из...

IM / Ежегодный Новый год за компом

С наступающим, друзья Хабравчане! Желаю всем хорошо его отметить в компании друзей и близких! А так же добра и успехов в новом году! Но, наверняка, не у всех есть такая возможность и придется встречать Новый Год около компьютера или на худой конец, смартфона. Как раз для таких хабравчан приглашаю...

IM / Про ICQ

В прошлом году холдинг Mail.ru Group (не путать с почтовым сервисом Mail.ru) купила ряд крупных проектов, среди которых оказалась небезызвестная «аська», она же ICQ. На днях с рядом коллег мне удалось побывать на родине легендарного «о-оу» — в самое ближайшее время ждите обзор их израильского...

IM / IM+ сегодня запускает собственный кросс-платформенный сервис обмена мультимедийными сообщениями «Beep»

Добрый день, Хабр! Сложилось так, что я уже дважды писал хабрапосты о нововведениях в популярном клиенте IM+. Спустя некоторое время я был приятно удивлен когда получил приглашение от разработчиков принять участие в открытом бета-тесте их нового сервиса обмена мультимедийными сообщениями «Beep»,...

Нетбуки / Новые качества нетбука-трансформера Asus Eee T101MT-BLK120S

Путеводитель по редкому частоколу wintel-трансформеров. В огромном количестве очень похожих моделей нетбуков трудно найти что-нибудь уникальное, чтобы было выделяющимся из ряда и при этом полезным по потребительским свойствам. В какие стороны смотрит потребитель (с некоторым уклоном в сторону...

Нетбуки / Размер/Цена/Производительность. Обзор нетбука Samsung 305U1A-A03

Служивший мне два года верой и правдой Samsung NC10 с Wimax начал уже доставать своей тормознутостью. Мое терпение лопнуло, и я стал искать более производительную альтернативу. Основные требования: небольшой размер (частые командировки и, следовательно, форм-фактор нетбука), приемлемая для нетбука...

Нетбуки / [Из песочницы] Просмотр FullHD видео на Intel Atom N450

Недавно купил монитор на 21.5 дюйма и был не очень рад, когда мой Samsung N150 не потянул 1080p и даже иногда 720p. Не многие знают, что например Intel GMA 3150 поддерживает аппаратное декодирование MPEG2. В интернете при поиске «1080p на нетбуке» все говорят что это невозможно! Есть решение...

Нетбуки / Обзор MeeGo-нетбука Samsung N100

Добрый день, %habrauser% Прекрасным пятничным вечером ко мне в руки попал весьма интересный девайс — Samsung N100. Одной из его ключевых особенностей является операционная система: это MeeGo. В этом обзоре я буду не так много внимания уделять аппаратным и конструкционным особенностям, больше —...

Нетбуки / Новые качества нетбука-трансформера Asus Eee T101MT-BLK120S

Путеводитель по редкому частоколу wintel-трансформеров. В огромном количестве очень похожих моделей нетбуков трудно найти что-нибудь уникальное, чтобы было выделяющимся из ряда и при этом полезным по потребительским свойствам. В какие стороны смотрит потребитель (с некоторым уклоном в сторону...

Нетбуки / Новые качества нетбука-трансформера Asus Eee T101MT-BLK120S

Путеводитель по редкому частоколу wintel-трансформеров. В огромном количестве очень похожих моделей нетбуков трудно найти что-нибудь уникальное, чтобы было выделяющимся из ряда и при этом полезным по потребительским свойствам. В какие стороны смотрит потребитель (с некоторым уклоном в сторону...

IM / [Из песочницы] Тестирование веб-клиентов ICQ

Всем привет. Не знаю почему, но меня всегда привлекало доминирование веб-приложений над десктопными. Наверное, потому что это будущее, а все любят будущее и кто-то хочет пробовать его сейчас. Думаю, что через лет 10 (а то и раньше) на компьютере у среднестатистического юзера будет стоять что-то...

IM / Одновременная работа нескольких копий ICQ под одним UIN

Новость эта, конечно, фурора не произведет, но от этого она не становится менее интересной и вполне достойна освещения. Несколько минут назад, сидя за компьютером и, помимо прочего, общаясь в аське, взял телефон позвонить, и обнаружил, что аська на нем не разлогинена. Решив, что это глюк QIP для...

Назад