IM / Сервер WhatsApp обслуживает более миллиона TCP-соединений

Разработчики популярного IM-мессенджера WhatsApp Messenger сообщили в блоге, что провели оптимизацию серверного бэкенда для улучшения производительности, аптайма и масштабируемости. В результате им удалось добиться, что один сервер обслуживает более миллиона tcp-сессий. $ netstat -an | grep -c EST...

Нетбуки / Размер/Цена/Производительность. Обзор нетбука Samsung 305U1A-A03

Служивший мне два года верой и правдой Samsung NC10 с Wimax начал уже доставать своей тормознутостью. Мое терпение лопнуло, и я стал искать более производительную альтернативу. Основные требования: небольшой размер (частые командировки и, следовательно, форм-фактор нетбука), приемлемая для нетбука...

Нетбуки / Обзор MeeGo-нетбука Samsung N100

Добрый день, %habrauser% Прекрасным пятничным вечером ко мне в руки попал весьма интересный девайс — Samsung N100. Одной из его ключевых особенностей является операционная система: это MeeGo. В этом обзоре я буду не так много внимания уделять аппаратным и конструкционным особенностям, больше —...

IM / XMPP-бот на Java с использованием Smack API

Всем доброго времени суток! Тема написания ботов для жаббера довольно широко распространена. Но на хабре нашел всего одну статью, в которой бот был написан для сервера OpenFire. И в первом же комментарии написано, что было бы неплохо почитать про написание универсального бота, не привязанного к...

IM / ICQ включает интеграцию с Gtalk в официальном клиенте

Тихо и незаметно вышла новая версия ICQ под номером 7.6 И вроде бы всем уже все равно. Помянули, перезахоронили, но на официальном сайте теперь новый классный постер. И задорная реклама предлагает нынче оставаться на связи не только с друзьями из ICQ, но и из facebook (ожидаемо) и из Gtalk...

IM / ICQ включает интеграцию с Gtalk в официальном клиенте

Тихо и незаметно вышла новая версия ICQ под номером 7.6 И вроде бы всем уже все равно. Помянули, перезахоронили, но на официальном сайте теперь новый классный постер. И задорная реклама предлагает нынче оставаться на связи не только с друзьями из ICQ, но и из facebook (ожидаемо) и из Gtalk...

Нетбуки / Обзор нетбука ASUS EeePC 1215p

Добрый день! В сентябре 2010 года boomburum уже делал общий обзор линейки нетбуков EeePC 1215, но я хочу остановиться на более конкретной модели, а именно 1215p, которую я решил приобрести себе для личного пользования. Постараюсь в данном посте минимум повторяться, а писать больше новой информации...

IM / Расширение Firefox для криптографической защиты чатов

Для Firefox разработано расширение с поддержкой протокола шифрования OTR (Off-the-Record). Это протокол, созданный специально для сетей обмена мгновенными сообщениями. Библиотека распространяется под лицензией GNU LGPL, и уже поддерживается через плагины многими IM-клиентами, включая Miranda,...

IM / Mail.Ru Group выпускает ICQ On-Site

Инвестиционная группа Mail.Ru Group, владеющая ICQ, сообщила на сегодняшней пресс-конференции о запуске нового сервиса, позволяющего встраивать мессенджер в интерфейс любого сетевого ресурса. Свежий релиз называется ICQ On-Site и сделан для владельцев сайтов, интернет-магазинов, онлайн-изданий и...

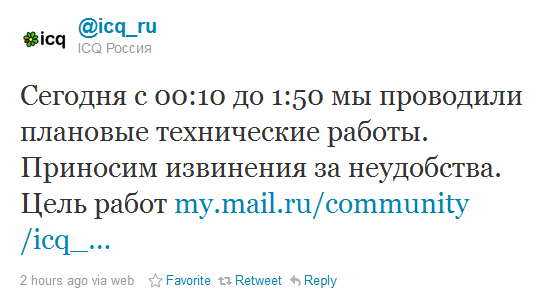

IM / О сегодняшнем перебое в работе ICQ

Два часа назад в официальном твиттере ICQ Russia появилось сообщение : Читать дальше → Источник:IM, ХабраХабр, интернет-пейджеры...

IM / Аську уронили

Аська отвалилась, на офсайте весёлая картинка: UPD. Есть коннект! Источник:IM, ХабраХабр, интернет-пейджеры...

IM / ICQ (MailRu) начали тестирование клиента под Linux

Все уже начали закапывать аську, но не тут-то было. Видимо, Mail.Ru считают, что всё-еще могут её оживить. Я думаю, что неспроста они начали налегать на клиенты, возможно нас ждёт интеграция с агентом? Клиент написан с использованием Adobe AIR. Интерес представляют также минимальные требования к...

IM / Trillian: Теперь полностью бесплатен на всех платформах

Сегодня состоялся официальный релиз Trillian 5 для Windows, в который вошли: Полностью переработанный интерфейс. Улучшенная социальная интеграция. Геолокация. *Cloud-Based история переписок. Также появилась новая функция "continuous client" позволяющая сохранять ... Источник:IM,...

IM / [Опрос] Завели ли вы дополнительный аккаунт в Skype/ICQ/Jabber/прочие IM сети "для рабочих нужд"?

Источник:IM, ХабраХабр, интернет-пейджеры...

IM / Безопасность систем мгновенного обмена сообщениями на базе протокола XMPP: настоящее и будущее

Все чаще многие используют решения на основе протокола XMPP (Jabber) для мгновенного обмена сообщениями, в той или иной степени отказываясь от ICQ. Данный подход, безусловно, является правильным ввиду открытости Jabber – каждый может выбрать какой сервер ему использовать или же вовсе организовать...

IM / [Ссылка] Tagged приобрела популярный IM/social клиент Digsby

Вчера, в блоге Digsby, была опубликована новость, в которой сообщалось о том, что социальная сеть Tagged, приобрела компанию dotSyntax, создавшую и поддерживающую мессенджер Digsby. Позже эта информация появилась на TechCrunch. Подробности сделки не разглашаются. но известно, что все 7 сотрудников...

IM / Интеграция CMS Joomla и Ejabberd

Небольшая статейка по интеграции CMS Joomla (1.5.х. и 1.6.х.) и ejabberd (2.х.х.) Есть пару статей по интеграции, но они актуальны только для старой версии Joomla. Процесс довольно несложный и довольно быстрый 1) Устанавливаем Joomla (думаю не надо объяснять как (: ); 2) Устанавливаем ejabberd...

Нетбуки / Intel планирует выпуск нетбуков с ценой до 199$ уже во второй половине 2011 года

Вчера Digitimes опубликовал заметку , содержание которой говорит о том, что, несмотря на растущую популярность планшетных компьютеров, корпорация не намерена отказываться от производства нетбуков, а планирует в сотрудничестве с такими ... Источник:Нетбуки, ХабраХабр...