Нетбуки / Unboxing и тест нового eeepc 1015b на AMD Fussion

Украли мой рабочий нетбук — просил взамен макбук аир, но денег на него не дали — все ушли в пенсионный фонд, тогда решил поковырять новый асус на amd fusion. Итак принесли вот такую коробочку Асус теперь делает модные экологически коробки из переработанного картона. открываем — а в ней нетбучек в...

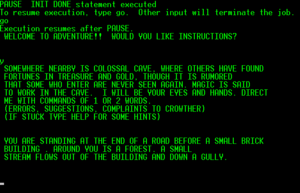

IM / Однако тенденция: MUD плавно начинают развиваться в Jabber вместо telnet

Старожилы Интернета хорошо помнят, что первыми по-настоящему популярными многопользовательскими компьютерными играми были текстовые RPG, известные под сокращённым названием MUD (от английских слов «многопользовательское подземелье»). Передвижения и сражения персонажей ... Источник:IM,...

IM / Протокол ICQ открыли для альтернативных клиентов

IM-протокол ICQ теперь открыт для альтернативных клиентов. Условия использования протокола содержатся в новой версии лицензионного соглашения, опубликованного вчера, 10 апреля. В соглашении уточняется, что альтернативные клиенты смогут пользоваться протоколом без ограничений, если будут выполнять...

IM / Вышел qutIM 0.3 beta

Здравствуйте, дорогие хабраюзеры! После длительного перерыва после Alpha мы рады вам представить бета-версию qutIM под кодовым именем SciFi. За год была проделана огромная работа и ниже будет рассказано, что же появилось нового. Читать дальше → Источник:IM, ХабраХабр, интернет-пейджеры...

IM / Jabber и Twitter через IRC

В данной статье будет описана настройка IRC-клиента для работы c Bitlbee на примере Jabber и Twitter. Bitlbee — это тунелль из IRC в другие сети быстрого обмена сообщениями (аналогия транспортов в сети Jabber). Вы можете подключить следующие IM-сети: ICQ, Jabber, AIM, MSN, Yahoo и Twitter. Читать...

IM / [Перевод] Новый релиз Jabber-сервера OpenFire 3.7.0

Спустя два года разработки, и полгода после выхода beta-версии программы, сообщество Ignite Realtime наконец-то представило на суд общественности долгожданный релиз Jabber-сервера OpenFire 3.7.0. Обновлённая версия, как обычно, содержит в себе много новых «фич», исправленных багов и улучшений. Вот...

IM / [Перевод] Новый релиз Jabber-сервера OpenFire 3.7.0

Спустя два года разработки, и полгода после выхода beta-версии программы, сообщество Ignite Realtime наконец-то представило на суд общественности долгожданный релиз Jabber-сервера OpenFire 3.7.0. Обновлённая версия, как обычно, содержит в себе много новых «фич», исправленных багов и улучшений. Вот...

Нетбуки / На базе лэптопа Lenovo создан ПК с управлением взглядом

На немецкой выставке мирового технического прогресса впервые представлен прототип персонального компьютера, с которым можно работать при помощи глаз. Разработкой следящей системы занимается шведская компания Tobii Technology . Её инженеры уже около 10 лет создают подобные инструменты для учёных и...

IM / ICQ spam в Pidgin — отключаем запросы авторизации

Не знаю кого как, а меня уже задрали запросы на авторизацию через ICQ — приходят по 10-20 штук в день. Наконец-то нашёл способ как это всё отключить полностью. На jabber аккаунты в том же экземпляре пиджина запросы авторизации приходить будут. Когда подобного рода спам доберётся и до джаббера, надо...

IM / [Ссылка] Руководство ICQ договаривается о сотрудничестве с создателями альтернативных мессенджеров

Руководство «аськи» начало договариваться с альтернативными мессенджерами о легальном использовании протокола ICQ. Первым из них стал мобильный клиент Nimbuzz, на очереди Pidgin для Linux и Adium для Mac OS X. Официальной информации «аськи» о переговорах с разработчиками Qip и Miranda нет....

IM / qutIM for Symbian — реквием по мечте…

Я планировал рассказать о процессе портирования qutIMа на платформу S60 тогда, когда порт стал бы более стабильным и полноценным, но увы, последние события не оставляют мне выбора. У меня больше нет никакого интереса продолжать активную разработку Symbian версии — это больше похоже на выступление...

Нетбуки / Обзор Acer 1825PTZ: мощный нетбук с сенсорным экраном

После того, как мне поднадоело пользоваться Acer 1410 (про него писали ранее ), и захотелось приобрести что-то более мощное и интересное, взгляд упал именно на ноутбук/tablet PC. В обзоре будет много фотографий, сравнений с похожими моделями (1410, 1425Р, 1810TZ ) и рассуждений на тему, насколько...

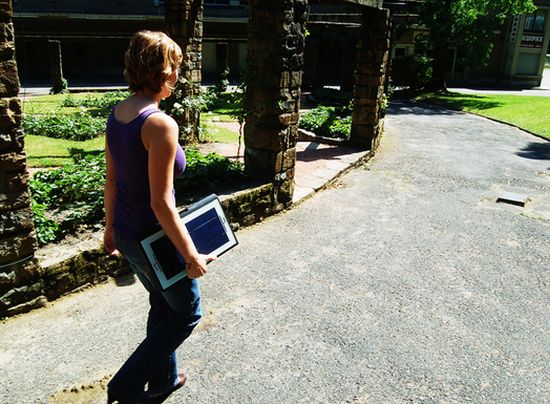

Нетбуки / Ноутбук на солнечных батареях. IMEC Meets Howest

Окрещенная «IMEC Meets Howest» система является первым в своем роде ноутбуком который может работать всего лишь от двух сравнительно небольших солнечных батарей. Ян Лейссенс (Jan Leyssens) разработал данный рабочий прототип на базе Asus Eee PC с Chronium OS на борту. Читать дальше → ......

Нетбуки / Модульный ноутбук Bloom от студентов Стэнфордского университета

Если вы когда-нибудь разбирали ноутбук, то прекрасно представляете сколько эта процедура занимает времени. Студенты Стэнфордского университета решили, что неплохо бы это время сэкономить и создали модульный ноутбук, который можно разобрать буквально за 2 минуты последовательно совершив около 10...

Нетбуки / ViewPad 7, новый планшетник от ViewSonic

31 августа 2010 года — европейское подразделение ViewSonic представило новый планшетник ViewPad 7, это новая категория продуктов для компании. Поближе познакомится с продуктом будет возможно в рамках выставки IFA, которая стартует в Берлине в конце этой недели. ViewPad 7 работает под управлением...

Нетбуки / Матовый на все сто!

Здравствуй, %user_name%! Этот обзор посвящен очередному нетбуку от компании ASUS, а именно Eee PC 1001PX. Этот нетбук отличается матовым корпусом, и 9 часами работы от аккумулятора. Читать дальше → Источник:Нетбуки, ХабраХабр...

Нетбуки / Нетбук, на котором можно поиграть — ASUS 1201T

Возникла задача — выбрать небольшой (10"-13") ноутбук, на котором можно было бы не только работать (браузер, почта, офис) но и играть, пусть на минимальных настройках, но без явных тормозов. В Crysis, конечно, играть никто не собирался, но побегать в World of Warcraft или покататься в NFS...

Нетбуки / nVidia показала планшетник на платформе Tegra 2

Вчера вечером nVidia впервые показала таблетку, основанную на платформе Tegra 2. Демонстрационный образец был произведен компанией Foxconn. Новинка, которая пока не имеет названия, построена на базе чипсета Tegra 250, который включает в себя двухъядерный ARM-процессор Cortex A9 с частотой 1 ГГц,...