Решение cryptopals. Часть 1

Часто при изучении криптографии делают упор на теорию, оставляя практическую часть в стороне. Упражнения cryptopals — это прекрасный вариант подтянуть практические навыки. С одной стороны, начинать можно с минимумом предварительных знаний. С другой стороны, затронуты все важные темы на примере...

Sub-GHz во Flipper Zero и бесконечное множество внешних антенн

В первой части статьи “Sub-GHz во Flipper Zero и бесконечное множество внешних модулей” мы рассмотрели модули для Flipper Zero, работающие в до-гигагерцовом диапазоне, а именно на частоте ±433MHz. И как известно, в радио важно не только, как ты преобразуешь сигнал, но и чем ты передаешь и...

Анализ зависимостей бинарных файлов на основе ML. Заключительная часть

В прошлой статье мы разобрали идею нашего компонентного анализатора и поделились результатами некоторых экспериментов, проведенных в лабораторных условиях. Результаты, полученные на маленькой части датасета в размере 3000 библиотек, вышли довольно оптимистичными. В этой статье опишем сложности, с...

Анонимная P2P-сеть внутри централизованного HTTPS-сервера: вшиваем паразитный трафик всеми правдами и неправдами

Государственная цензура есть многогранный монстр, закрывающий путь не только к зарубежной информации посредством блокировки ресурсов и их методов обхода, в лице Proxy, VPN, Tor, но также и постоянно пытающийся подавлять неподконтрольные безопасные и анонимные коммуникации внутри самого себя....

«Костыли» вместо SIEM или почему так лучше не делать?

В 2022 году только 14,5% российских компаний были оснащены SIEM, показало наше исследование. При этом задачи по контролю безопасности ИТ-инфраструктуры были и остаются у всех. Их часто решают альтернативными средствами. Например, 12% наших респондентов заявляли, что имеющиеся у них средства ИБ...

Продуктовые апдейты февраля: облако 1С, серверы с Keycloak и многое другое

Привет! Меня зовут Александр, я технический писатель в Selectel. В этом дайджесте рассказываю, какие обновления у нас вышли в феврале и напоминаю про запись прошедшего вебинара для аналитиков. Читать дальше →...

«Одна учетная запись — десять участников»: что такое федеративный доступ и как с ним работать

Привет! Я Максим Филимонов, ведущий инженер команды администрирования сервисов в Selectel. Для доступа в аккаунты с инфраструктурой, которую мы сопровождаем, приходится хранить множество паролей, контролировать их соответствие парольным политикам, проводить ротацию учетных записей в панелях для...

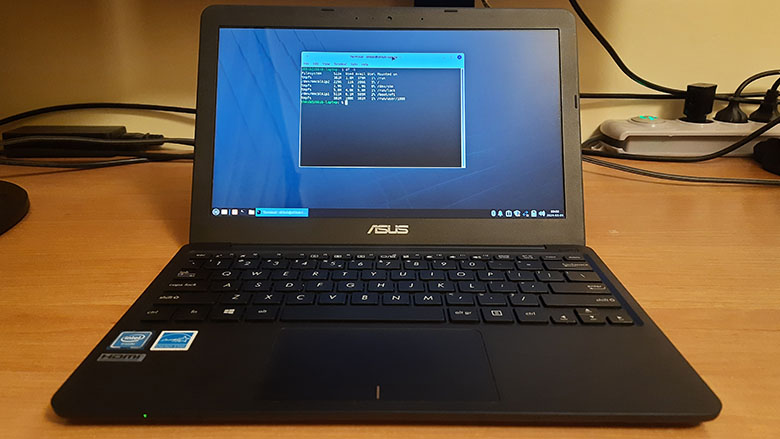

Увеличиваем объем накопителя с 32 до 256 ГБайт для нетбука Asus E200H

Всем привет. Недавно мне попался в руки нетбук Asus E200H, и я его хотел его использовать для как портативный компьютер для работы c высокоточным оборудованием. В рамках данной статьи мы проведем эксперимент по замене штатного eMMC накопителя 32 ГБайт на 256 ГБайт и протестируем результат. Всем...

Как провести фаззинг REST API с помощью RESTler. Часть 2

Всем привет! На связи Владимир Исабеков, руководитель группы статического тестирования безопасности приложений в Swordfish Security. В предыдущей статье мы рассказывали о Stateful REST API-фаззинге с применением инструмента RESTler. Сегодня мы поговорим о продвинутых возможностях RESTler-а и...

Как собрать контейнер и не вооружить хакера

Известно, что с контейнерами бывает огромное количество разнообразных проблем, в том числе, связанных с информационной безопасностью. Как их избежать и не дать взломщику лазеек в ваш сервис — разбираемся в этой статье. Привет, Хабр! Это Алексей Федулаев и Антон Жаболенко из Wildberries. Мы работаем...

Как шутят математики. Шифры Фейнмана

Ранее я писал о взломе первого и второго шифра, придуманных математиком Полом Оламом ради розыгрыша своего друга Ричарда Фейнмана. Если описать контекст в нескольких словах, то эти шифры были одной из математических шуток, которые были в широком ходу у коллектива учёных, работавших на «продуктовой»...

[Перевод] Неприглядный бизнес монетизации браузерных расширений

Всегда помните: если вы не платите за товар, то вы и есть товар. В начале этого года я был в восторге от запуска ChatGPT, и в качестве небольшого проекта выходного дня я запустил ChatGPT Assistant, расширение для браузера, позволяющее легко отправлять подсказки в ChatGPT. Я никогда не планировал...

[Перевод] Настройка SAMLv2 федерации в OpenAM

В данном руководстве мы настроим федерацию между двумя инстансами OpenAM. Один инстанс будет Identity Provider (IdP), другой - Service Provider (SP). Таким образом вы можете аутентифицироваться в инстансе OpenAM (SP) используя учетные данные другого инстанса - OpenAM (IdP). Читать далее...

Исследуем лицензирование Cockroach DB до Enterprise или не случившийся хард-реверс-инжиниринг

Как известно java компилируется в байт-код, скомпилированные классы также богаты мета-информацией для обеспечения механизма рефлексии что в совокупности позволяет довольно легко декомпилировать java-приложения обратно в java-код. Смотря в окошко рандомного java-приложения, строго требующего ключа...

Apple Pro Weekly News (11.03 – 17.03.24)

Apple совершила две сделки на тему ИИ, что ожидается в iOS 18? В ЕС разрешат установку приложений прямо с сайтов, а в Бразилии начали собирать iPhone 15. Зачем Epic Games снова идут в суд против Apple. Какие новые наушники ждать осенью, когда добавят новые клавиатуры в visionOS, а также другие...

Телефонные мошенники: как банк становится соучастником

Эта статья частично не соответствует тематикам хабра, но основанная на моем личном опыте и касается важной составляющей информационной безопасности. Исходя из постоянного новостного фона, про телефонных мошенников, казалось бы что мы уже знаем об этом всё, чтобы на это не вестись, да и в целом...

Как поменялась защищенность российских компаний за год? Делимся результатами исследования

Привет, Хабр! Каждую весну мы традиционно несем в массы результаты нашего глобального исследования. Это исследование мы проводим вот уже седьмой год подряд рамках серии практических конференций Road Show SearchInform. В 2023 году мы опросили 1200 руководителей и сотрудников ИБ‑подразделений...

Как запороть фишинг: советы пентестерам

Добрый день, уважаемые коллеги. Меня зовут Семьянов Дмитрий и я специалист по тестированию на проникновение в группе компаний Innostage. Мы в команде регулярно проводим фишинг в рамках повышения киберустойчивости. За многолетний опыт мы набили много шишек и с радостью дадим вам вредных советов,...