Кибершпионы из Core Werewolf пытались атаковать российскую военную базу в Армении

Специалисты Threat Intelligence компании F.A.C.C.T. обнаружили на платформе VirusTotal загруженный из Армении (г. Гюмри) вредоносный файл, связанный с группировкой кибершпионов Core Werewolf. Он представляет собой самораспаковывающийся архив 7zSFX, предназначенный для скрытой установки и запуска...

Книга: «Кибербезопасность: главные принципы»

Привет, Хаброжители! С 1970-х годов InfoSec-специалисты постепенно совершенствовали безопасность, даже не задумываясь, в правильном ли направлении со стратегической точки зрения они движутся. Рик Ховард утверждает, что нет. Общее направление само по себе было ошибочным, но идейные лидеры в этой...

Профессия «кибердетектив»: кто такой исследователь угроз и как им стать

Привет, Хабр! Об исследовании киберугроз ходит немало мифов. Якобы это крайне узкая специализация, котирующаяся только в ИБ. Попасть в профессию непросто: необходимо на старте иметь глубокую теоретическую подготовку и навыки обратной разработки. Наконец, карьерные возможности такого специалиста...

Денежный вопрос: обсуждаем затраты на Bug Bounty с Лукой Сафоновым

Награда за обнаружение багов разного уровня зависит от сектора и типа уязвимости. Активнее всего с программами Bug Bounty работают IT-компании, онлайн-сервисы, сфера услуг, торговля, финансовые организации и блокчейн-проекты. Средняя сумма вознаграждения может составить: критический уровень...

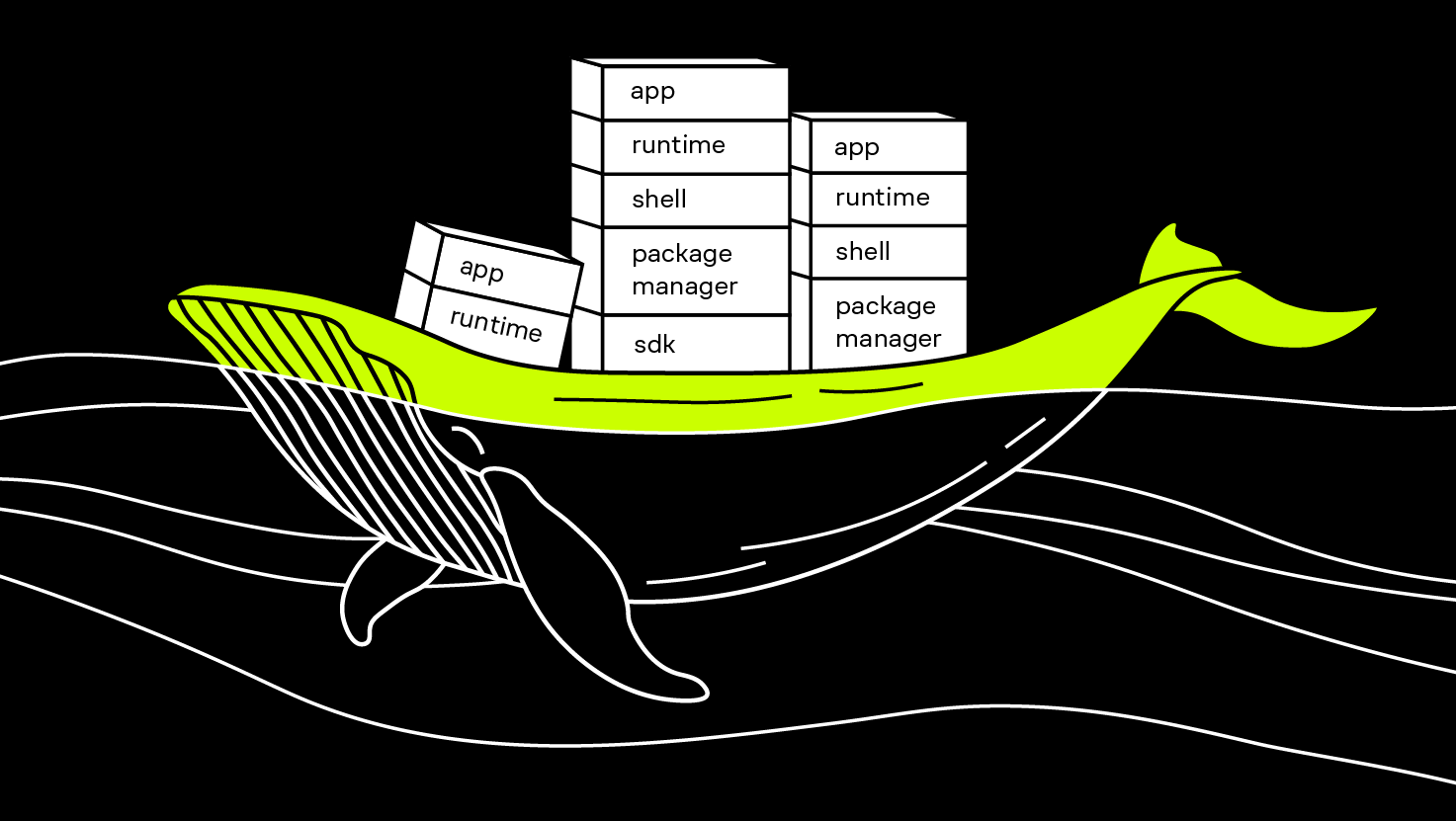

Безопасность в Docker: от правильной настройки хоста до демона

Привет, Хабр! Меня зовут Эллада, я специалист по информационной безопасности в Selectel. Помогаю клиентам обеспечивать защиту инфраструктуры и участвую в разработке новых решений компании в сфере ИБ. И сейчас я начала больше погружаться в тему разработки и изучать лучшие практики по обеспечению...

Выбираем базовые образы для приложений на .NET: минимум уязвимостей, максимум быстродействия

Микросервисы и контейнеры для их развертывания сейчас являются стандартом в крупных компаниях. Для разработчиков и DevOps-инженеров это удобный подход: он дает больше возможностей и ускоряет процессы. Но для специалистов по информационной безопасности микросервисная архитектура выглядит не так...

Не становитесь безопасниками

Мир информационной безопасности манит своей романтикой: борьба со злом, защита данных, хакерские трюки. Но за ширмой героических будней скрывается изнурительная работа, горы рутины и постоянный стресс. Эта статья — не хвалебная ода профессии, а откровенный разговор о ее темной стороне. Возможно, в...

Apple Pro Weekly News (08.04 – 14.04.24)

Что произошло на прошлой неделе с Apple ID по всему миру, как теперь компания будет защищаться от украденных запчастей и что улучшат в камерах iPhone 16 Pro. Всё больше деталей известно про новые iPad, также известен план по раскатке чипа M4. А ещё интереснейшие новости из App Store и другие...

Мы добрались до ядра, или новые возможности AmneziaWG

Добрый день! На связи команда разработчиков Amnezia. Обычно наши статьи посвящены оригинальному клиенту Amnezia, но сегодня мы будем упоминать AmneziaVPN весьма косвенно, так как речь пойдет в первую очередь о протоколе AmneziaWG и о связанных с ним проектах. Мы расскажем про нативный клиент...

Как я победил ЧПУ (CNC) станок (2 часть)

И снова всем привет! Благодаря первой части я получил полезный для меня фидбэк, поэтому решил продолжить свою деятельность по написанию статей. Сегодня про драйвера и про настройку прошивки. Что было дальше?...

[Перевод] Безопасность памяти меня не волнует

Фото с сайта платформы CHERIoT, проекта Microsoft по решению проблем с доступом к памяти IoT-устройств на аппаратном уровне Такое заявление может показаться странным для тех, кто более десяти лет работает над обеспечением безопасности памяти на аппаратном уровне, так что я его поясню. Безопасность...

Любовь в каждой атаке: как группировка TA558 заражает жертв вредоносами с помощью стеганографии

Приветствую! И снова в эфир врывается Александр Бадаев из отдела исследования киберугроз PT Expert Security Center. Но на этот раз мы работали в паре с Ксенией Наумовой, специалистом отдела обнаружения вредоносного ПО, недавно рассказывавшей читателям Хабра о трояне SafeRAT. Пришли к вам с новым...

[Перевод] Chaos engineering: проверяем устойчивость Vault с помощью Gremlin

Chaos engineering — это подход к проверке устойчивости приложений. Грубо говоря, мы умышленно ломаем что-либо в системе, чтобы посмотреть, как она будет себя вести, и делаем из этого эксперимента полезные выводы о надёжности и уязвимостях. Перевели статью, о том, как применить этот подход к...

MeLE Quieter 4C: бесшумный мини-ПК с процессором Intel N100. Что это за девайс?

Существует много сотен, если не тысяч, моделей мини-ПК. Какие-то из них мощные, какие-то не очень, но большинство без проблем решает те задачи, для которых предназначено. Не так давно появилась ещё одна модель — это MeLE Quieter 4C. Девайс достаточно скромный по производительности, но вместе с тем...

Fairphone: не только модульный телефон, но и беспроводные наушники со сменным аккумулятором

Современные беспроводные наушники-вкладыши хороши всем, кроме одного. Когда выходит из строя батарея, заменить ее зачастую может лишь опытный мастер. Но цена за ремонт, скорее всего, будет такой, что проще купить новый комплект. Это беда подавляющего большинства наушников такого типа. Но компания...

Взгляд изнутри. Информационные системы российских компаний глазами пентестера: аналитический обзор итогов 2023 года

— У нас дыра в безопасности. — Слава богу, хоть что‑то у нас в безопасности... Информационные технологии развиваются семимильными шагами, но одно остается стабильным – наличие «дыр в безопасности». Мы проанализировали результаты более 100 прошлогодних проектов и пришли к выводу, что многие компании...

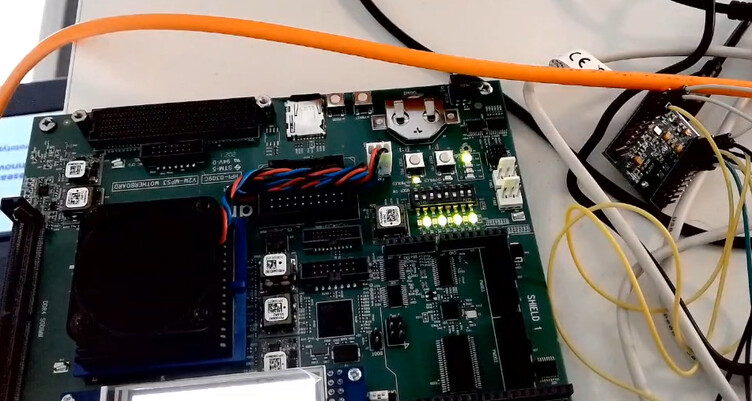

Первый опенсорсный LTE-сниффер с полной функциональностью

Базовая станция LTE В интернете много инструкций, как оборудовать собственную станцию LTE. Сети 4G становятся массовой и доступной инфраструктурой для передачи данных. И важно понимать, какие угрозы безопасности существуют в этой области, как перехватывать и анализировать трафик. Устройства для...

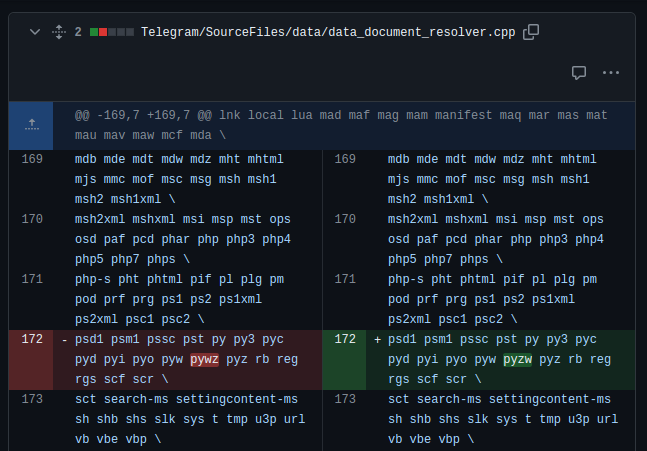

Client-side RCE в Telegram Desktop. Разбор с POC

Недавно некоторые СМИ писали о "новой уязвимости" в приложении Telegram Desktop для Windows, которая позволяет злоумышленнику исполнять произвольный код при открытии чата с ним, если у вас включена автозагрузка файлов (она включена по умолчанию). Разбор уязвимости, реальный proof of concept и пару...