[Из песочницы] Как я хакера ловил

Аннотация Каждый из нас может стать жертвой злоумышленника, но иногда жертва и добыча меняются местами. Это краткая история о том, как неумелое использовании технологий может привести к раскрытию личности. Стать я будет полезна как юным хакерам, желающим получить «легкие деньги», так и тем, кто...

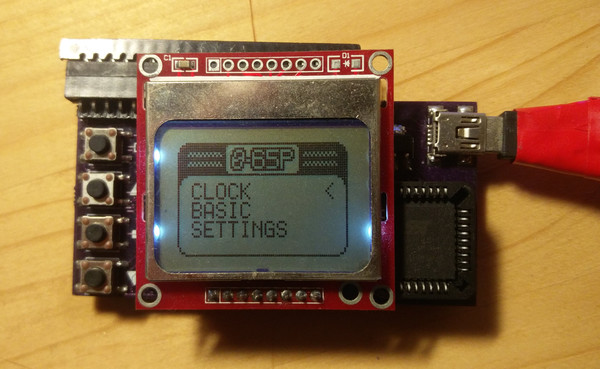

[Перевод] Умные часы с Бейсиком на физическом 6502

Процессор 6502 существует более 40 лет и до сих пор используется в ряде встроенных систем. Компания WDC продолжает выпускать 65C02 и периферийные микросхемы серии 65Cxx. Автор обнаружил, что теперь они доступны и в корпусах PLCC и QFP, но эти варианты микросхем используются редко. Микросхемы же в...

Когда шифрование не поможет: рассказываем про физический доступ к устройству

В феврале мы опубликовали статью «Не VPN-ом единым. Шпаргалка о том, как обезопасить себя и свои данные». Один из комментариев побудил нас написать продолжение статьи. Эта часть — вполне автономный источник информации, но всё же рекомендуем ознакомиться с обоими постами. Новый пост посвящён вопросу...

Новости недели: ФСБ не указ операторам, ИИ обыгрывает чемпионов, Apple и Qualcomm мирятся

ФСБ разъяснила разницу между бытовыми и шпионскими устройствами, операторы связи тестируют eSim несмотря на возражения ФСБ, искусственный интеллект победил чемпионов мира по Dota 2, Марка Цукерберга предлагают снять с поста председателя совета директоров Facebook, Apple и Qualcomm помирились,...

Вебинар Group-IB «Новый взгляд на Threat Hunting: о технологиях выявления инфраструктуры атакующих»

В этом квартале клиентам Group-IB Threat Intelligence стал доступен новый аналитический инструмент, позволяющий выявлять связанную сетевую инфраструктуру на основе графового анализа. Читать дальше →...

Как PROCESS_DUP_HANDLE превращается в PROCESS_ALL_ACCESS

В MSDN'овской статье Process Security and Access Rights есть интересная ремарка: … if process A has a handle to process B with PROCESS_DUP_HANDLE access, it can duplicate the pseudo handle for process B. This creates a handle that has maximum access to process B. Если вольно перевести это на...

DDoS в помощь: как мы проводим стресс- и нагрузочные тесты

Компания Variti разрабатывает защиту от ботов и DDoS-атак, а также проводит стресс- и нагрузочное тестирование. На конференции HighLoad++ 2018 мы рассказывали, как обезопасить ресурсы от различного вида атак. Если коротко: изолируйте части системы, используйте облачные сервисы и CDN и регулярно...

Видишь данные? Нет. Вот и я не вижу, а они есть. Уничтожаем данные на SSD-накопителях, да ещё и скорость восстанавливаем

Любой из нас сталкивался с ситуацией, когда требовалось восстановить данные, будь то что-либо не особо важное или же, наоборот, критически необходимое для достижения определённых целей. Но немногие пользователи задавали себе вопрос: «А что, если кто-то восстановит мои личные данные на моём...

Пользователь в Docker

Андрей Копылов, наш технический директор, любит, активно использует и пропагандирует Docker. В новой статье он рассказывает, как создать пользователей в Docker. Правильная работа с ними, почему пользователей нельзя оставлять с root правами и, как решить задачу несовпадения индикаторов в Dockerfile....

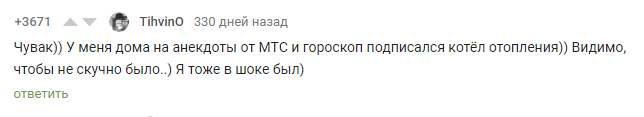

Как Мегафон спалился на мобильных подписках

Уже давно как не смешные анекдоты ходят истории о платных мобильных подписках на IoT устройствах. С Пикабу Всем понятно, что без действий сотовых операторов эти подписки не обходятся. Но операторы сотовой связи упорно утверждают, что это абоненты лохи: оригинал За много лет я ни разу не подхватывал...

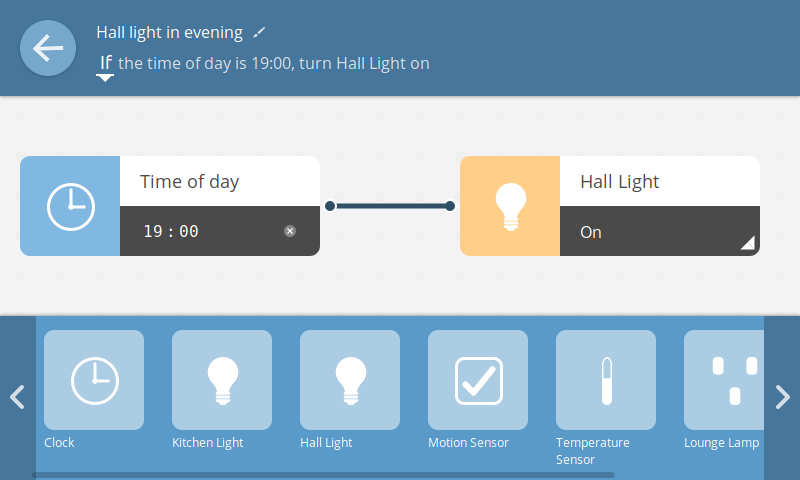

[Перевод] Mozilla WebThings — настройка шлюза

Шлюз WebThings от Mozilla — это программное обеспечение для шлюзов, используемых в системах умного дома, которое позволит напрямую мониторить и контролировать умные устройства через интернет без посредников. Это руководство предполагает, что вы уже подняли шлюз, следуя руководству по началу работы....

[Перевод] Mozilla WebThings на Raspberry Pi — начало работы

от переводчика Mozilla сделала универсальный хаб для устройств умного дома, чтобы связать вместе устройства разных вендоров и протоколов (в т.ч. Zigbee и Z-Wave), и управлять ими без использования облаков и из одного места. Год назад была новость о первой версии, а сегодня я выкладываю перевод...

[Перевод] Корпус для ретрокомпьютера-бейджа Hackaday

Ретрокомпьютер-бейдж Hackaday, хорошо зарекомендовавший себя на конференциях в Белграде и Пасадине, рассчитан на самостоятельное повторение (схема, плата, прошивка. Поэтому не удивляйтесь, увидев его в руках человека, ни разу не побывавшего в обоих городах (пример). Но без корпуса он механически...

Как изучение критической уязвимости DHCP в Windows 10 привело к обнаружению еще двух ошибок безопасности

Изображение: Unsplash Как было описано в предыдущей статье про CVE-2019-0726, иногда поиск деталей об уже известной уязвимости приводит к обнаружению новой уязвимости. А в некоторых случаях таких новых уязвимостей оказывается больше одной. Читать дальше →...

Бесплатные антивирусы и межсетевые экраны (UTM, NGFW) от Sophos

Хочется рассказать о бесплатных продуктах компании Sophos, которые можно использовать как дома, так и на предприятии (подробности под катом). Использование ТОПовых решений Gartner и NSS Labs позволит существенно повысить персональный уровень безопасности. В число бесплатных решений входят: Sophos...

Страх и ненависть DevSecOps

У нас было 2 анализатора кода, 4 инструмента для динамического тестирования, свои поделки и 250 скриптов. Не то, чтобы это всё было нужно в текущем процессе, но раз начал внедрять DevSecOps, то надо иди до конца. Источник. Авторы персонажей: Джастин Ройланд и Дэн Хармон. Что такое SecDevOps? А...

WhatsApp на ладони: где и как можно обнаружить криминалистические артефакты?

Хотите узнать, какие типы криминалистических артефактов WhatsApp существуют в различных операционных системах и где именно они могут быть обнаружены — тогда вам сюда. Этой статьей специалист Лаборатории компьютерной криминалистики Group-IB Игорь Михайлов открывает серию публикаций о...

[Перевод] Человеческое общение становится предметом роскоши

Раньше экранами пользовалась элита. Теперь символом статуса считается их отсутствие. У Билла Ланглуа [Bill Langlois] появился новый лучший друг. Это кошка по имени Сокс. Она живёт в планшете, и доставляет ему столько радости, что когда он рассказывает о её появлении в его жизни, то начинает...