GraphQL Voyager как инструмент для поиска уязвимостей

В настоящее время все больше компаний начинают использовать GraphQL. Это относительно новая технология (если быть более точным, то это язык запросов), которая призвана решить существующие проблемы REST. Если вы еще не знакомы с GraphQL, то рекомендую начать с ресурсов: https://www.howtographql.com/...

Случайные числа и децентрализованные сети: практическое применение

Введение «Генерация случайных чисел слишком важна, чтобы оставлять её на волю случая» Роберт Кавью, 1970 Эта статья посвящена практическому применению решений, использующих коллективную генерацию случайных чисел в недоверенной среде. Если кратко — как и для чего используется рандом в блокчейнах, и...

Новый уровень безопасности МФУ: imageRUNNER ADVANCE III

С увеличением встроенных функций офисные МФУ давно вышли за рамки тривиального сканирования/печати. Сейчас они превратились в полноценные самостоятельные устройства, интегрированные в высокотехнологичные локальные и глобальные сети, связывающие пользователей и организации не только в пределах...

Уязвимость в фильтрах AdBlock и uBlock позволяет выполнять произвольный код на веб-страницах

При соблюдении ряда условий, опция фильтра $rewrite, внедренная в AdBlock, AdBlock Plus и uBlock с обновлением 3.2 от 17 июля 2018 года, позволяет выполнять произвольный код на отображаемой пользователю веб-странице, сообщается в блоге armin.dev. Вот как описывается проблемная функция в самом...

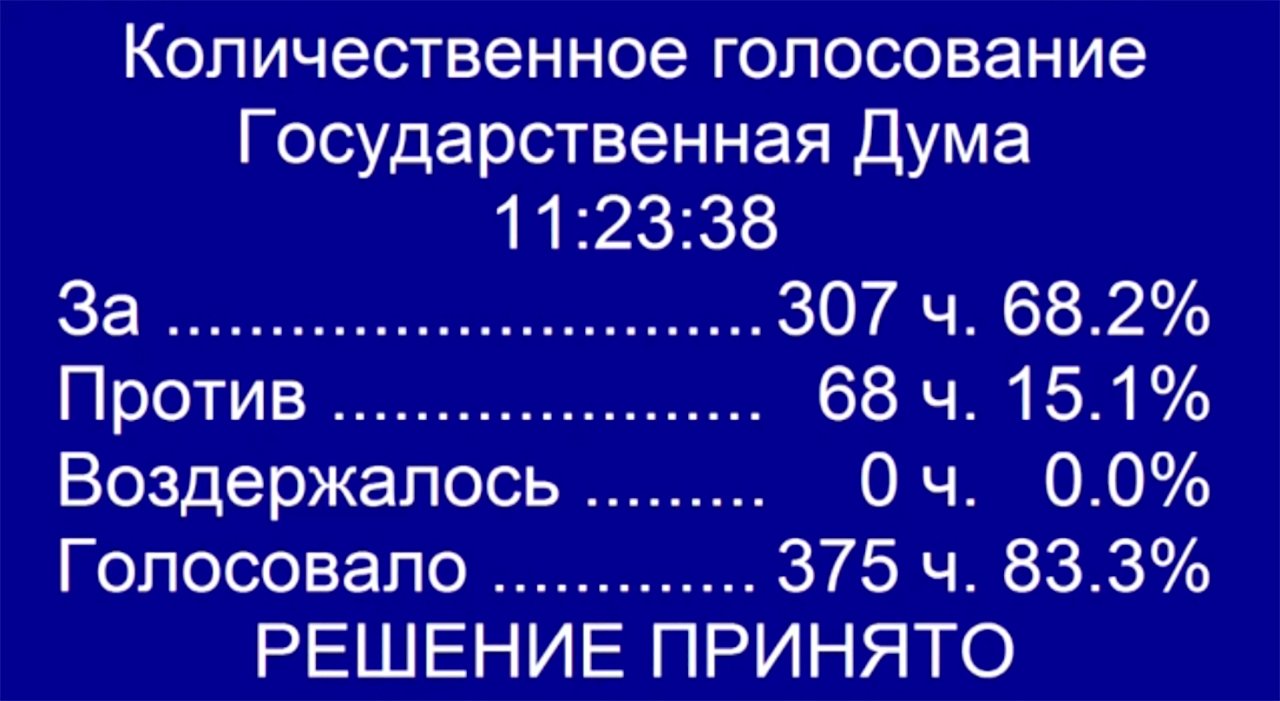

Закон об изоляции Рунета принят Госдумой в трех чтениях

16 апреля 2019 года Госдума приняла в окончательном, третьем, чтении закон об закон об «изоляции Рунета» и передаст его на рассмотрение в верхнюю палату Федерального собрания Российской Федерации — Совет Федерации. Рассмотрение в верхней палате пройдет 22 апреля. Полностью Законопроект под номером...

Threat Hunting, или Как защититься от 5% угроз

95% угроз информационной безопасности являются известными, и защититься от них можно традиционными средствами типа антивирусов, межсетевых экранов, IDS, WAF. Остальные 5% угроз – неизвестные и самые опасные. Они составляют 70% риска для компании в силу того, что очень непросто их обнаружить и уж...

Коробочные телефонные системы

Коробочные IP-АТС также известны как on-premise IP-АТС. Обычно коробочные АТС размещают на объекте — в серверной или в щитовой коробке. Данные с IP-телефонов поступают на сервер IP-АТС через LAN. Звонки могут идти как через телефонного оператора, так и в виде VoIP через SIP-транк. Для подключения...

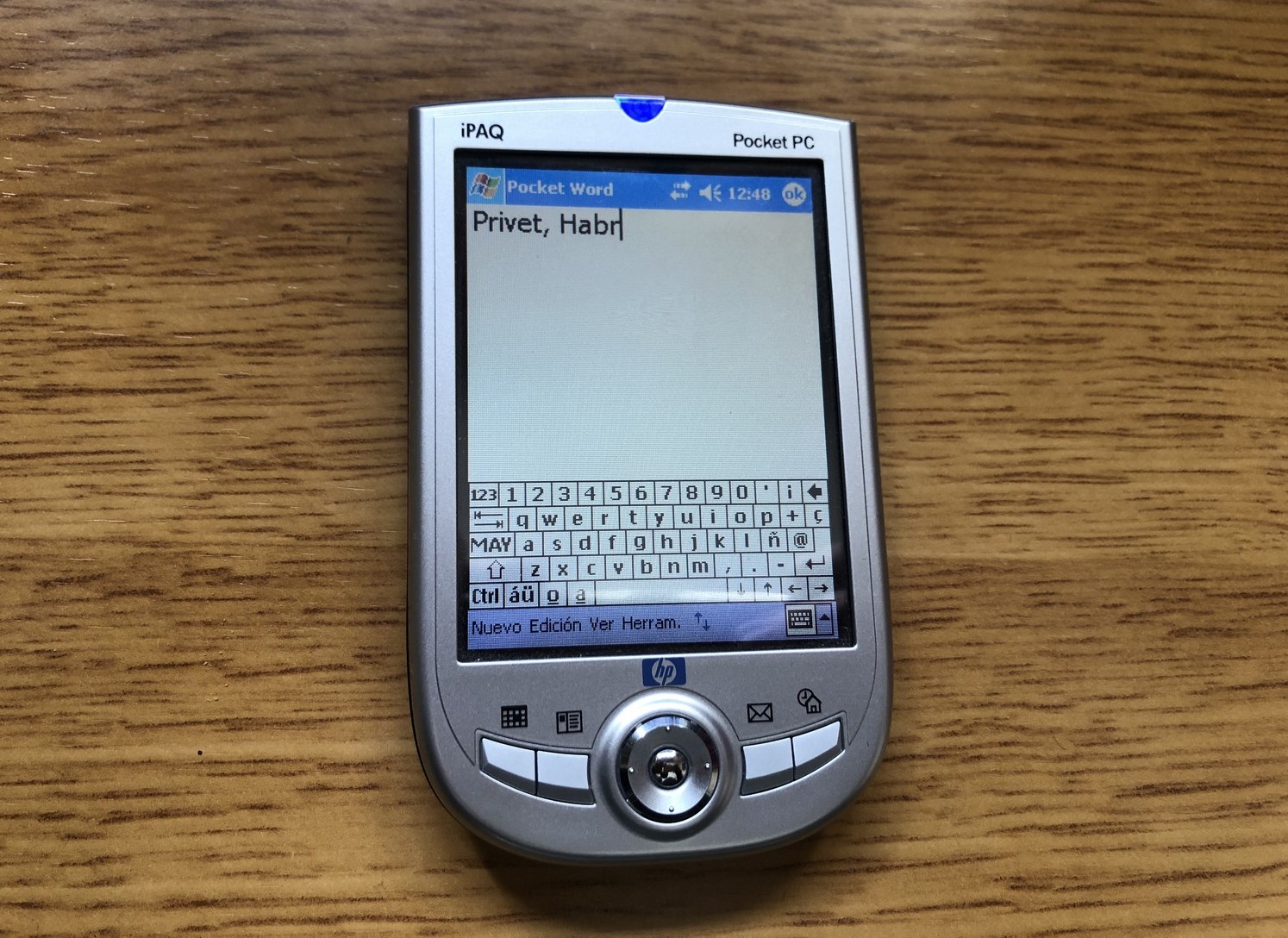

Капсула времени: HP iPaq h1940 «из коробки». На что годится КПК из 2000-х

В прошлые выходные я купил на своей гранадской барахолке очередной гаджет. Им стал КПК HP iPaq h1940. Выбор пал именно на этот девайс, потому что КПК продавали в коробке со всеми документами и даже диском с дополнительным ПО. Обошелся наладонник в 10 евро, как и ноутбук, про который я писал прошлый...

Security Week 16: кража цифровой личности

На прошлой неделе «Лаборатория Касперского» провела очередную конференцию Security Analyst Summit. На мероприятии традиционно раскрывается информация об исследовании наиболее сложных кибератак, обнаруженных специалистами «Лаборатории» и других компаний. Сегодня у нас краткий обзор презентаций, и...

Бесплатные утилиты Solarwinds для мониторинга и управления ИТ-инфраструктурой

Мы хорошо знаем Solarwinds и давно с ним работаем, многим также известны их продукты для сетевого (и не только) мониторинга. Но не так широко известно, что они дают скачивать со своего сайта добрых четыре десятка бесплатных утилит, которые помогут контролировать сетевые устройства, управлять...

Внедрение IdM. Подготовка к внедрению со стороны заказчика

В предыдущих статьях мы уже рассматривали, что такое IdM, как понять, нужна ли вашей организации подобная система, какие задачи она решает и как обосновать бюджет внедрения перед руководством. Сегодня мы поговорим о важных этапах, которые должна пройти сама организация, чтобы достичь должного...

8. Check Point Getting Started R80.20. NAT

Добро пожаловать на 8-й урок. Урок очень важный, т.к. по его завершению вы уже сможете настроить выход в интернет для ваших пользователей! Надо признать, что многие на этом настройку и заканчивают :) Но мы не из их числа! И у нас еще много интересного впереди. А теперь к теме нашего урока. Как вы...

Информационная безопасность аппаратных решений USB over IP

Недавно поделился опытом при поиске решения для организации централизованного доступа к ключам электронной защиты в нашей организации. В комментариях были поднят серьезный вопрос информационной безопасности аппаратных решений USB over IP, который и нас весьма беспокоит. Итак, сначала все же...

[recovery mode] Двойные стандарты google на примере Play market (возможен криминал)

Прочитав пост Окей Гугл. Ты добро или зло?, решил поделиться своими наблюдениями. Привет, я хочу не пожаловаться на то, какой Гугл не хороший, забанил мой аккаунт в который раз, а привести пример двойных стандартов, который я заметил. Так как Гугл это тоталитарная компания, то множество...

[Перевод] Хакеры могут удалённо управлять Tesla Model S используя систему автопилота

Исследователям безопасности удалось получить удалённый контроль над системой автопилота автомобиля Tesla Model S и управлять им при помощи игрового джойстика. Таким образом, они обратили внимание на потенциальные проблемы безопасности современных систем содействия водителю (англ. Advanced Driver...

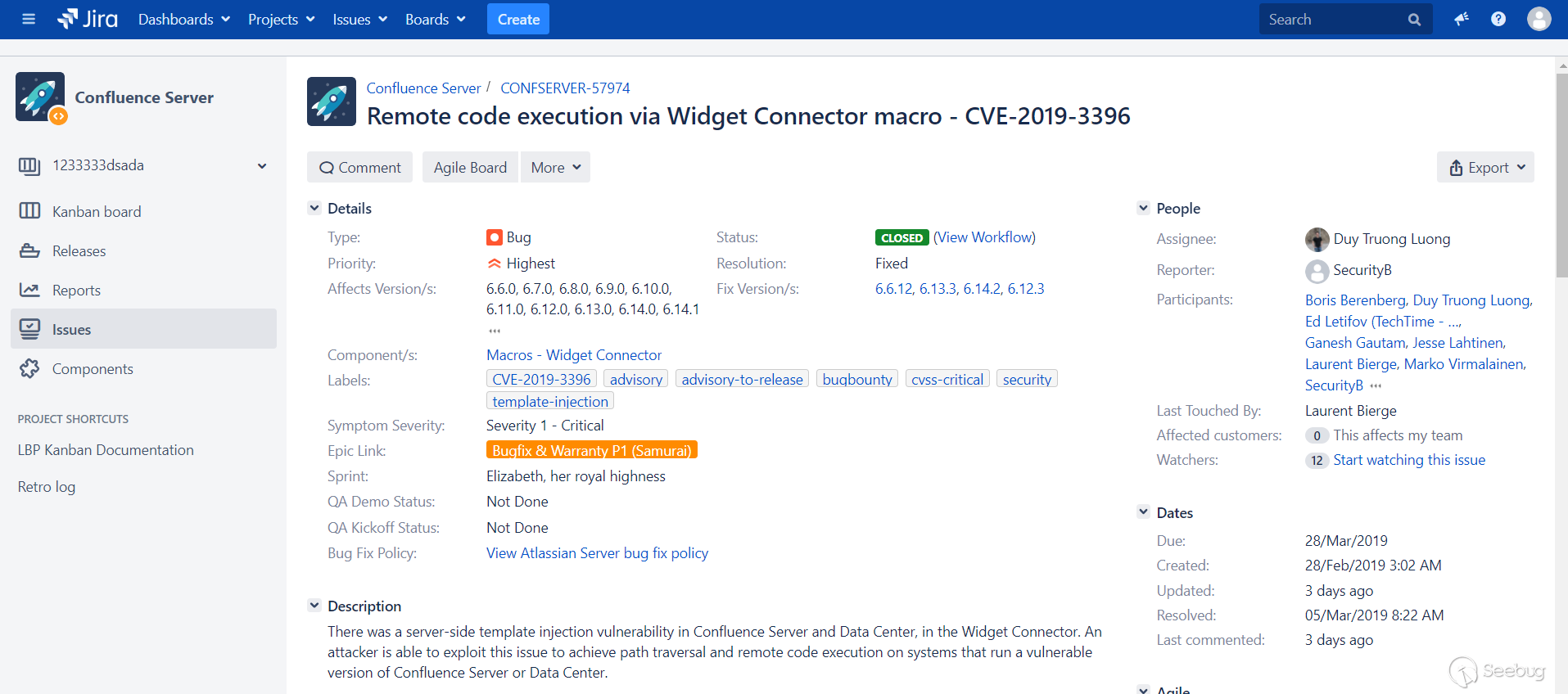

Эксперты Positive Technologies выявили попытки массовой эксплуатации критической уязвимости в Confluence

Изображение: Knownsec 404 Team Исследователи информационной безопасности из Knownsec 404 Team изучили патч для обнаруженной в марте уязвимости в Confluence и опубликовали код для её эксплуатации. Использование этой ошибки безопасности позволяет злоумышленникам получить возможность выполнения любых...

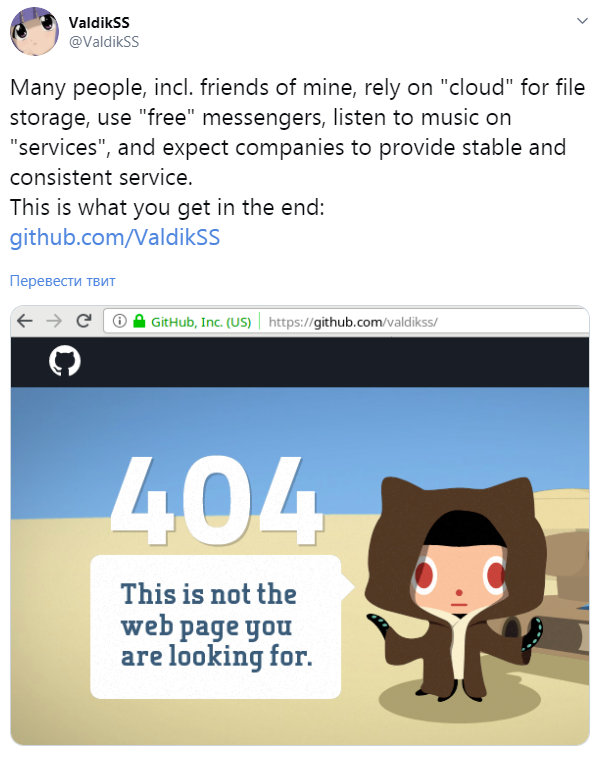

GitHub полностью удалил репозиторий утилиты для обхода блокировок

10 апреля 2019 года GitHub без объявления войны удалил репозиторий популярной утилиты GoodByeDPI, предназначенной для обхода государственных блокировок (цензуры) сайтов в Интернете. Что такое DPI, как связан с блокировками и зачем с ним бороться (по версии автора): Провайдеры Российской Федерации,...

Два новых конкурса на PHDays: обход IDS и взлом завода

На PHDays 9 участники смогут испытать свои силы в воркшопах по различным темам прикладной безопасности. Но этим конкурсная программа не ограничивается: список пополнился двумя свежими соревнованиями — Industrial Ninja и IDS Bypass. Побороться за звание промышленного ниндзя и разгадать теорию...