[recovery mode] Смартфоны локальной марки Vertex: первые по качеству, первые по фишкам, первые по дизайну

Всем привет! Сегодня я расскажу о российском бренде смартфонов Vertex. На первый взгляд, он является одним из многих и многих типичных отечественных зонтичных брендов электроники. В конце две тысячи десятых они появлялись как поганки после дождя, предлагая кучу дешмана дешевых гаджетов из Китая со...

Релиз неофициального MTProto прокси на Python, особенности протокола

Недавно разработчики Telegram выложили исходные тексты прокси-сервера, работающего по протоколу MTProto. На хабре вышли статьи об особенностях его сборки и перепаковке докер-контейнера с ним. Официальный прокси сервер, написанный на С, удивляет объемом кода — примерно 23 тысячи строк. Одновременно...

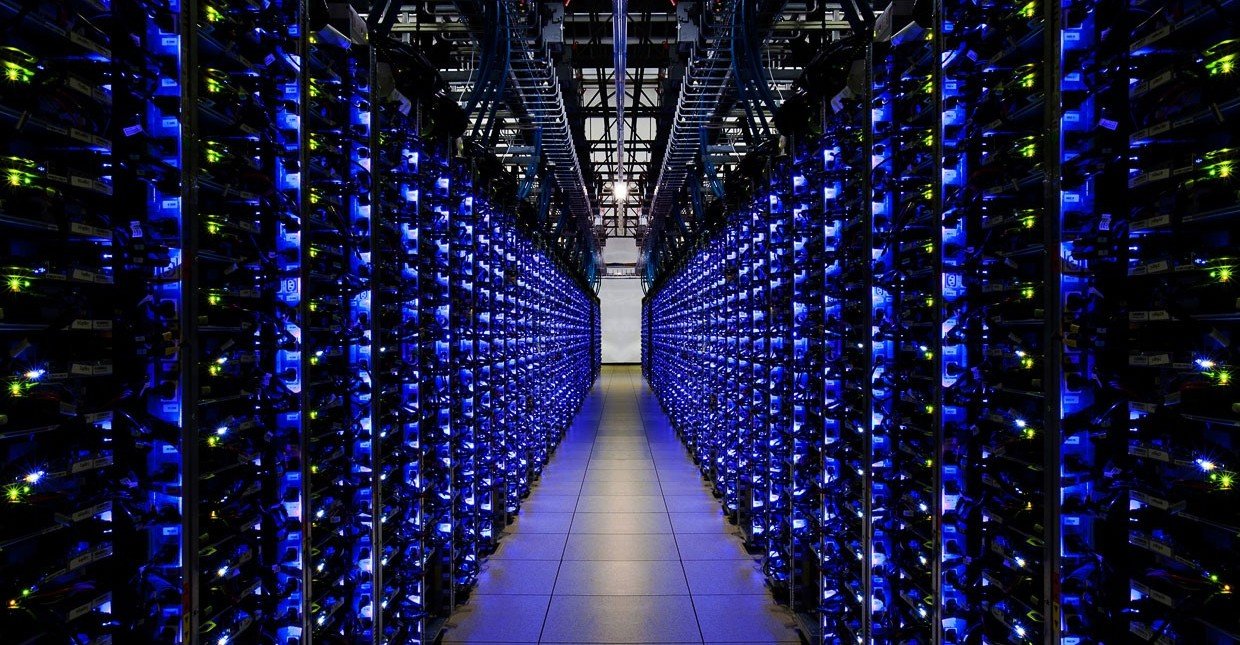

Cisco StealthWatch или классические средства защиты корпоративной сети (FW, IPS, ACL, NAC, AV, SIEM)?

В состав практически любой системы ИБ входят традиционные системы (по отдельности или в комбинации): • Межсетевой экран (Firewall) • Система предотвращения вторжений (IPS) • Списки контроля доступа (ACL) • Система контроля доступа в сеть (NAC) • Антивирусные системы (Antivirus/Antimalware) •...

Краткий анализ решений в сфере СОВ и разработка нейросетевого детектора аномалий в сетях передачи данных

В статье приведён анализ решений в сфере IDS и систем обработки траффика, краткий анализ атак и разбор принципов функционирования IDS. После чего сделана попытка разработки модуля для обнаружения аномалий в сети, на основе нейросетевого метода анализа сетевой активности, со следующими целями:...

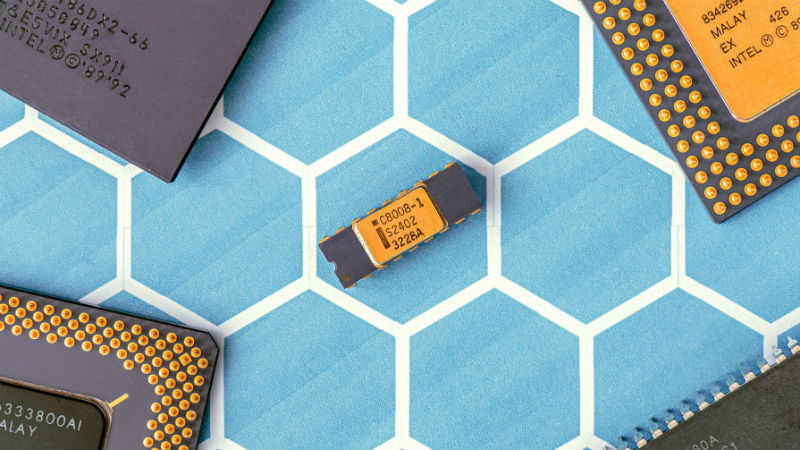

Что такое Lazy FP State Restore: в процессорах Intel обнаружена новая уязвимость

Изображение: Unsplash В процессорах Intel обнаружена новая уязвимость. Ошибка, затрагивающая все модели семейства Intel Core, получила название Lazy FP State Restore (CVE-2018-3665). Читать дальше →...

В компьютерах Apple закрыта уязвимость прошивки, найденная экспертами Positive Technologies

Изображение: Unsplash Исправленная уязвимость позволяла эксплуатировать опасную ошибку в подсистеме Intel Management Engine и по-прежнему может присутствовать в устройствах других вендоров, использующих процессоры Intel. Компания Apple выпустила обновление для macOS High Sierra 10.13.4, которое...

[Перевод] Работодатели отслеживают компьютеры, походы в туалет, а теперь ещё и эмоции; следит ли ваш босс за вами?

От имплантации микрочипов до ношения отслеживающих браслетов и сенсоров, способных уловить усталость и депрессию, новые технологии позволяют работодателям всё более и более назойливо наблюдать за сотрудниками. Нужно ли нам волноваться по этому поводу? В прошлом году американская компания пометила...

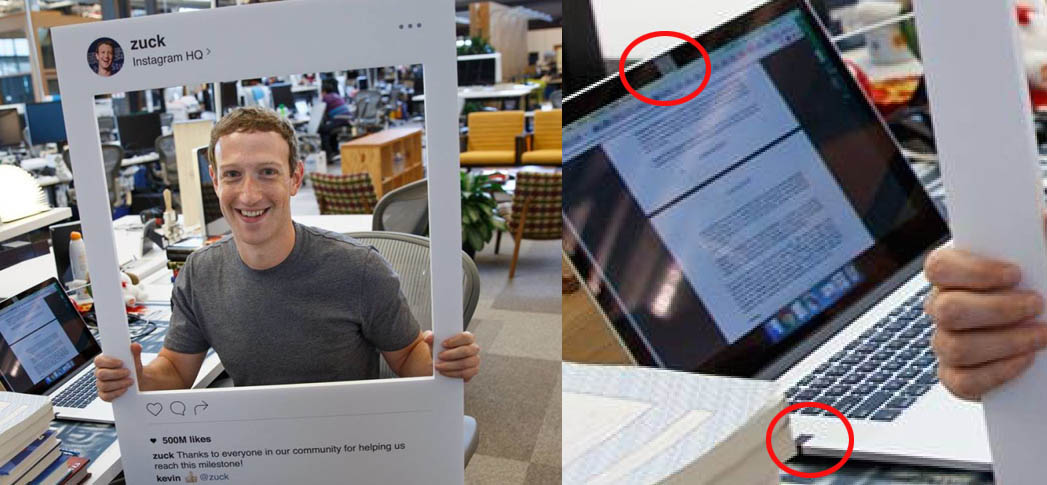

Создаём образцы для Единой биометрической системы

Марк не хочет, чтобы на него в России была оформлена ипотека С 30 июня госорганы, банки и иные организации получат право собирать биометрические данные граждан и устанавливать по ним личность. В то же время закон № 482-ФЗ устанавливает критерии, которым должны соответствовать банки, открывающие и...

Встреча по GDPR в Питере

21 июня Wrike Tech Club организует встречу про GDRP. Если вы, как и мы, стремитесь к комплаенсу — приходите в офис Wrike поговорить на эту тему. Читать дальше →...

[recovery mode] Самый лучший китайский смартфон «до 10 тысяч рублей» с AliExpress против Xiaomi Redmi 5

Всем привет! Сегодня я расскажу об одном клёвом недорогом китайском смартфоне. Но для начала – пара цитат из других обзоров, посвящённых ему. Так сказать, для затравки. «Прежде всего хочется отметить эффектный внешний вид смартфона, классный экран и впечатляющую автономность. Уже за одно это его...

Процент брака светодиодных ламп от LEDROID.ru

Друзья, два раза Ку! За время существование магазина LEDROID.ru (с 01 ноября 2015 года) продано через интернет-магазин более 27000 ламп. А каков же процент брака? Кто производит самые надёжные лампы? Интересно? Тогда добро пожаловать под кат. Читать дальше →...

[Перевод] Я могу стать Apple, и ты тоже

Публичное раскрытие уязвимости в сторонней проверке подписи кода Apple В отличие от некоторых предыдущих работ, данная уязвимость не требует прав администратора, не требует JIT-кода или повреждения памяти для обхода проверки подписи кода. Всё что нужно — правильно отформатированный файл...

Заповеди кибербезопасности: о маленьких причинах больших проблем

В безопасности не бывает мелочей. Лучшее, чего можно ожидать — это отсрочки «судного дня», до того момента, пока неприятности не достигнут критической массы. Хотя внешне такие проблемы постоянно меняются, основаны они на одних и тех же принципах, «грехах» компьютерных сетей, которые можно сравнить...

Security Week 21: сотни уязвимостей Adobe Flash

7 июня компания Adobe закрыла критическую уязвимость в Flash Player (новость, сообщение компании). Уязвимость CVE-2018-5002 обнаружена сразу несколькими исследовательскими командами из Китая — речь идет об удаленном выполнении произвольного кода в результате ошибки переполнения буфера. Это...

[recovery mode] Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 3

В этой части мы продолжим описание решения многоступенчатой защите на основе шлюзов USG Performance Series, в частности, Zyxel USG40W. Предыдущие части: первая и вторая. Но в начале стоит вспомнить о причинах, которые побуждают системных администраторов, специалистов по ИТ-безопасности использовать...

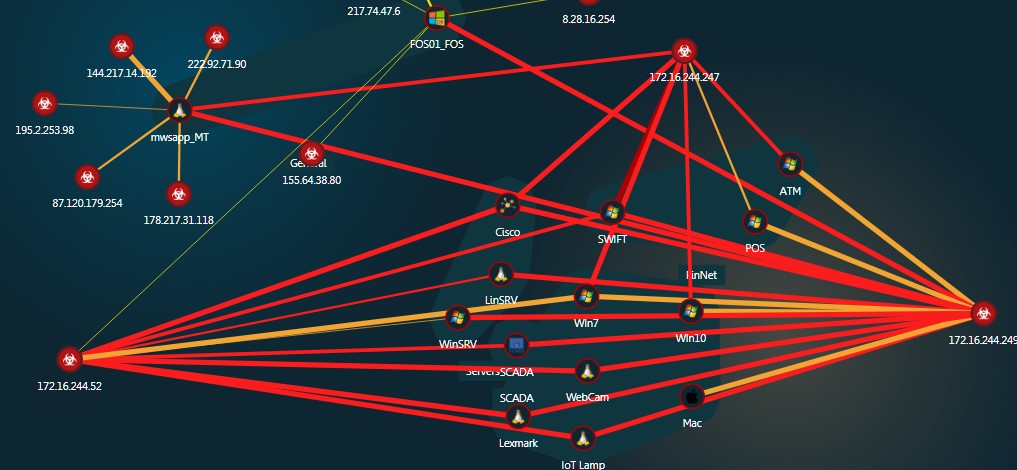

Дыра как инструмент безопасности – 2, или как ловить APT «на живца»

(за идею заголовка спасибо Sergey G. Brester sebres) Коллеги, целью данной статьи является желание поделиться опытом годичной тестовой эксплуатации нового класса IDS-решений на основе Deception-технологий. Читать дальше →...

Смарт-контракт как угроза безопасности блокчейн-стартапа

Смарт-контракты Ethereum, если верить официальному сайту, выполняются «в точности так, как запрограммированы, без какой-либо возможности простоя, цензуры, мошенничества или вмешательства третьей стороны». Сегодня я попробую разобраться, так ли всё радужно на самом деле, рассмотрев некоторые...

Можно ли «хакнуть» ASP инфраструктуру?

Как говорят специалисты по информационной безопасности «Ломают всё, всех и всегда». При этом, атаки на ASP.NET — вещь достаточно редкая. Поэтому всегда крайне любопытно узнавать про это что-то новое. Под катом рассказ специалиста отдела информационной безопасности Rambler Group Алексея Морозова о...