Безопасность веб-приложений: борьба с самим собой, или проводим черту адекватности

Насколько безопасным должно быть приложение? Для кого-то этот вопрос не имеет смысла. "Настолько, насколько это возможно. Чем безопасней, тем лучше". Но это не исчерпывающий ответ. И он не помогает сформировать security политику в проекте. Более того, если придерживаться только этой директивы ("чем...

Check Point Smart Event. Мини-руководство

В этой статье я хочу рассказать о продукте SmartEvent компании Check Point. Данный продукт дополняет и расширяет возможности файрвола Check Point, превращая его в эффективный инструмент, который помогает выявить, распознать и обработать инциденты информационной безопасности. Совсем недавно мой...

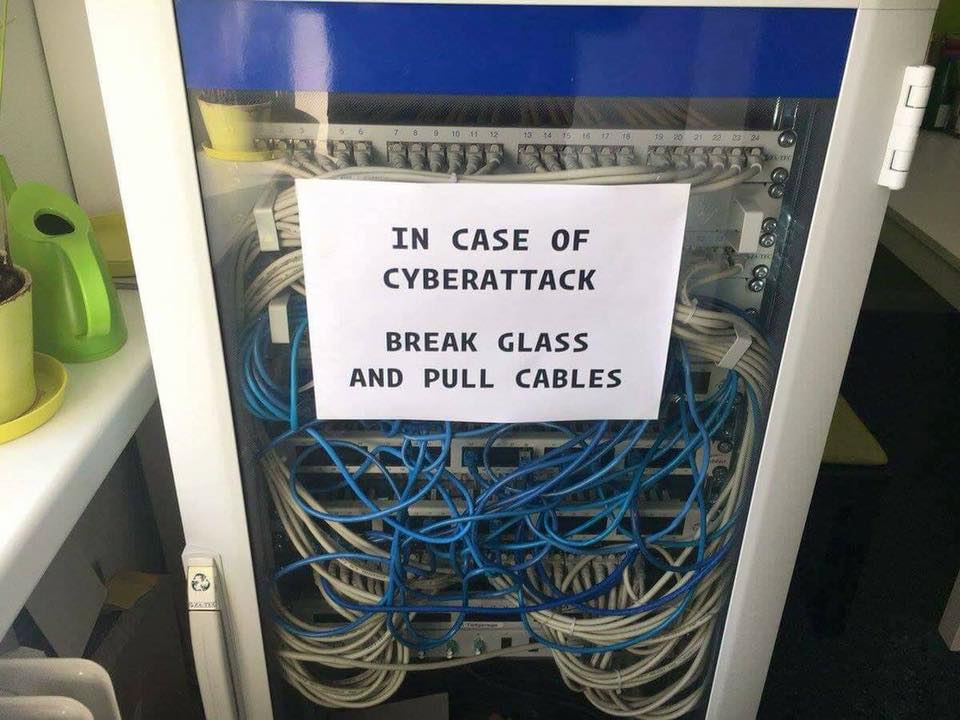

[Из песочницы] Honeypot- логгер на nodejs и tcpdump

Всем привет. Недавно тов. R_Voland рассказал о своём http ханипоте. Он меня и вдохновил к написанию этого поста. Но в этом случае, будем ловить все tcp и udp сканы, а не только http. Запросы будем ловить с помощью tcpdump. Для tcp ловим только syn пакеты: tcpdump -n "tcp[tcpflags] & (tcp-syn) != 0"...

Город засыпает, просыпаются хакеры

По оперативным данным, 15–16 мая планируются крупномасштабные хакерские атаки на промышленные объекты (АСУ ТП), банковские и телеком-системы, интернет вещей, системы корпоративного сектора. Нападающие представляют известные APT CTF-команды и ранее были замечены в высокотехнологичных...

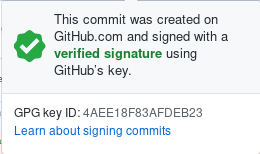

[Из песочницы] Используем GPG для шифрования сообщений и файлов

Кратко о том, как создавать ключи, шифровать и подписывать файлы и отправлять ключи на сервер ключей. GPG (также известный как GnuPG) создавался как свободная альтернатива несвободному PGP. GPG используется для шифрования информации и предоставляет различные алгоритмы (RSA, DSA, AES и др.) для...

«Крест на EITest»: как ликвидировали самую крупную сеть для распространения вирусов

Ботнет EITest состоял из более чем 52 тыс. серверов и киберпреступники использовали его для распространения вредоносов. Специалисты из компаний Abuse.ch, BrillantIT и Proofpoint, занимающихся корпоративной ИБ, сумели осуществить синкхолинг (перенаправление трафика на подставной веб-сервер)...

Китайские хакеры стоят за многочисленными взломами международных компаний

На днях специалисты по информационной безопасности из компании ProtectWise завили, что китайская киберразведка стоит за многими взломами самых разных компаний за последние десять лет. Компании, к взлому которых причастны китайцы, расположены в Европе, США, России и многих других странах. Действия...

За что мы любим Телеграм?

Глядя на всю эту развернутую войну и истерию, очередной раз хочется вернуть аудиторию к конструктивному разговору. Что происходит? Если не обсуждать действия РКН (безусловно отчасти неадекватные), а посмотреть на действия Телеграм, то что мы видим? Телеграм затеял войну с государством за одну из...

Кто сканирует Интернет? Атака ботов

Всем привет! Прежде всего, хочу поблагодарить всех, кто участвовал в обсуждении моей первой статьи: «Кто сканирует Интернет и существует ли Австралия». Публиковал статью без всякого умысла, просто поднял тему, которая так или иначе касается всех. Не только тех кто связан с ИТ, но и любого, чей...

Security Week 16: Twitter, пароли, страдания

3 мая Twitter попросил всех своих пользователей сменить пароль (новость). Причиной тому была не хакерская атака, как это обычно бывает, а некий глюк в системе регистрации событий. Снаружи пароли были не видны, но из-за неправильной настройки в лог они записывались в открытом виде. Проведенное...

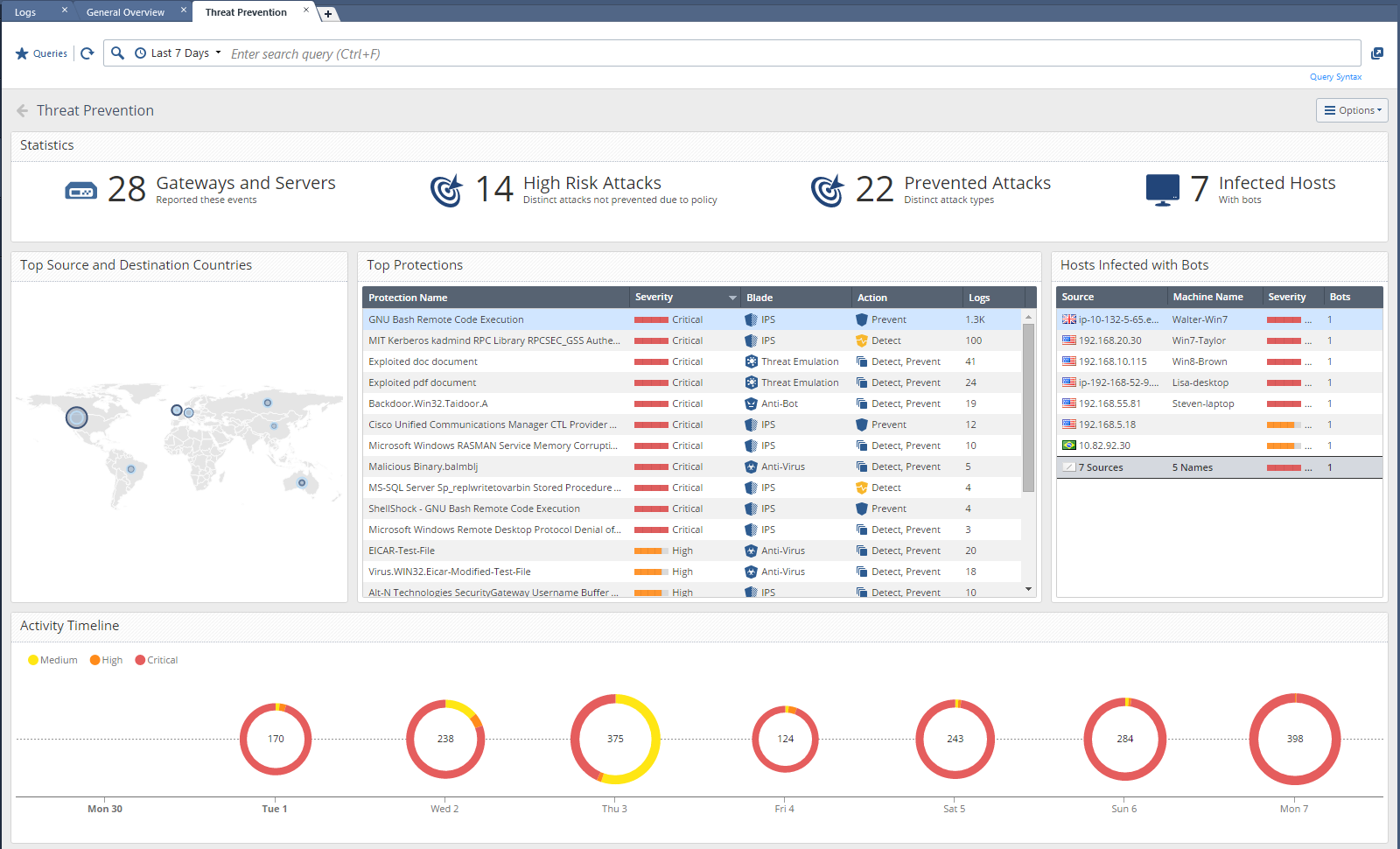

Дашборды Check Point — вот что я люблю

— Зачем вы мне втираете про удобный интерфейс? Это вообще не важно. Меня интересует только функционал! (из беседы с клиентом) При выборе NGFW (или UTM) чаще всего смотрят исключительно на функционал устройства. С этим подходом трудно поспорить (да и не нужно). Устройство безопасности в первую...

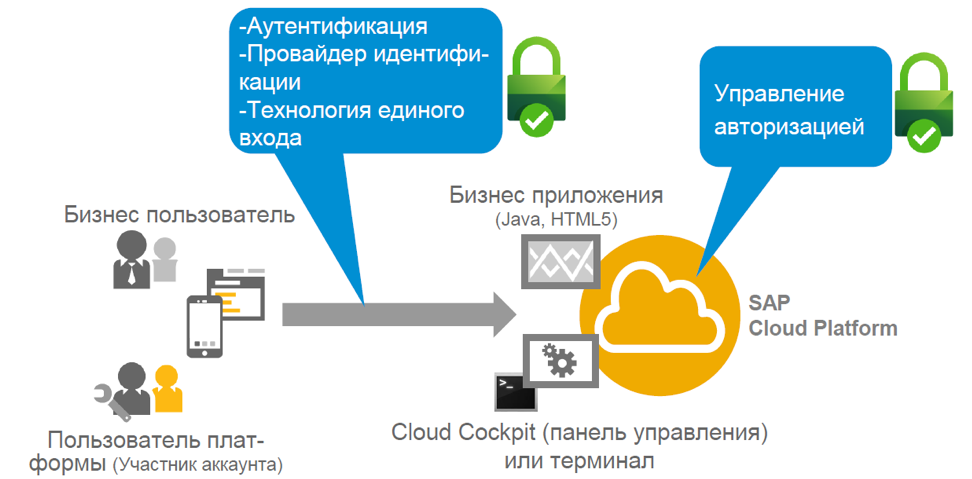

Настройка безопасности для приложений на облачной платформе SAP Cloud Platform

В нашей облачной платформе SAP Cloud Platform есть целый набор встроенных сервисов. В этой статье мы остановимся теме безопасности — рассмотрим сервисы безопасности в среде Neo, а также возможности SAP Cloud Platform для обеспечения безопасности разработанных вами приложений и сервисов. В этой...

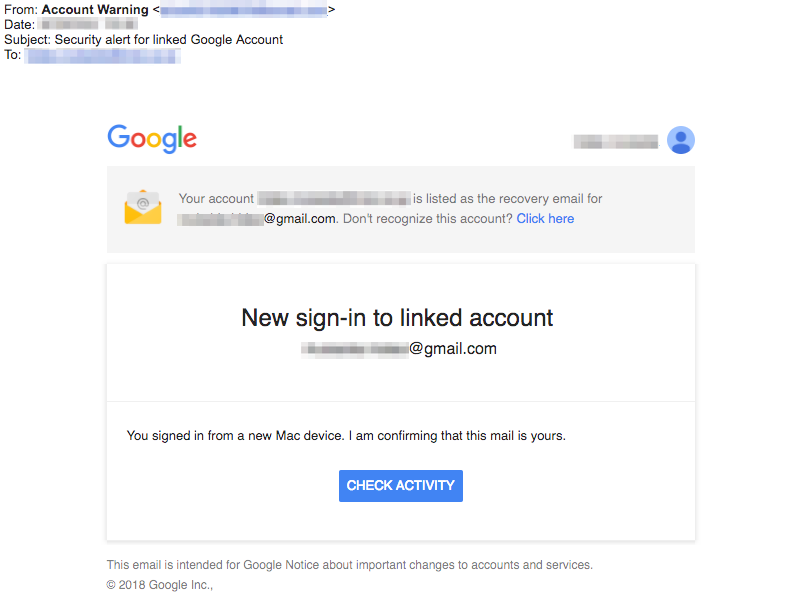

Как понять, что ваш сайт взломали?

В настоящее время взломы сайтов становятся массовым, поставленным на поток процессом. Сайты могут взламывать ради использования их мощностей (популярный нынче майнинг, участие в ботнете и т.д.). Также злоумышленники могут быть заинтересованы в краже содержимого вашего ресурса или продвижении...

VPN за пиво?

VPN становится сегодня не просто актуальным, но часто и жизненно необходимым сервисом для пользователей рунета. Заблокированный LinkedIn, беспорядочная стрельба Роскомнадзора, возможная блокировка Фейсбука, Вайбера и других ежедневных приложений, сотни и тысячи уже заблокированных сайтов в сети,...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 1: «Вступление: модели угроз», часть 3

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 1: «Вступление: модели угроз», часть 2

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

[Перевод] Курс MIT «Безопасность компьютерных систем». Лекция 1: «Вступление: модели угроз», часть 1

Массачусетский Технологический институт. Курс лекций #6.858. «Безопасность компьютерных систем». Николай Зельдович, Джеймс Микенс. 2014 год Computer Systems Security — это курс о разработке и внедрении защищенных компьютерных систем. Лекции охватывают модели угроз, атаки, которые ставят под угрозу...

Практика внедрения Cisco ISE. Взгляд инженера

Cisco ISE — это инструмент для создания системы управления доступом к корпоративной сети. То есть мы контролируем, кто подключается, откуда и как. Можем определить клиентское устройство, насколько оно соответствует нашим политикам безопасности, и прочее. Cisco ISE — мощный механизм, который...