[recovery mode] Вебинар «Соответствие Parallels VDI требованиям регуляторов по информационной безопасности»

Компания IBS приглашает 24 марта в 12.00 (мск) на вебинар «Соответствие Parallels VDI требованиям регуляторов по ИБ» Не секрет, что в России достаточно много требований в сфере информационной безопасности, которые трудно учесть при создании виртуальной среды и, при этом, выполнить потребности...

Исследование: Считавшаяся «неуязвимой» память DDR4 подвержена уязвимости Rowhammer

Американские исследователи из компании Third I/O на состоявшейся в Китае конференции Semicon China представили доклад, в котором рассказали о том, что уязвимости Rowhammer подвержены и чипы DDR4. Ранее считалось, что память этого типа не подвержена данной уязвимости, которую весной 2015 года...

Security-ресерчеры продемонстрировали полнофункциональный эксплойт для Android

Исследователи израильской компании NorthBit продемонстрировали один из первых экспериментальных полнофункциональных эксплойтов для Android всех версий до 5.1. Эксплойт основан на уже закрытой обновлением Nexus Security Bulletin — September 2015 уязвимости с идентификатором CVE-2015-3864...

woSign продолжение китайской халявы (хоть и не такой большой как раньше)

Некоторое время назад на хабре появилась новость о том, что Китайская компания WoSign изменила политику раздачи бесплатных сертификатов и позволяла выпустить сертификат только на один год и только на один домен. Что ж, теперь условия поменялись в лучшую сторону. Подробности под катом. Читать дальше...

Security Week 11: трояны на iOS без джейлбрейка, утечка в American Experess, кража учеток Steam

На этой неделе произошло следующее: — Исследователи Palo Alto раскрыли довольно сложную с технической точки зрения, но действующую схему протаскивания вредоносных программ на айфоны и айпады без использования джейлбрейка. Хотя методу не суждено стать массовым, он еще раз показывает, что защита у...

Популятрый плагин для WordPress содержит в себе бэкдор

Специалисты в области информационной безопасности нашли бэкдор в плагине для WordPress, который вносил изменения в основные файлы платформы с целью дальнейшей авторизации и кражи пользовательских данных. Первые признаки наличия бэкдора были замечены сотрудниками компании Sucuri, работающей в...

Динамическая верификация кода – минимизация риска мошенничества при сохранении удобства совершения покупок онлайн

Технология Динамической верификации кода (DCV) – это прорыв в международной борьбе в карточным мошенничеством, т.к. оно обеспечивает безопасность CNP-транзакций на высочайшем уровне. По статистике, 70% мошенничества на рынке EMV-карт являются CNP-фродом. Как же именно решение DCV защищает...

Критические уязвимости DNS-сервера BIND позволяют удаленно отключать его и проводить DoS-атаки

В популярном DNS-сервере BIND обнаружены критические уязвимости. Их эксплуатация может открывать злоумышленникам возможности для проведения DoS-атаки а также удаленно останавливать его работу. Информация об уязвимостях была опубликована специалистами компании ISC, под лицензией которой...

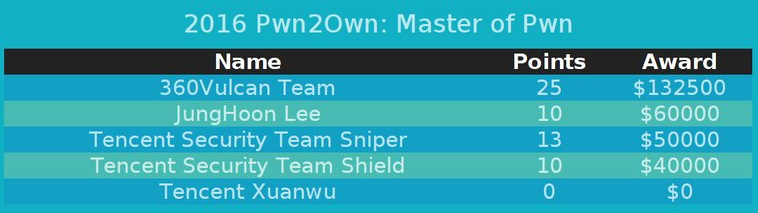

Pwn2Own 2016: первые итоги

Завершился первый день известного контеста Pwn2Own 2016, который проходит в Ванкувере. Соревнование представляет из себя площадку, на которой security-ресерчеры могут продемонстрировать свои эксплойты для различных продуктов, включая, веб-браузеры и плагины к ним. На этот раз система проведения...

Критические уязвимости в клиенте и серверной части Git позволяют осуществлять удаленное выполнение кода

Исследователь информационной безопасности Лаел Целлье (Laël Cellier) обнаружил две критические уязвимости в клиенте и серверной части Git (CVE-2016-2324 и CVE‑2016‑2315). Воспользовавшись ими, злоумышленники могут осуществлять удаленное выполнение кода. Для этого необходимо создать...

Ixia выпустила интеллектуальный network packet broker — Vision ONE

Компания Ixia, ведущий мировой поставщик решений для тестирования, мониторинга и защиты сетей, выпустила продукт Vision ONE — высокопроизводительный интеллектуальный network packet broker. Vision ONE имеет 48 портов 1/10GbE SFP+ и 4 порта 40GbE QSFP+. Дальнейшее описание под катом. Читать дальше...

Новый раунд борьбы с Рутрекером и пиратскими ресурсами

22 января сего года вступило в действие постановление о вечной блокировке Рутрекера на территории РФ. Этому предшествовала долгая информационная кампания, причём с обеих сторон: одни нагнетали обстановку, другие проводили учения по «гражданской обороне» и тестировали средства обхода. Одни пророчили...

Регистрация на вебинар «Легкая облачная защита корпоративной сети с низкой полной стоимостью владения»

24 марта 2016г в 12:00 (мск) приглашаем Вас на бесплатный вебинар «Легкая облачная защита корпоративной сети с низкой полной стоимостью владения». На мероприятии Вы узнаете, как с помощью облачного SaaS-решения Panda Endpoint Protection* можно обеспечить эффективную централизованную ИТ-защиту всех...

[recovery mode] Просто еще один велосипед шифрования

Привет Хабр! У меня время от времени возникает необходимость зашифровать какие-то данные в своих проектах, но неохота использовать готовые решения. Поэтому я изобрел свой велосипед. Это почти простой XOR. Читать дальше →...

Универсальный инструмент для установки бэкдоров: Что не так с системными обновлениями

В нашем блоге на Хабре мы не только рассказываем о развитии своего продукта — биллинга для операторов связи «Гидра», но и публикуем материалы о работе с инфраструктурой и использовании технологий. Немецкий журналист и хакер Ляйф Риге (Leif Ryge) написал для издания Ars Technica интересный материал...

Bounty-программа в Badoo

Сегодня у многих IT-компаний есть собственные bounty-программы (или программы по поиску уязвимостей). Badoo — в их числе. В этой статье я расскажу о том, как мы, не имея отдела информационной безопасности, запустили и ведем свою bounty-программу. Я расскажу о проблемах, с которыми мы столкнулись,...

Риски информационной безопасности веб-приложений

Использование информационных систем и технологий связано с определенной совокупностью рисков. Оценка рисков необходима для контроля эффективности деятельности в области безопасности, принятия целесообразных защитных мер и построения эффективных экономически обоснованных систем защиты. Основу риска...

Курьезный случай с root-доступом к mysql

Поступила ко мне однажды просьба от друга: перенести сайты на новый хостинг. Ну как же тут не помочь. Панелью управления хостингом являлась панель DirectAdmin, а все сайты были на joomla. Поэтому найти файлы конфигурации и ознакомиться с ними – труда не составило. После создания бекапов сайтов...