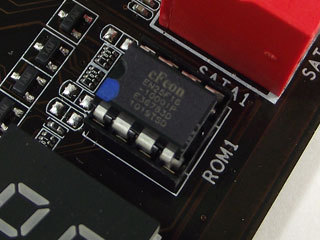

О безопасности UEFI, части нулевая и первая

Когда-то давно, в начале 2014 года, я назвал состояние безопасности большинства реализаций UEFI "полумифическим". С тех пор минуло полтора года, дело осторожно двигается с мертвой точки, но до сих пор очень многие производители ПК для конечного пользователя не обращают на эту самую безопасность...

Особенность работы сотовых операторов с большими последствиями

Друзья, вчера я сел в огромную лужу и хочу рассказать вам об этом, т.к. любой может оказаться на моем месте. Читать дальше →...

Книга про вирусы

Достаточно редкий зверь в нашем книгоиздательстве (просьба не счесть проплаченной рекламой) — книга «PRO вирусы» от сотрудника антивирусной компании, описывающая не только историю возникновения вирусов (такой литературы более чем достаточно), но также способы распространения современных вредоносных...

Исследование: Почти все популярные межсетевые экраны пропускают XSS-атаки

Исследователь безопасности Мазин Ахмед (Mazin Ahmed) опубликовал результаты анализа способов обхода XSS-защиты в популярных межсетевых экранах уровня приложения (Web application firewalls, WAF). Ахмед использовал несколько виртуальных машин, на которых запускались популярные браузеры Google Chrome,...

Для чего нужен антивирус

Как известно гвозди можно забивать молотками, а вирусы ловить антивирусами. Но это мнение, распространенное среди пользователей, а так же (к большому сожалению) среди тех, кто составляет тендерную документацию на большие проекты. А что думают о назначении антивирусов их вендоры? Статья задумывается...

[Из песочницы] Подпольный рынок кардеров. Перевод книги «KingPIN». Глава 10. «Cris Aragon»

Кевин Поулсен, редактор журнала WIRED, а в детстве blackhat хакер Dark Dante, написал книгу про «одного своего знакомого». В книге показывается путь от подростка-гика (но при этом качка), до матерого киберпахана, а так же некоторые методы работы спецслужб по поимке хакеров и кардеров. Начало и план...

[recovery mode] Рейтинг операторов ЦОД России по степени готовности к взаимодействию с иностранными клиентами

1 сентября 2015 года вступили в силу поправки к Федеральному Закону «О защите персональных данных» 242-ФЗ, согласно которым ПДн россиян должны храниться на территории РФ. Иностранные компании, обрабатывающие и хранящие информацию о российских гражданах, начали сталкиваться с различными вопросами,...

Security Week 37: Bug-bugzilla, Карбанак из бэк, С&C на рыбалке

В новом эпизоде сериала, снятого по мотивам новостей в области информационной безопасности: — Взлом Bugzilla лишний раз напоминает о том, что пароли должны быть не только сложные, но и уникальные. — Кампания Carbanak, ответственная за кражу сотен миллионов долларов у финансовых организаций,...

Оценка уязвимостей CVSS 3.0

Мы используем систему оценок CVSS с момента возникновения нашей базы уязвимостей и первого нашего продукта — XSpider (надеюсь, кто-то его еще помнит). Для нас очень важно поддерживать базу знаний, которую мы используем в своих продуктах и услугах, в актуальном состоянии. Поскольку рекомендации по...

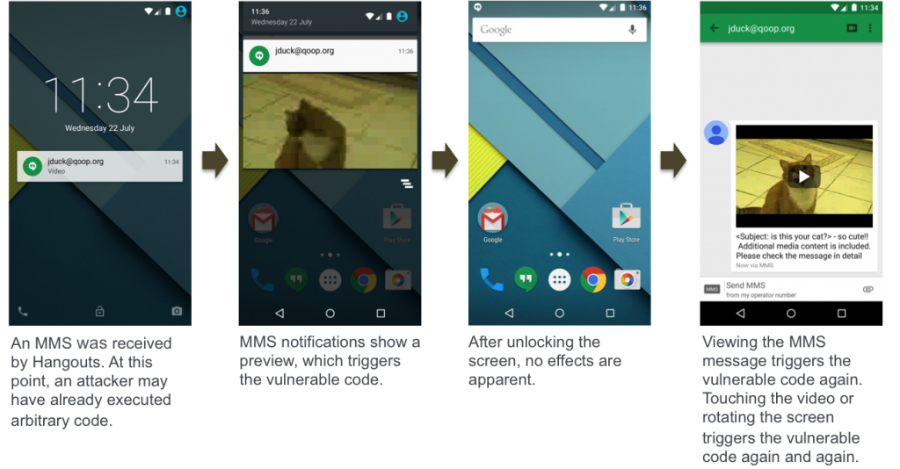

Опубликован код эксплойта для критических Android-уязвимостей Stagefright

Весной 2015 года исследователи обнаружили ряд критических уязвимостей в компоненте ядра мобильной ОС Android под названием Stagefright (библиотека для работы с файлами мультимедиа, например PDF). Ошибки безопасности позволяли злоумышленникамии удаленно получать доступ к смартфону, например, с...

Подпольный рынок кардеров. Перевод книги «KingPIN». Глава 2. «Deadly Weapons»

Кевин Поулсен, редактор журнала WIRED, а в детстве blackhat хакер Dark Dante, написал книгу про «одного своего знакомого». В книге показывается путь от подростка-гика (но при этом качка), до матерого киберпахана, а так же некоторые методы работы спецслужб по поимке хакеров и кардеров. Начало и план...

[recovery mode] «Сладкий» шифрованный VPN траффик или Как мы «защищали» мороженное

История создания компании «Ласунка» началась с января 1997 года, с производства обычного мороженого — пломбира в вафельном стаканчике и эскимо, на маленькой фабрике в предместье Днепропетровска. Сейчас это ведущий производитель мороженого в Украине. Предприятие «Ласунка» включает в себя несколько...

[Перевод] Практическое руководство по взлому (и защите) игр на Unity

Когда речь идёт о программном обеспечении, термин «взлом» зачастую ассоциируют с пиратством и нарушением авторских прав. Данная статья не об этом; напротив, я решительно не одобряю любые действия, которые прямо или косвенно могут навредить другим разработчикам. Тем не менее, эта статья всё же...

Уязвимости прошивки беспроводных дисков Seagate позволяют удаленно загружать и скачивать файлы

Как сообщает CERT.org, беспроводные накопители Seagate открывают Telnet-сервис воспользоваться которым можно с помощью зашитого в коде пароля. Это позволяет злоумышленникам осуществить скачивание файлов с накопителя. Еще одна ошибка безопасности позволяет удаленно загружать любые файлы в...

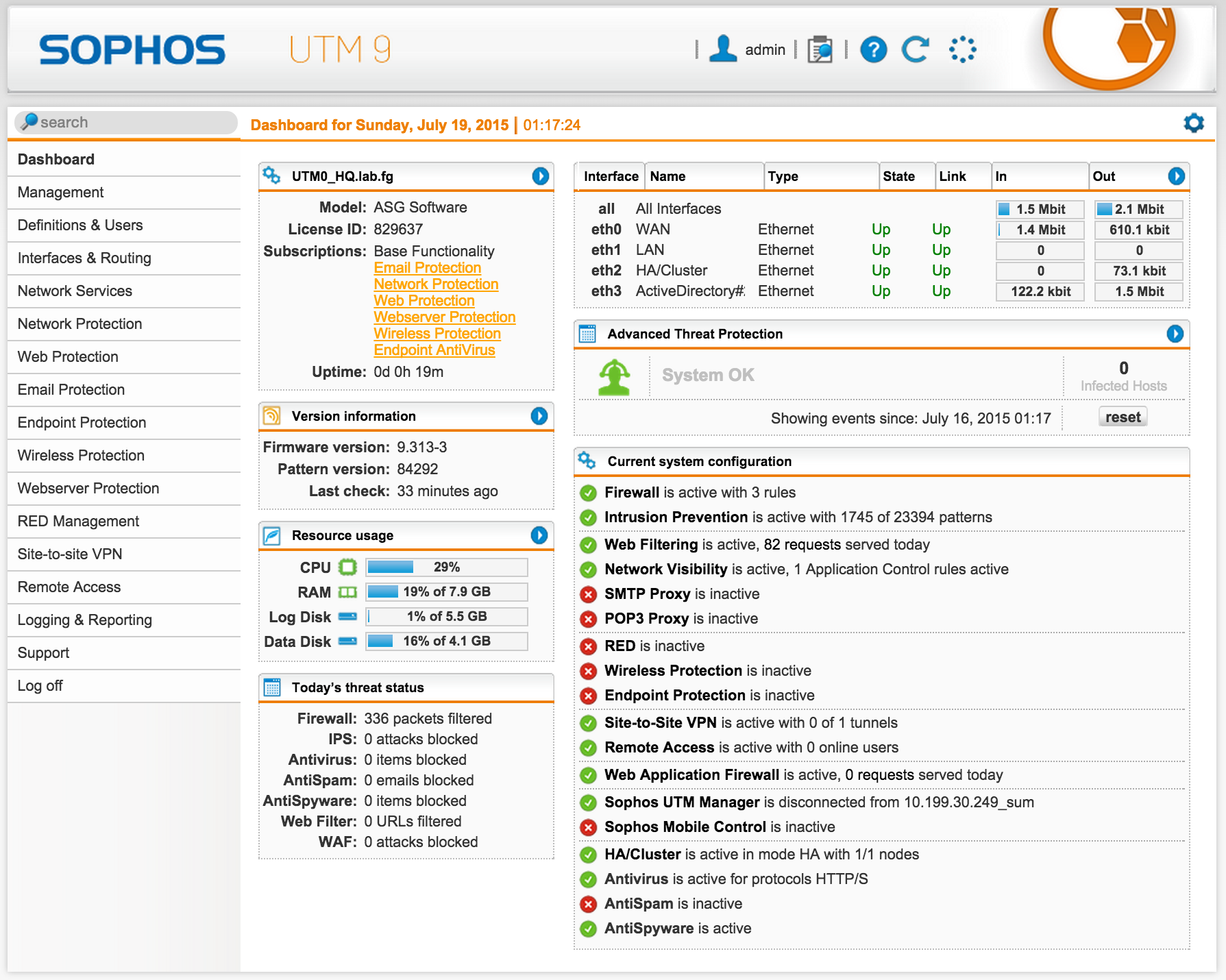

Организация веб-доступа на базе Sophos UTM

В статье речь пойдёт о том, как эффективно и быстро можно настроить и управлять политиками веб-фильтрации, используя Sophos UTM — комплексное решение по обеспечению информационной безопасности предприятия. В конце статьи Вас ожидает Бонус при миграции с TMG или аналогичного решения. Что такое...

[recovery mode] За кулисами у КиберСофта

Данная статья — Preview новой версии CyberSafe Mobile. Теперь каждый читатель нашего блога может поучаствовать в создании нового программного продукта. Новая версия CyberSafe Mobile — это принципиально новый продукт и от старой версии останется лишь название. Мы будем благодарны за вашу критику!...

[Из песочницы] Организация мониторинга работы сотрудников в малом офисе

Заместитель директора по безопасности вызывает к себе в кабинет. Ставится задача: безопасник хочет видеть, чем занимался каждый сотрудник в течение дня. Желательно, с архивом в несколько дней. В ходе беседы выясняется, что «ввод с клавиатуры» сотрудника его абсолютно не интересует, ему нужно только...

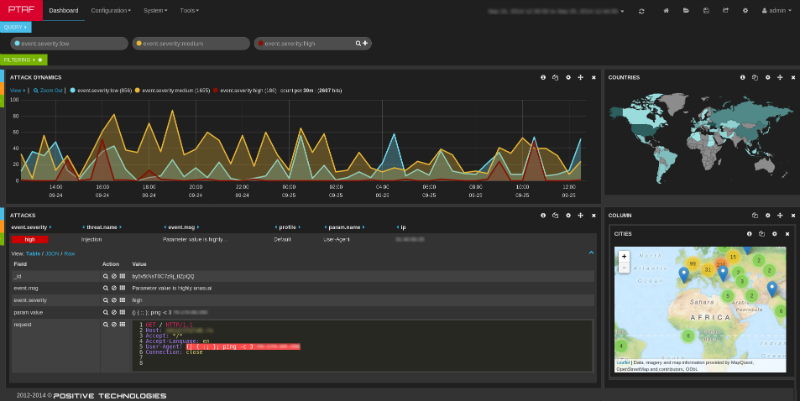

Защита корпоративных приложений: как стать разработчиком PT Application Firewall

Два года подряд во время международного форума Positive Hack Days проходил конкурс WAF Bypass по обходу межсетевого экрана PT Application Firewall. Мы публиковали в блоге разбор заданий этого соревнования (2014 год и 2015 год). За год популярность соревнования значительно выросла — этой весной для...