Опыт аудита и отчетности событий информационной безопасности в СУЭК — анонс вебинара

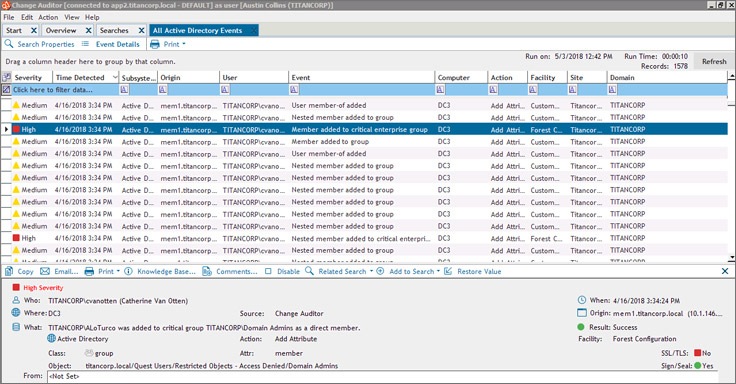

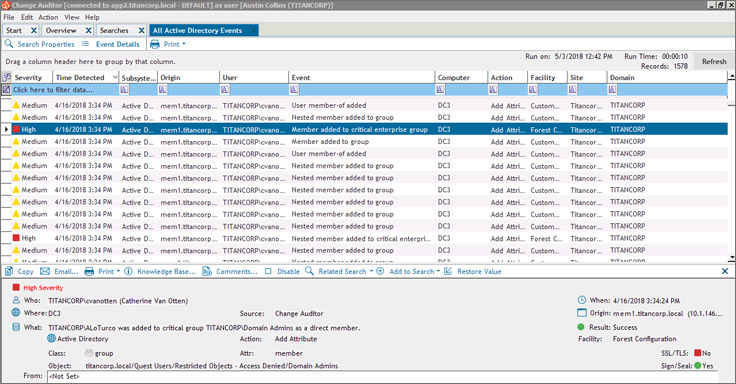

Приглашаем вас на вебинар, на котором Михаил Божнев, менеджер департамента информационной безопасности СУЭК, расскажет об опыте внедрения в компании решений Quest для аудита и отчетности по событиям информационной безопасности. Речь пойдет о двух продуктах от Quest: Change Auditor и Enterprise...

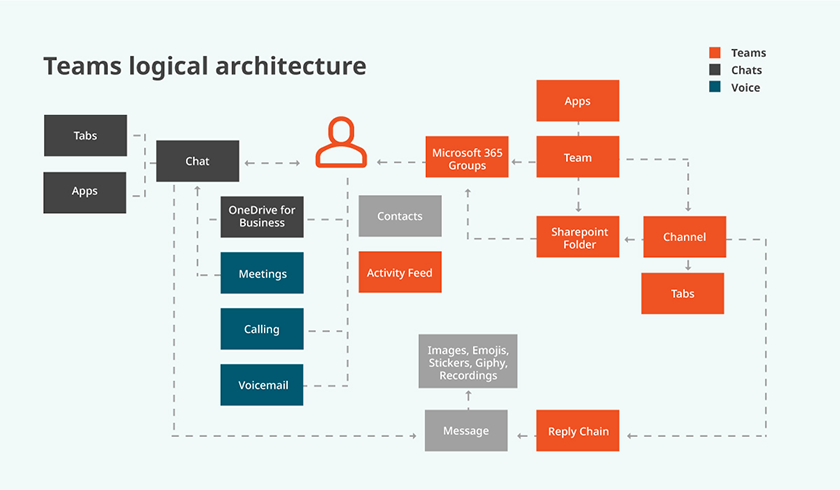

Как администратору Microsoft Teams обезопасить себя и того парня

Всем привет! В этой статье поговорим о том, почему важно следить за корректностью настроек Teams и как сделать его максимально безопасным. В конце статьи расскажем о решениях для аудита и управления настройками MS Teams, которые помогут реализовать концепции, описанные ниже. Teams — это ворота в...

Аудит событий Active Directory и других решений Microsoft в Quest Change Auditor — анонс вебинара

Change Auditor — инструмент для автоматизации аудита изменений в AD, Azure AD, SQL Server, Exchange, Exchange Online, Sharepoint, Sharepoint Online, Windows File Server, OneDrive for Business, Skype for Business, VMware, NetApp, EMC, FluidFS. Есть предустановленные отчёты на различные виды угроз, а...

Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

WannaCry, NotPetya, BadRabbit и другие — вирусы-шифровальщики, которые гремели на весь мир ещё около года-двух назад. Сегодня об атаках таким типов вирусов шума меньше, но истории с атаками всё равно происходят. В этой статье я покажу один из инструментов для остановки атаки такого вируса: быстро...

Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

Оба продукта предназначены для выявления несанкционированных действий пользователей, подозрительной активности и контроля конфигураций в инфраструктуре Microsoft. Quest Change Auditor и Netwrix Auditor прямые конкуренты, которые вполне себе борются друг с другом за место на серверах заказчиков. Под...

Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

Пользовательская рабочая станция — самое уязвимое место инфраструктуры по части информационной безопасности. Пользователям может прийти на рабочую почту письмо вроде бы из безопасного источника, но со ссылкой на заражённый сайт. Возможно, кто-то скачает полезную для работы утилиту из неизвестно...

А кто это сделал? Автоматизируем аудит информационной безопасности

Источник Считается, что есть три подхода к диагностике информационной безопасности: аудит, оценка уязвимостей и тесты на проникновение. Поговорим про аудит и оценку уязвимостей. Под катом мы рассмотрим вопросы, которые нужно решить в рамках аудита, и набор инструментов от Quest Software для...