USB через IP: тест российского сетевого USB-концентратора

Привет! Я Воробьев Михаил, R&D-специалист «Тринити». Мы в отделе исследований и разработок постоянно тестируем множество программно-аппаратных комплексов, которые применяем в работе компании. Когда попадается что-то интересное, очень хочется об этом написать. Вот и недавно я протестировал один...

Б значит не Безумие, а Безопасность часть 3 — Последний элемент

Любое действие рождает противодействие — именно об этом хочется поговорить в рамках финальной статьи. На данном этапе уже не хочется рассказывать про то, как инфраструктура масштабировалась в дальнейшем, но хочется поделиться кейсом повышения безопасности одного из самых важных компонентов...

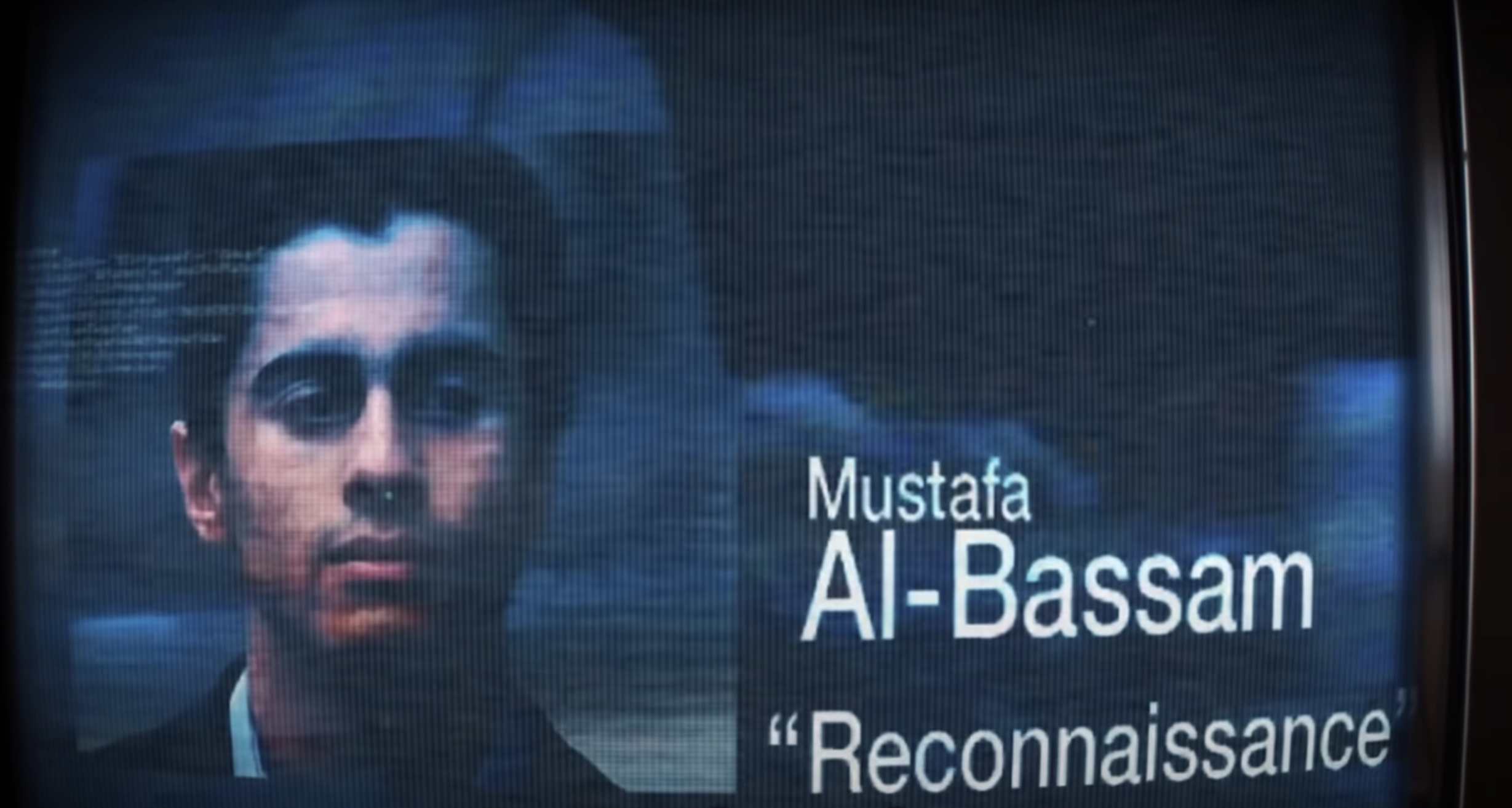

История 16-летнего подростка взломавшего ЦРУ

Подросток перехитривший правительство США. Эта история может показаться началом сюжета вымышленной истории о супергерое. Итак, как же у 16-летнего подростка получилось взломть ЦРУ. Новая звезда в мире хакерства Пока большинство детей его возраста играли в футбол, Мустафа аль-Бассам задавал начало...

Что общего у 50-секундного детектива, баскетболистов и разработки фишинговых атак

В марте 2008-го на Ютубе появился самый короткий рассказ про неношеные ботиночки детектив. Кажется, что суть видео — раскрыть тайну убийства за одну минуту. Но не все так просто, если учитывать, что видео сделано по заказу Управления транспорта Лондона. Всего таких видео было выпущено пять. Самые...

Насколько безопасна сегодня авторизация через мессенджеры?

Идентификация с помощью мессенджеров в последние годы прочно закрепилась в сознании пользователя: никаких кодов, писем и ручных запросов, профиль на сайте создается за секунды. Вместе с тем не прекращалась полемика о безопасности подобной авторизации. В декабре прошлого года государство сказало...

Пора вернуть свои данные себе

Многие из нас замечают, что с увеличением числа онлайн-сервисов, контроль над личными данными кажется ускользающим. Наши файлы и личная информация хранятся на удаленных серверах, защищенные паролями и методами двухфакторной аутентификации, и доступны нам только до тех пор, пока мы оплачиваем...

История большого ограбления Mt. Gox

Это история крупнейшего в мире ограбления криптовалюты, и все началось с основания Mt. Gox. Начало «Я думал, что Mt. Gox реально принесет пользу экосистеме биткоина, и я думаю, что так оно и было, знаете, до определенного момента ..» — Джед Маккалеб рассказывает о Mt. Gox, как о худшем проекте в...

Безопасность — это процесс, а не результат

Типичный ИБ-инцидент, ломающий корпоративную защиту, зачастую выглядит очень по-бытовому. Конструктор решил взять работу на дом и скидывает на флешку всю необходимую ему для этого документацию. Дома он вставляет ее в компьютер, на который ранее скачал кучу торрентов, не подозревая, что примерно 99...

Капитан ФСБ, шпионы и подставной гендиректор: разбираем атаку на нашего топ-менеджера

Привет! Пока мы разрабатывали продукты по кибербезопасности, на нас самих напали мошенники. Стандартный телефонный скам уже всем известен и с каждым годом работает все хуже, поэтому мошенники придумали новую схему с предварительной атакой на жертву через мессенджер. Именно под такую схему попали...

Как мы искали понятный термин для учеток и доступов, но так и не нашли

В удивительном мире информационных технологий, где айтишники и клиенты встречаются регулярно, царствует терминологический Хаос! Казалось бы, все говорят на одном языке, но когда речь заходит про «данные для авторизации», клиенты впадают в ступор. Бизнес говорит «учетки», «логины», «доступы» — как...

DDoS, китайские ботнеты и клиенты с особыми потребностями. Будни ЦОДов 3data

Дата-центр — заманчивая цель для кибератак и непростой объект для защиты. Мы решили выяснить, как обеспечивается бесперебойная работа ЦОДов руководителя отдела информационной безопасности 3data Павла Черных, и публикуем его рассказ. Из него вы узнаете, как выглядят три кита безопасности ЦОД, к...

Сеть как за кирпичной стеной: как защитить серверы с помощью облачного файрвола Seleсtel

Статистика в сфере информационной безопасности остается неутешительной. Так, DDoS-Guard зафиксировала в России 384,8 тыс DDoS–атак — и это только в первом квартале 2023 года. А по данным «РТК-Солар», количество кибератак в этот период выросло до 290 тыс. Это в полтора раза больше, чем в первом...

Как малому бизнесу защитить свои цифровые данные

Я создаю индивидуальные CRM системы для различных видов бизнеса более 10 лет. За время работы с различными компаниями я выработал набор рекомендаций, которые я даю людям далеким от сферы ИТ, для того чтобы они могли обезопасить себя, свой бизнес и свои данные. Эти рекомендации собственник бизнеса...

Рег.ру объяснил обещание дать п***ы технической ошибкой

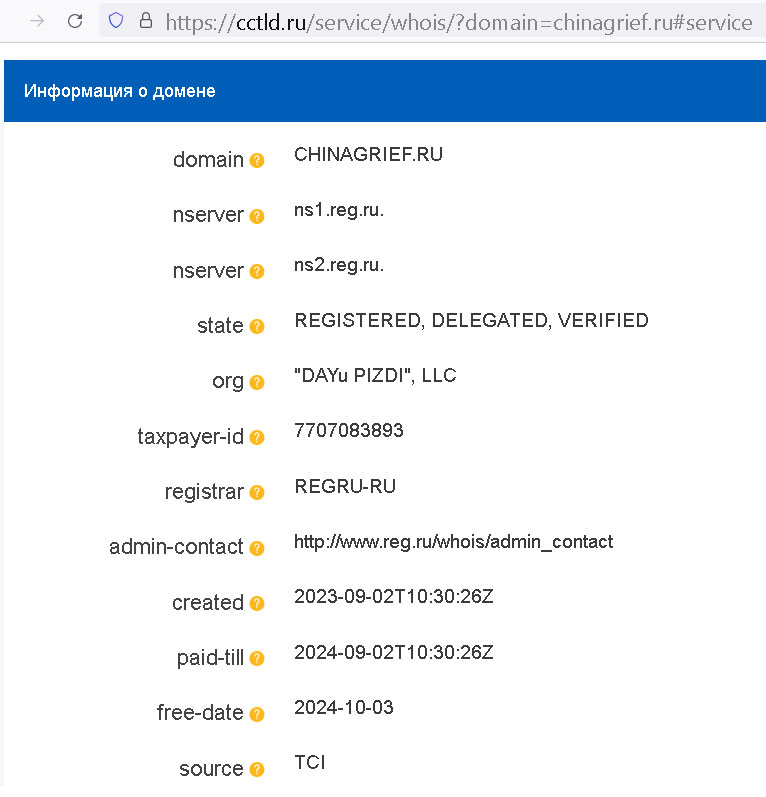

В рамках проекта «Монитор госсайтов» мы изучаем сайты, обозначенные как сайты госорганов (кстати, очередной доклад по региональным госсайтам – уже через неделю), и регулярно проверяем, кто на самом деле является администратором соответствующих доменных имен. Например, администратором доменного...

Ваш мобильный оператор знает о вас всё, и даже немножко больше

Название статьи действительно звучит так, будто операторы буквально роются в нашем нижнем белье, подслушивают, подсматривают, да еще всё прекрасно запоминают с точностью до секунды. Так ли это, и стоит ли всерьез волноваться? Будем разбираться. Почему это произошло? Давайте начнем с главного: с...

Спуфинг, боты и брутфорс. Как с помощью QA улучшить систему логирования и обеспечить безопасность на крупном сервисе

Привет, Хабр! Для любого сервиса главное — это клиент. Когда он уходит, становится очень больно. Вдвойне больнее, если сервисом пользуются боты вместо реальных людей. Но понять это бывает не так просто, особенно если боты — нейросети. Хотим поделиться кейсом по обеспечению двух важных условий на...

Что такое формальная верификация

Это обзорная статья, в которой очень поверхностно и не подробно рассказывается о том, что такое формальная верификация программного кода, зачем она нужна и чем она отличается от аудита и тестирования. Формальная верификация — это доказательство с использованием математических методов корректности...

Место QA в тестировании продукта на безопасность

Привет, меня зовут Дмитрий Крылатков, работаю QA-инженером в компании Doubletapp. Я всегда был заинтересован темой тестирования на безопасность, участвую в bug-bounty программах, а также поднимаю осведомленность о существующих уязвимостях среди команд тестирования и разработки. В статье расскажу,...

Назад