Бот-трафик и парсинг цен – взгляд со стороны владельца e-commerce и методы защиты от парсинга

В данной статье я хочу рассказать про то, как технически устроены бот-атаки типа парсинг цен на e-commerce сайтах, какие механизмы используют атакующие, как противостоять бот-атакам самостоятельно и с помощью прикладных решений. Я поделюсь практическим опытом нашей компании в защите e-commerce...

[Перевод] Чек-лист по безопасности контейнеров

Fortress of the Arch by JeremyPaillotin Команда разработки Kubernetes aaS VK Cloud Solutions перевела чек-лист по безопасности контейнеров, составленный на основе выступления Лиз Райс на конференции GOTOpia Europe 2020. Чек-лист проясняет специфику некоторых наиболее вероятных уязвимостей и...

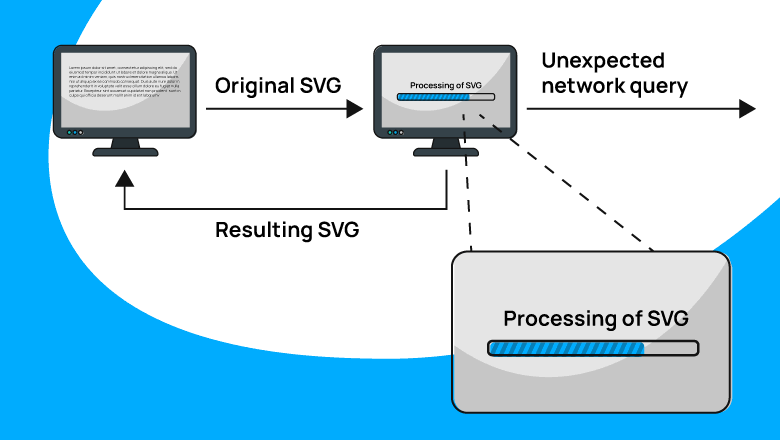

Почему моё приложение при открытии SVG-файла отправляет сетевые запросы?

Вы решили сделать приложение, работающее с SVG. Набрали библиотек, запаслись энтузиазмом, и в итоге всё удалось. Но вот незадача! Внезапно вы обнаруживаете, что приложение отправляет странные сетевые запросы. Кроме того, с хост-машины утекают данные. Как же так? Читать дальше →...

Сканирование на уязвимости: обзор продуктов, которые есть на рынке

Aloha всем хабравчанам! Я Влад, системный администратор Cloud4Y. В этой статье расскажу, как мы выбирали продукт сканирования на уязвимости, почему важно контролировать, какие сервисы доступны извне и зачем необходимо проводить постоянный аудит состояния сети. Чай, кофе, па-а-а-аехали! Читать далее...

Бабушки, аудиты и брутфорс — истории о безопасности Wi-Fi-сетей

Привет, Хабр! Мы в CTI 20 лет строим и тестируем беспроводные сети. Время от времени сталкиваемся с забавными ситуациями, которые показывают серьёзную уязвимость в клиентском Wi-Fi. Причём о некоторых вещах мы узнали только в процессе работы. Всё это совершенно неочевидные мелочи, которые влияют на...

Компания SUSE открыла код NeuVector

Компания SUSE объявила о выпуске NeuVector - платформы, обеспечивающей комплексную безопасность контейнеров. Это решение предназначено для выполнения контейнеризированных приложений в среде нулевого доверия (zero trust). База кода NeuVector уже доступна сообществу на GitHub. Разработки NeuVector...

Исследование: сервис-провайдеры ищут новые пути к безопасности пользователей

Привет, Хабр! Сегодня мы хотим поделиться результатами интересного исследования Acronis, посвященного вопросам безопасности облачных сервисов. В этот раз на вопросы аналитиков отвечали представители сервис-провайдеров, и взгляд со стороны поставщиков услуг позволил оценить глубину проблем с...

Основы WebAuthn/FIDO2 сервера — проверяем ответы

В этой статье мы узнаем как происходит проверка аттестационного и авторизационного ответов на стороне сервера. Как работает сам WebAuthn API мы обсудим в другой статье. Читать далее...

[Перевод] Лучшие практики использования SSL и TLS. Часть 1

SSL/TLS — обманчиво простая технология. Его легко развернуть и он просто работает, за исключением случаев, когда это не так. Основная проблема заключается в том, что правильно развернуть шифрование непросто. Чтобы гарантировать работоспособность TLS и обеспечение необходимой безопасности, системным...

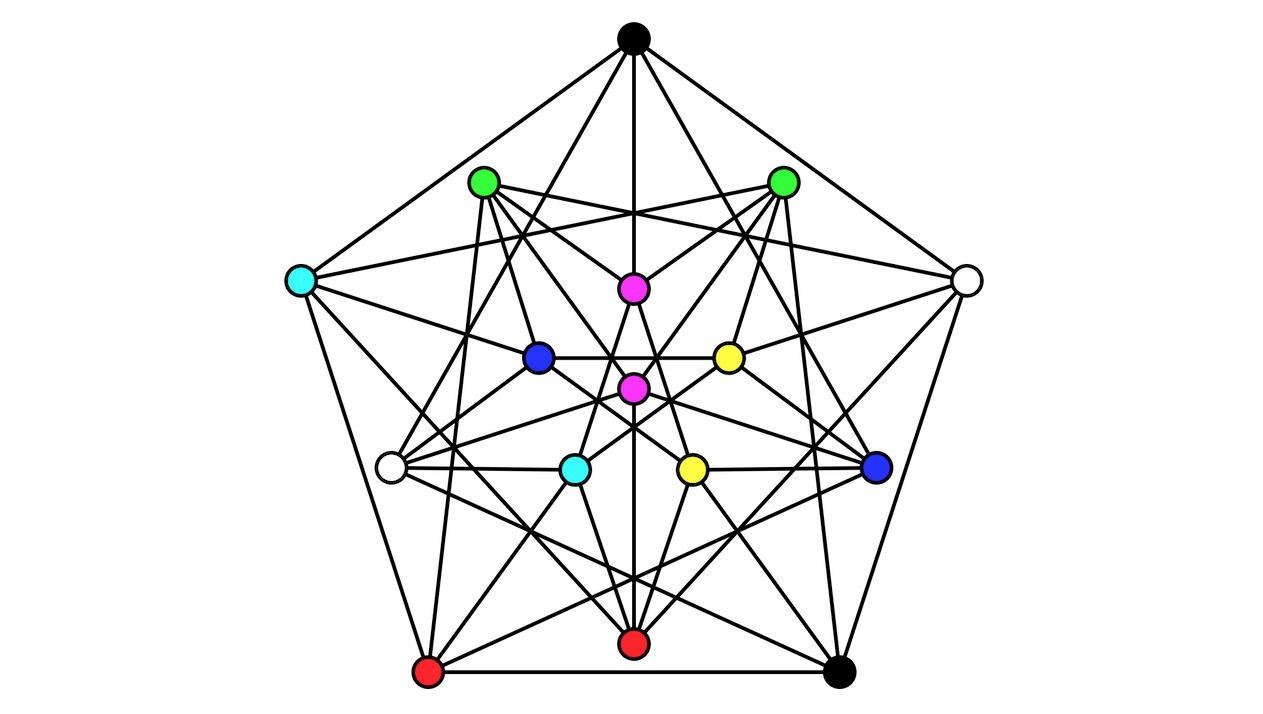

Безопасная раскраска: специальная теория относительности, доказательство с нулевым разглашением и цветные графы

Когда-то письма были самым распространенным методом передачи данных. Но на смену аналоговому миру пришел цифровой. Практически у каждого в кармане имеется устройство, позволяющее передавать и короткое сообщение, и снимок, и видео/аудио, и даже полное собрание произведений Дарьи Донцовой (а это...

[Перевод] Рекомендации по проектированию безопасности API для внутренних и облачных систем

Эта статья является переводом моей английской статьи которую можно прочитать здесь. Заранее извиняюсь за возможные неточности в компьютерной терминологии на русском языке. Интерфейсы прикладного программирования или API отвечают за большую часть системной интеграции и функциональных компонентов...

МВД отжало у меня телеграмм, или о дыре в защите

Хабр не жалобная книга, однако мой опыт может быть полезен другим. Съездил в РБ, отсидел, потерял аккаунт в телеге. Читать далее...

Безопасная разработка: какую часть Sec занимает в DevSecOps

Всем привет! Меня зовут Тимур Гильмуллин, я руководитель направления по построению процессов безопасной разработки в компании Positive Technologies. Раньше я работал в DevOps-отделе, где инженеры занимаются автоматизацией различных процессов и помогают программистам и тестировщикам. В числе прочего...

[Перевод] Заканчивается поддержка Python 3.6

Приблизительно через 3 недели истекает срок поддержки Python 3.6. Больше никаких исправлений багов и безопасности. При этом сегодня 15% пакетов, загруженных с PyPI, предназначены для Python 3.6. Подробности под катом. Читать далее...

Не оставляй шанса киберпреступникам, регистрируйся! На Positive Launch Day представим решение для борьбы с киберугрозами

14 декабря приглашаем всех, кто интересуется кибербезопасностью, на Positive Launch Day, где мы представим новое решение для обнаружения киберугроз и реагирования на них — PT XDR. Возможно, вы уже знаете, что такое XDR-решения, а может, впервые слышите о системах расширенного обнаружения сетевых...

Пара баек про IT-безопасность

Сейчас мои продукты, написанные для Роспатента, проходят аттестацию по информационной безопасности. Этот "увлекательный и интересный" процесс побудил меня вспомнить несколько баек из моей личной практики, связанные с IT-безопасностью. Байки написаны, скорее, в юмористическом ключе, однако, сами...

[Перевод] Четыре новых атаки на схему безопасного обмена ключами KLJN

В этой статье мы рассмотрим четыре новых статистических атаки на схему безопасного обмена ключами KLJN (Кирхгофа-Лоу-Джонсона). В атаках используются генераторы случайных чисел. Мы рассмотрим несколько вариантов знакомства “хакера” с информацией о двух устройствах приема-передачи. Читать далее...

Отслеживание устройств по рекламным пакетам Bluetooth Low Energy с рандомизированными адресами

Большинство современных людей постоянно имеет при себе хотя бы одно Bluetooth-устройство, будь то смартфон, ноутбук или фитнес-браслет. Однако все эти устройства, поддерживающие стандарт Bluetooth Low Energy, непрерывно рассылают так называемые рекламные сообщения для взаимодействия между собой....