Когда вам достаточно базового файрвола

Безопасность проекта может обрушиться, как в дженге, от одного халатно не закрытого порта. Тысячи ботов обшаривают интернет в поисках таких лазеек, чтобы угнать доступы. Для фильтрации трафика между зонами сети провайдеры внедряют межсетевые экраны (МЭ). Они помогают разграничивать права доступа,...

Импортозамещение NAC: обзор российского решения WNAM

Сегодня расскажем про российскую разработку WNAM от Netams. Мы знакомы с этим вендором много лет, и они заметно выросли после 2022 года. Сейчас это отечественный ACS/NAC-продукт, который является альтернативой ушедшим с рынка импортным решениям. И несмотря на название, реализует авторизацию не...

Администрирование аттестованных объектов информатизации — автоматизированных рабочих мест

Привет! Эта статья для тех, кто начинает свой карьерный путь в сфере информационной безопасности. Рассказываем о том, как администрировать аттестованный АРМ (автоматизированное рабочее место) и наладить безопасность на объекте. Читать далее...

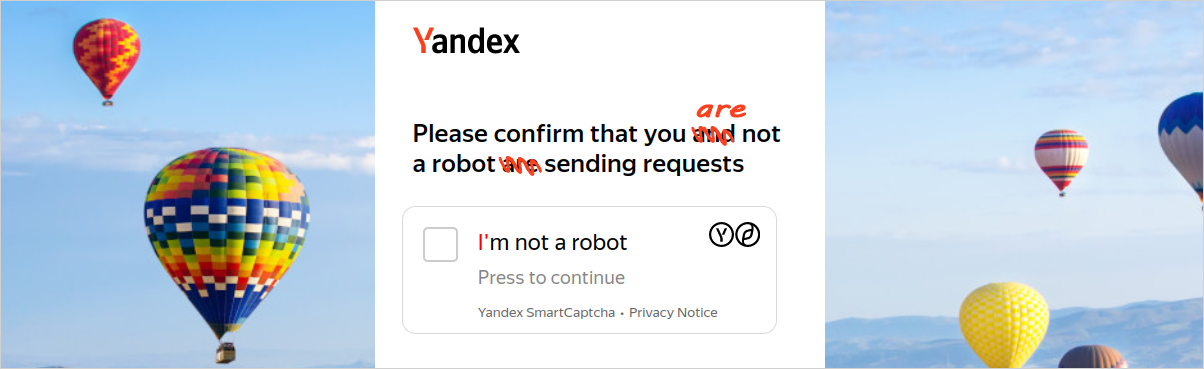

Open Redirect на Яндексе. Часть вторая

А вы уверены, что вы не робот? Капча это проверит! Здравствуйте, дорогие хабровчане. Это вторая часть статьи про уязвимость Open Redirect страницы аутентификации Яндекса. Первая часть здесь. На этот раз я расскажу, как получилось сделать честный редирект на внешний ресурс. Важное примечание: я...

[recovery mode] Библиотека криптования ChaCha20

Современные стандарты разработки пользовательских приложений выдвигают определенные требования к шифрованию информации. Например, документ RFC-7539 содержит подробную и исчерпывающую информацию о том, какие алгоритмы рекомендуется применять и как программировать некоторые из них. Далее предлагается...

Повышаем прозрачность аудита работы в Gitlab

Многие компании выбирающие для себя средства хранения кода и "комбайны" организации процессов CI/CD останавливают свой выбор на Gitlab. С точки зрения небольших и больших организаций, функционала Gitlab вполне хватает, чтоб решать повседневные задачи разработки. Продукт хорошо документирован, имеет...

Слабоумие и отвага. Ленивая безопасность — так ли сильна вера в Google?

Как обеспечить пользователя возможностью зарегистрироваться на твоей платформе в 1 клик? Как не потерять его из-за требований к паролю? Как обеспечить хотя-бы минимальную безопасность, если ты не программист, а «Мамкин» бизнесмен… И правда ли, что Гугл Всемогущ? Мнение дилетанта, который хочет,...

Open Redirect на Яндексе, баг или нет?

Тот самый первый баг, он же и самый известный. Здравствуйте, дорогие хабровчане. Хочу поделиться с вами маленьким кейсом по программе bug bounty Яндекса. Как это обычно бывает, нашёл уязвимость в сервисах компании, написал письмо, дождался ответа, в котором мне сказали спасибо и заявили, что этот...

Как войти в ИБ: кто нужен компаниям и где получать образование

Согласно данным исследовательского центра Positive Research, результативность кибератак осталась на уровне 2021 года: количество атак возросло, но, к сожалению, увеличилось и число успешных взломов. Причин этому несколько: рост числа уязвимостей и их неустранение, нехватка кадров более чем у 90%...

Шифровальщик Loki Locker: реальная опасность для малого и среднего бизнеса по всему миру

Эксперты Лаборатории цифровой криминалистики из FACCT сообщают о росте активности новых программ-вымогателей семейства Loki Locker. Больше половины жертв этих шифровальщиков находятся в России и близлежащих странах. Злоумышленники требуют выкуп за расшифровку пользовательских файлов в размере от...

Отслеживание Bluetooth-устройств: эксперимент и выводы

Незаметная жизнь Bluetooth: как ваши устройства могут стать незаметными маячками для трекинга. Как собрать данные окружающих Bluetooth-устройств без кода на коленке прямо на телефоне, как обработать данные, и как это можно использовать не только в коммерческих целях, но и для слежки. Эксперимент и...

[Перевод] Управление заголовками HTTP в Joomla 4 (часть 2)

Эта статья - вторая часть перевода статьи Joomla’s New HTTP Headers Plugin For J4 из майского номера (2022) Joomla Community Magazine. Эта часть перевода посвящена тонкостям настройки Content Security Policy, HSTS в Joomla 4, тому как избежать атак на Ваш сайт. Читать далее...

[Перевод] Браузерные расширения с ИИ — кошмар для безопасности

«Ваши ученые так сильно беспокоились о своих талантах, что даже забыли подумать, стоит ли вообще это делать». Эта цитата принадлежит доктору Иэну Малкольму (математику из «Парка юрского периода» в кожаном пиджаке), однако вполне применима не только к возрождению велоцирапторов, но и к недавнему...

Безопасность программного обеспечения: ключевые элементы, уязвимости, стандарты

Утрата или модификация данных, утечка конфиденциальной информации и т. д. Все это – лишь некоторые из примеров катастрофических последствий хакерских атак. Именно поэтому безопасность программного обеспечения должна ставиться в главу угла при разработке программного обеспечения, а задача...

Секреты должны оставаться секретами: как работает Secret Scanner в Yandex Cloud

Привет! Меня зовут Лиза Шеленговская, я разработчик в подразделении Yandex Cloud Security. Задача нашей команды — создавать сервисы безопасности в облаке, а также следить за безопасностью самого облака. Конечно, мы занимаемся и вопросами управления уязвимостями. Одна из самых частых угроз в облаке...

Неэтичный маркетинг в VPN-индустрии

Когда пару лет мы решили заказать разбор нашего сайта, мы хотели получить обратную связь от обычного пользователя, не профессионала VPN. Чего мы не ожидали — что получим мнение человека, дезинформированного маркетингом VPN-провайдеров. VPN-провайдеры и маркетологи, заполонившие интернет...

Файлы полиглоты или как картинка с котиком станет угрозой для безопасности вашей информации

Конечно, угроза безопасности звучит очень пафосно, тем более для милого котика, смотрящего на вас с JPEG изображения, но среди его байт легко мог затеряться вредоносный скрипт. Давайте разберёмся, что к чему. Читать далее...

NAC под санкциями – чем заменить Cisco ISE?

Команда К2Тех занимается внедрением NAC-решений 17 лет, и имеет, как нам казалось, большой опыт в этом вопросе. Но даже с нашим опытом 2022-й год стал неожиданностью. Оказалось, что необходимо срочно и в неоптимальных условиях проводить импортозамещение NAC для десятков крупных компаний, которые на...