Как мы выследили новую APT-группу, которая похищает пароли и передает их телеграм-ботам

При отслеживании киберугроз мы, специалисты экспертного центра безопасности Positive Technologies, в очередной раз засекли ранее неизвестную APT-группу. Хакеры орудуют в России, Беларуси, Казахстане и Армении, а также в Средней Азии (Узбекистане, Кыргызстане и Таджикистане). По нашим данным, от их...

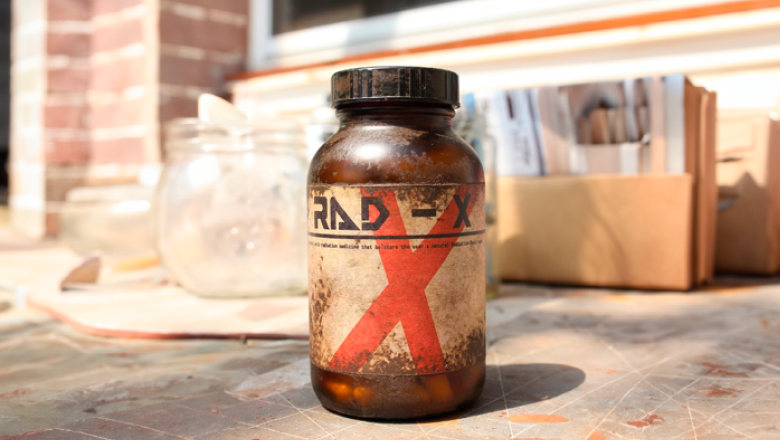

Тот самый RAT-троян за 200 рублей: как защититься от RADX

Всем привет! Меня зовут Валерий Слезкинцев, в Positive Technologies я руковожу направлением реагирования на конечных точках в отделе обнаружения вредоносного ПО в PT Expert Security Center. Наша команда занимается исследованиями MaxPatrol EDR в части выявления и реагирования на вредоносную...

(Ex)Cobalt в новом обличье: команда Solar 4RAYS исследовала последнюю атаку известной группировки

Недавно мы запустили блог центра исследования киберугроз Solar 4RAYS, где делимся аналитикой об актуальных угрозах, результатами расследований инцидентов, полезными инструментами для реагирования на кибератаки и другими практическими материалами. Некоторые исследования из блога мы будем размещать и...

Айтишники против шифровальщиков: как победить злосчастный вирус

Всем привет. На связи снова Александр Грачев. Как и обещал, возвращаюсь с новыми рассказами о внутренней кухне технической поддержке песочницы PT Sandbox и том, как мы делаем мир безопаснее и лучше благодаря нашему продукту. Все мы знаем о таких распространенных вирусах, как шифровальщики. И да,...

Операция Lahat: новая группа Hellhounds атакует российские организации через системы на базе Linux

В октябре 2023 года команда Positive Technologies по расследованию инцидентов PT CSIRT обнаружила компрометацию одной энергетической компании с использованием трояна Decoy Dog. Этот вредонос активно используется в атаках на российские компании и правительственные организации по меньшей мере с...

Итоги расследований инцидентов ИБ в 2021–2023 годах

Привет, на связи команда по расследованию инцидентов экспертного центра безопасности Positive Technologies (PT Expert Security Center, PT ESC). Вероятно, вы уже читали наши расследования здесь, на Хабре, а может быть, даже заглядывали к нам в блог. В последние два года число расследований у нашей...

Самые громкие атаки и наиболее заметные утечки

Друзья! На связи Роман Резников и исследовательская группа департамента аналитики ИБ Positive Technologies. Продолжаем делиться с вами информацией об актуальных киберугрозах. Сколько бы я ни изучал мир информационной безопасности, не перестаю удивляться. Не стоит на месте научная хакерская мысль. И...

Поймай меня, если сможешь: как найти хакера в инфраструктуре с помощью ML

По результатам пентестов, проведенных нашими специалистами в 2021–2022 годах, 96% компаний оказались не защищены от проникновения в локальную сеть, причем в 8 из 10 организаций мог бы проникнуть даже низкоквалифицированный злоумышленник. Среди протестированных предприятий каждое пятое — из отрасли...

Искусный MataDoor: как устроен и как действует новый опасный бэкдор, атакующий российскую оборонку

В 2022 году одна промышленная компания пригласила нас, специалистов PT Expert Security Center, расследовать киберинцидент. В ее скомпрометированной инфраструктуре мы обнаружили образцы не встречавшегося ранее вредоносного ПО. Дальнейший анализ показал, что это сложный модульный бэкдор с хорошо...

Time-based атаки во вредоносном ПО и противодействие им

Киберпреступники постоянно совершенствуют методы атак, используя среди прочего знания о принципах работы систем защиты. Например, появилось целое направление техник обхода песочниц: такие методы позволяют определять, что вредоносное ПО выполняется в контролируемой виртуальной среде, и, исходя из...

Как мы внедряем машинное обучение в продукты Positive Technologies

Привет! На связи Николай Лыфенко и Артем Проничев, мы занимаемся разработкой и внедрением моделей машинного обучения в продукты Positive Technologies. Сегодня расскажем, как ML помогает автоматизировать действия специалистов по безопасности и детектировать кибератаки. Сначала разберем теоретическую...

Атаки на блокчейн-проекты, шпионское ПО и опять шифровальщики — актуальные киберугрозы II квартала 2023 года

Всем привет от департамента аналитики Positive Technologies! Мы регулярно делимся информацией об актуальных угрозах информационной безопасности, выделяем современные техники атак и рассказываем, как правильно построить защиту от киберпреступников. В этом посте рассмотрим, каким стал второй квартал...

Вымогатели атакуют образовательные учреждения

Наши эксперты проанализировали актуальные киберугрозы за I квартал 2023 года. Исследование показало увеличение числа уникальных инцидентов и всплеск активности вымогателей, особенно в отношении научных и образовательных учреждений. Мы фиксируем появление большого числа фишинговых писем, связанных с...

Злоумышленники смогли добраться и до финансовой отрасли России?

Кредитно-финансовые учреждения постоянно подвергаются кибератакам. Согласно отчету ЦБ РФ, в 2022 году мощность и количество кибератак на отрасль выросло в десятки раз. Несмотря на то, что финансы традиционно считаются самой защищенной сферой, в 2022 году в большинстве задетектированных атак...

Группировка Cloud Atlas — угроза для госсектора России и стран Азии и Восточной Европы

Специалисты нашего экспертного центра безопасности (PT Expert Security Center, PT ESC) отследили новую активность хакерской группировки Cloud Atlas: в III квартале 2022 года она организовала фишинговую атаку на сотрудников государственных ведомств России. Группа использует сложные тактики и...

Опасайтесь синих лис: разбор нового MaaS-стилера BlueFox

Мы, специалисты PT Expert Security Center, регулярно отслеживаем угрозы ИБ, в том числе как ранее известные, так и впервые обнаруженные вредоносные программы. Во время такого мониторинга в нашу песочницу PT Sandbox попал любопытный образец вредоносного ПО. Согласно первым результатам анализа...

Изучаем троянскую повестку с мимикрией под XDSpy

В ходе постоянного отслеживания угроз ИБ утром 3 октября в одном из Telegram-чатов мы заметили промелькнувший файл со злободневным названием Povestka_26-09-2022.wsf. Беглый осмотр содержимого привлек наше внимание, и мы решили разобрать его подробней. И, как оказалось, не зря. Подробности под катом...

Яндекс.Диск в качестве контрольного сервера: как мы обнаружили новые атаки группировки APT31 на российские компании

В апреле 2022 года мы выявили атаку на ряд российских организаций сферы медиа и ТЭК. В атаках злоумышленники использовали вредоносный документ с именем «список.docx», извлекающий из себя вредоносную нагрузку, упакованную VMProtect. Мы проанализировали пакет сетевой коммуникации и выяснили, что он...

Назад