Адаптивная СЗИ и другие биологические аналогии в информационной безопасности

Законы Природы применимы для любой предметной области, в том числе и для информационной безопасности. На протяжении длительного времени можно наблюдать эволюцию и совершенствование технологий и инструментов защиты, а также техник, тактик и процедур злоумышленников. В ответ на брошенный...

eBPF в руках атакующего: обнаружение вредоносных модулей

Привет, Хабр! Технология eBPF становится все более популярной и используются во многих приложениях для Linux. В нашей статье Анализ и обнаружение Dirty Pipe мы коснулись темы eBPF и как он может помочь при обнаружении эксплуатации уязвимостей ядра. Но инструмент с такими возможностями непременно...

Крякнул софт? Суши сухари

Именно так считает "товарищ майор", и с подобным утверждением порой соглашается российское правосудие. С 1997 года в своде законов российских дремлет статья 273 УК РФ (Создание, использование и распространение вредоносных компьютерных программ), карающая не чтившего уголовный закон наказанием...

Охота на бройлеров. Как работают китайские телефонные хакеры

Несколько лет назад, когда я ещё работал в антивирусной компании, я купил недорогой смартфон на Android для пожилой родственницы. Телефон позиционировался, как отечественный продукт, но по факту был, разумеется, китайским аппаратом, выпущенным под российским брендом. Удаляя идущие с завода ненужные...

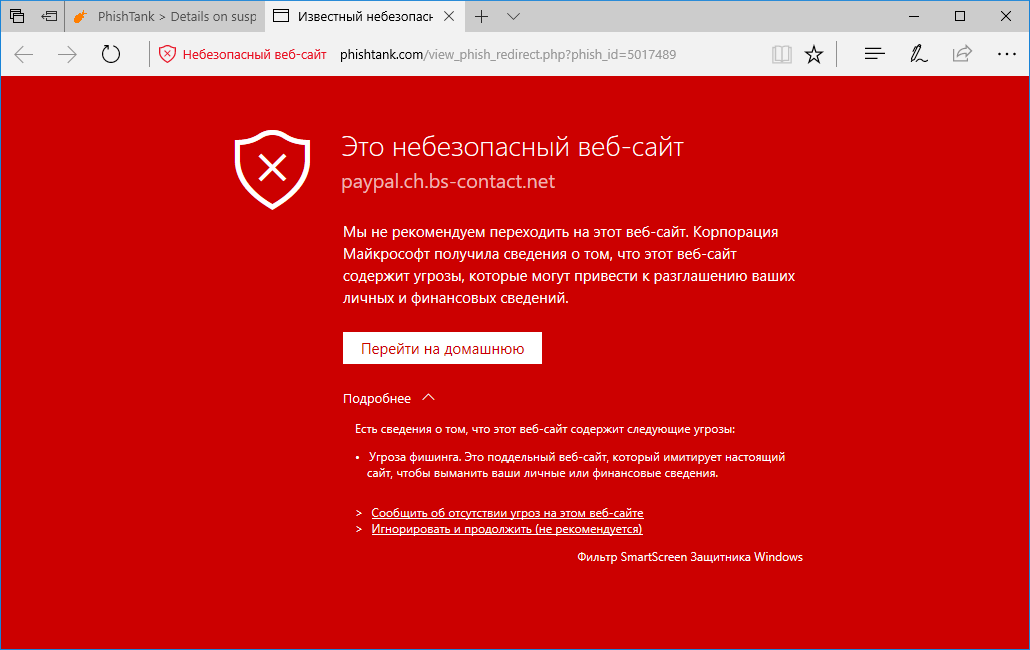

Лечение сайта клиента в трех примерах

Каждый день тысячи сайтов заражаются вирусами, троянами и другим вредоносным ПО. Уже неоднократно говорилось (тут и тут, к примеру) об источниках и способах заражения сайтов, а также их уязвимостях. В Интернете можно найти статьи и гайды о самостоятельном поиске вируса на сайте и его последующим...

Что творилось, что творится: обзор киберугроз первого полугодия 2021

Глобальный ландшафт киберугроз находится в постоянном движении: появляются новые группировки, выявляются новые тактики и техники, происходят громкие инциденты. Мы систематически собираем информацию о состоянии безопасности с помощью платформы Trend Micro Smart Protection Network (SPN), а...